Jeśli chcesz wiedzieć, jak uzyskać dostęp do ciemnej sieci, najpierw chcesz poznać różnice między ciemną siecią a głęboką siecią oraz czy ciemna sieć jest bezpiecznym miejscem.

Aby przyspieszyć, głęboka sieć to rozległa, podpowierzchniowa część Internetu obejmująca wszystko, co nie jest przeszukiwane przez konwencjonalne wyszukiwarki. Ciemna sieć to celowo zaciemniona podsekcja, powiązana z nielegalną działalnością, ale także użyteczna platforma dla działaczy na rzecz prywatności żyjących w opresyjnych reżimach. Oto jak się do niego dostać.

Jak uzyskać dostęp do ciemnej sieci

Co to jest ciemna sieć?

Stworzona w połowie lat 90. przez badaczy wojskowych w USA technologia, która utorowała drogę temu, co jest obecnie znane jako ciemna sieć, była wykorzystywana przez oficerów wywiadu do anonimowego udostępniania plików. Ta początkowa platforma nazywała się „Tor”, co oznacza „The Onion Router”.

Udostępnili go opinii publicznej, aby utrudnić osobom z zewnątrz rozróżnienie, co jest aktem rządowym, a co po prostu danymi wysyłanymi przez zwykłego obywatela. Podsumowując, im więcej osób z niego korzysta, tym więcej jest „szumów”, ukrywających ślad wiadomości rządowych.

Tor jest krytyczną częścią ciemnej sieci i obsługuje około 30 000 ukrytych witryn sieciowych.

Aby uzyskać dostęp do ciemnej sieci, potrzebujesz anonimowej sieci proxy. Dwa najpopularniejsze narzędzia w tym zestawie narzędzi to Tor i I2P. Możesz znaleźć dokładny opis różnic między tymi dwiema sieciami tutaj , ale na potrzeby tego przewodnika skorzystamy z Tora, ponieważ jest on najczęściej używany.

Co to jest Tor?

Tor to anonimowa sieć, która ukrywa twoją tożsamość podczas przeglądania sieci, udostępniania treści i angażowania się w inne działania online. Szyfruje wszelkie dane wysyłane z komputera, aby nikt nie mógł zobaczyć, kim jesteś ani gdzie jesteś, nawet jeśli jesteś zalogowany na stronie internetowej. Tor jest skrótem od The Onion Router i został stworzony przez US Naval Research Laboratory w połowie lat dziewięćdziesiątych.

Najnowsze dane (metrics.torproject.org) sugerują, że Tor ma około 2,5 miliona użytkowników dziennie, a sama strona internetowa Facebooka tylko dla Tora przyciąga ponad milion odwiedzających każdego miesiąca.

Co to ma wspólnego z cebulą?

Chodzi o warstwy. Dane z Twojego komputera są przesyłane przez szereg „węzłów” (innych komputerów, zwanych także „przekaźnikami”) obsługiwanych przez miliony ochotników na całym świecie, budujących warstwy szyfrowania jak warstwy cebuli. Tor daje ci inny adres IP za każdym razem, gdy wysyłasz lub żądasz danych, ukrywając twój prawdziwy adres i prawie uniemożliwiając wścibskim oczom poznanie, skąd pochodzą dane.

Jak używać Tora?

Najprostszym sposobem korzystania z Tora jest jego dedykowana przeglądarka, która jest dostępna dla systemów Windows, MacOS i Linux (można ją uruchomić z pamięci USB, jeśli nie chcesz instalować jej na swoim komputerze). Przeglądarka Tor jest oparta na przeglądarce Firefox, ale wyłącza wtyczki, które mogą zagrozić Twojej prywatności i bezpieczeństwu.

Nie będzie kolidować z innym zainstalowanym oprogramowaniem, ale może być konieczne skonfigurowanie programu antywirusowego lub zapory sieciowej, aby umożliwić mu dostęp do Internetu.

Jest też aplikacja Tor na Androida, zwana Orbot; oraz system operacyjny – Tails – który jest wstępnie skonfigurowany do używania Tora.

Zobacz powiązane

Ciemna sieć: jak duża, jak ciemna i co tam jest?

Czy ciemna sieć jest bezpieczna?

Ciemna sieć a głęboka sieć: jaka jest różnica?

Możesz także pobrać wszystko, czego potrzebujesz, aby zacząć korzystać z Tora na stronie Tor Project. Po prostu kliknij Pobierz Tor i postępuj zgodnie z instrukcjami.

Jak podłączyć lub skonfigurować Tor

Pobierz TOR z oficjalnej strony internetowej z dowolnej przeglądarki internetowej.

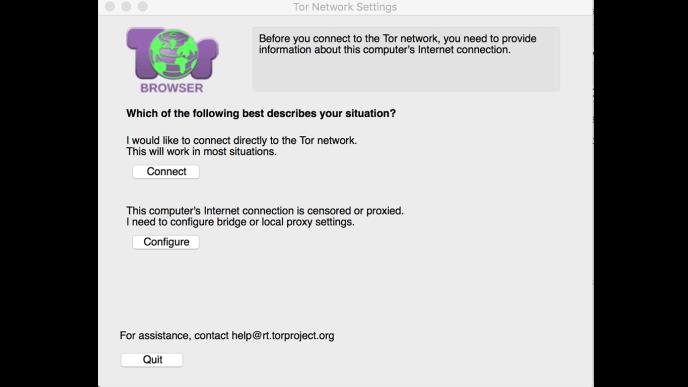

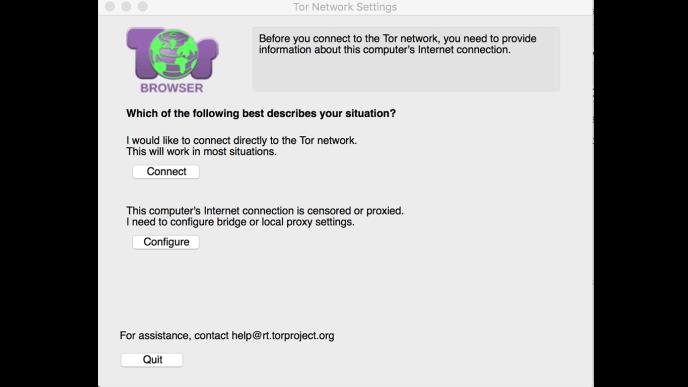

Przy pierwszym użyciu Tora zobaczysz wyskakujące okienko z prośbą o połączenie lub skonfigurowanie sieci Tor.

Większość ludzi będzie mogła kliknąć Połącz, ale jeśli korzystasz z ocenzurowanego lub proxy połączenia internetowego, musisz skonfigurować ustawienia lokalnego serwera proxy. Jeśli jest to coś, co musisz zrobić, Projekt Tor ma mnóstwo podręczników na temat szczegółowych konfiguracji.

Jak używać Tora, aby się gdzieś dostać

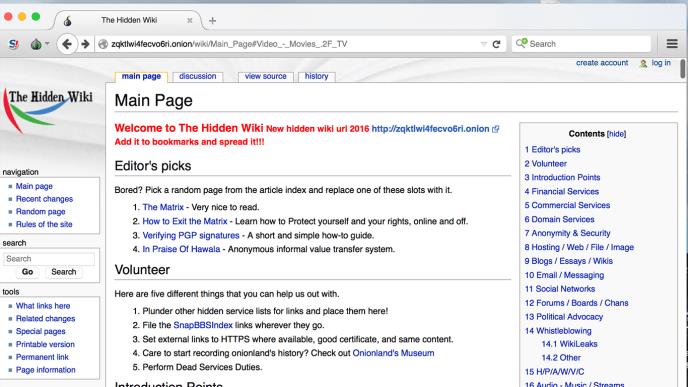

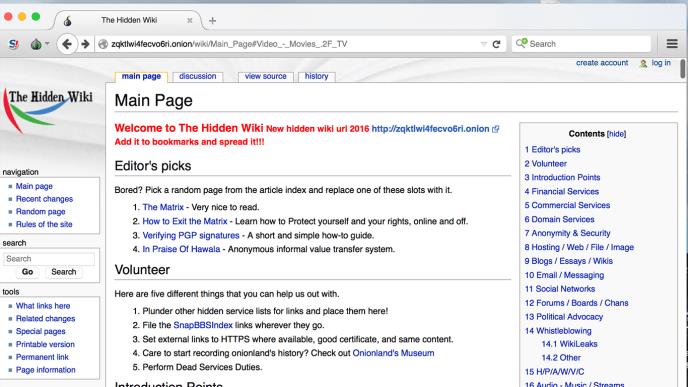

Okno Tora będzie wyglądać jak normalne okno przeglądarki, ale możesz teraz używać go do uzyskiwania dostępu do witryn z sufiksem .onion. Odnalezienie tych witryn nie polega na wyszukiwaniu w Google – musisz znaleźć konkretne linki.

Co więcej, adresy tych linków są zwykle zlepkiem pozornie przypadkowych liter, więc nie zawsze jest do końca jasne, dokąd cię prowadzą.

Ukryta Wiki jest jednym z bardziej znanych zasobów do przemierzania ciemnej sieci, gdzie znajdziesz linki do stron z różnych kategorii. Innym przydatnym zasobem jest subreddit r/onions . Oczywiście należy pamiętać, że oba zawierają materiał NSFW.

Jeśli szczególnie zależy ci na zachowaniu anonimowości, Projekt Tor zawiera szereg ostrzeżeń o tym, czego nie robić podczas przeglądania ciemnej sieci. Radzimy zachować szczególną ostrożność podczas korzystania z Tora. Jeśli martwisz się o prywatność i śledzenie online, istnieją łatwiejsze sposoby na podjęcie kroków w celu ochrony danych. Od anonimowych wyszukiwarek, takich jak DuckDuckGo i Oscobo, po wtyczki, takie jak Ghostery , istnieją proste sposoby blokowania trackerów używanych przez sieci reklamowe.

Kto używa Tora?

Policja, wojsko, badacze medyczni, grupy praw człowieka, ofiary nadużyć, informatorzy, dziennikarze i coraz częściej wszyscy inni, którzy chcą zachować prywatność swoich działań online lub obawiają się cyberszpiegostwa. Jest bardzo popularny wśród ludzi w krajach cenzurowanych w Internecie, takich jak Rosja i Zjednoczone Emiraty Arabskie, i zalicza Human Rights Watch do swoich byłych darczyńców.

Sygnalista NSA, Edward Snowden, jest wielkim fanem i mówi: „Bez Tora ulice w Internecie przypominają ulice bardzo intensywnie monitorowanego miasta. Dzięki Torowi mamy prywatne przestrzenie i prywatne życie, gdzie możemy wybrać, z kim chcemy się związać i jak”.

Ale czy Tor nie jest trochę podejrzany?

Każde medium, od drukowanej strony po standardową przeglądarkę, może być podejrzane, ale usługi internetowe nie podejmują „działań” – robią to ich użytkownicy. Podobnie jak w przypadku technologii takiej jak Bitcoin – preferowana waluta Tora – Tor nie podżega ani nie toleruje nielegalnych przedsięwzięć. Na swojej stronie internetowej uznaje, że elementy przestępcze wykorzystują anonimowość, ale zwraca uwagę: „Przestępcy mogą już robić złe rzeczy… mają już wiele dostępnych opcji”.

Na każdego łamiącego prawo przypada wielu legalnych użytkowników, z których wielu używa Tora z wielkimi korzyściami społecznymi.

Więc Tor jest całkowicie legalny?

Tak, całkowicie. Marynarka Wojenna Stanów Zjednoczonych nie ma w zwyczaju tworzyć nielegalnego oprogramowania i nie ma nic wątpliwego w tym, że chce przeglądać strony prywatnie. Nikt nigdy nie został aresztowany ani ścigany wyłącznie za używanie Tora, tylko za to, do czego go użył, a sam Tor mówi w swoich prawnych FAQ , że „nie jest to narzędzie zaprojektowane lub przeznaczone do łamania prawa”.