Microsoft ujawnia, jak Windows 10 i Windows 11 blokują keyloggery

Na początku XXI wieku bezpieczeństwo systemu operacyjnego Windows opierało się w dużej mierze na oprogramowaniu antywirusowym innych firm.

Keyloggery to niezwykle niebezpieczne programy, które hakerzy instalują w systemie dowolnego użytkownika w celu kradzieży haseł, danych kart kredytowych itp. Keyloggery zapisują wszystkie naciśnięcia klawiszy wprowadzane przez użytkownika na komputerze i udostępniają hakerom ważne informacje o użytkowniku.

Każdy typ keyloggera jest niebezpieczny, ponieważ może rejestrować wciśnięte klawisze, śledzić każdą Twoją aktywność i rejestrować otwierane strony.

Jeżeli korzystasz z komputera z zainstalowanym keyloggerem, oznacza to, że Twoje ważne informacje mogą zostać z łatwością skradzione. Dlatego najlepiej sprawdzić, czy na komputerze jest zainstalowany Keylogger. W poniższym artykule WebTech360 pokaże Ci, jak znaleźć i całkowicie usunąć keyloggery z Twojego systemu.

Jeśli niewiele wiesz o keyloggerach, nie przegap tego artykułu: Dowiedz się więcej o keyloggerach

Jak znaleźć i usunąć keyloggera na komputerze

Istnieje kilka oznak wskazujących na atak keyloggera na Twój system. Oto najczęstsze objawy:

Użyj Menedżera zadań, aby sprawdzić, czy w systemie zainstalowano keylogger. Jest to bardzo proste, wystarczy wykonać poniższe kroki:

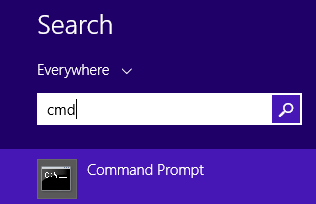

Najpierw otwórz Wiersz polecenia, wpisując cmd w polu wyszukiwania w menu Start, a następnie klikając Wiersz polecenia na liście wyników wyszukiwania.

Następnie w oknie wiersza poleceń wpisz poniższe polecenie i naciśnij Enter:

netstat –nie

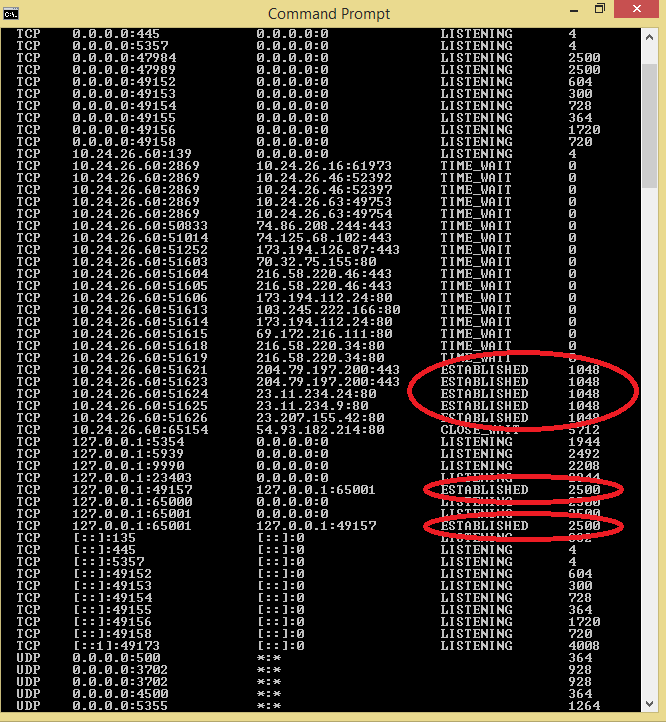

W tym momencie zostanie wyświetlone okno wiersza poleceń, jak pokazano poniżej:

Otrzymane dane zostaną wyświetlone w 5 kolumnach. Wystarczy zwrócić uwagę na linijki ustawione na Established .

Na powyższej ilustracji widać 2 PID-y ustawione jako Ustanowione, pierwsza wartość to 1048, a druga wartość to 2500.

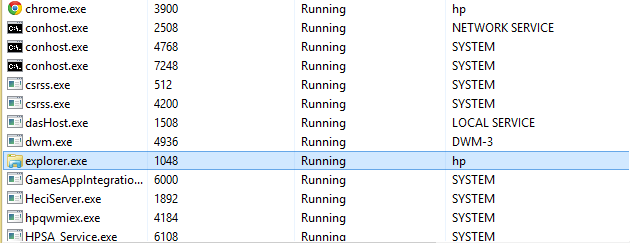

Następnie otwórz Menedżera zadań i przejdź do karty Szczegóły .

Teraz wyraźnie widać, że explorer.exe ma identyfikator o wartości 1048. Jest to jednak ważna usługa systemowa, więc można potwierdzić, że jest to bezpieczny program, a nie keylogger.

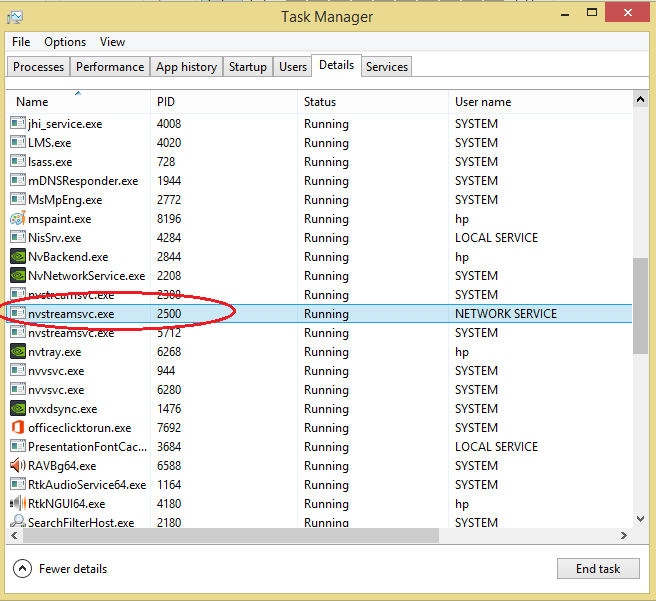

Następnie wróć do okna Menedżera zadań i znajdź proces o numerze PID 2500.

Zobaczysz plik nvstreamsvc.exe o identyfikatorze 2500. Jednak po przeprowadzeniu pewnych badań okazało się, że nvstreamsvc.exe to program instalowany przez firmę Nvidia wraz z kartą graficzną. Można zatem potwierdzić, że w systemie nie jest zainstalowany żaden keylogger.

Wykonaj te same czynności, aby sprawdzić, czy w systemie jest zainstalowany jakiś keylogger?

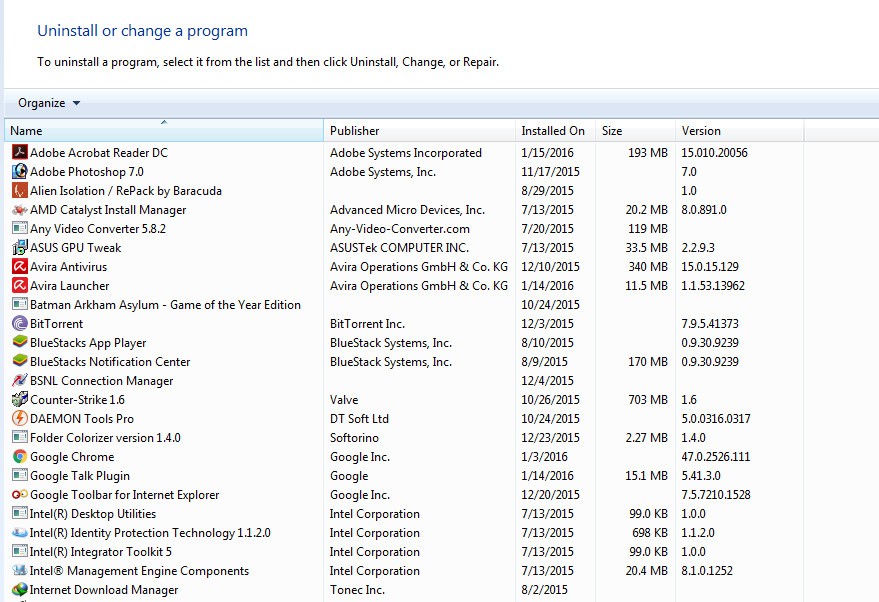

Czasami w programach zainstalowanych w systemie można znaleźć keyloggery, jeśli hakerzy nie ukrywają tych programów.

Teraz na ekranie wyświetli się lista wszystkich zainstalowanych programów. Jeśli znajdziesz programy, których nie instalowałeś, to najprawdopodobniej zostały zainstalowane przez hakerów. Kliknij prawym przyciskiem myszy na ten program i wybierz Odinstaluj .

Po usunięciu tych programów z twojego systemu zniknie także keylogger, a ty znajdziesz się w stanie „bezpiecznym”.

W niektórych przypadkach użytkownicy mogą zastosować rozwiązanie polegające na użyciu aplikacji innej firmy w celu całkowitego usunięcia keyloggera z systemu. Na rynku dostępnych jest wiele narzędzi chroniących przed rootkitami , ale pytanie brzmi, które z nich jest najskuteczniejsze.

Oto 3 najlepsze narzędzia, które możesz sprawdzić:

- Malwarebytes Anti-Rootkit Beta:

Malwarebytes Anti-Rootkit Beta (MBAR) to bezpłatne narzędzie zaprojektowane, aby pomóc użytkownikom szybko wykrywać i usuwać rootkity — rodzaje złośliwego oprogramowania, które działają w systemie w ukryty i wyrafinowany sposób.

Malwarebytes Anti-Rootkit Beta to najnowocześniejsza technologia umożliwiająca wykrywanie i usuwanie najgorszych złośliwych programów typu rootkit. Archiwum zawiera również przydatne narzędzie do naprawy szkód spowodowanych obecnością rootkitów. Ta czynność wymaga ponownego uruchomienia w celu zastosowania poprawek.

Sposób użycia:

- Norton Power Eraser:

Norton Power Eraser to proste rozwiązanie umożliwiające wykrywanie i usuwanie złośliwego oprogramowania i wirusów, których nie można wykryć tradycyjnymi metodami.

- Skanowanie zabezpieczeń Kaspersky:

Kaspersky Security Scan potrafi przeskanować system z ekstremalnie dużą szybkością, pomagając sprawdzić, czy w systemie znajdują się wirusy, złośliwe oprogramowanie lub oprogramowanie szpiegujące, dzięki czemu można szybko znaleźć sposób na ich zniszczenie.

Pobierz Kaspersky Security Scan na swój komputer i zainstaluj go tutaj.

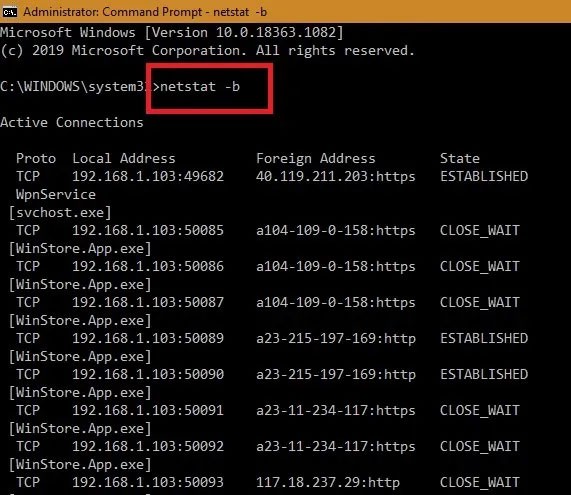

Gdy już upewnisz się, że nikt inny nie zalogował się na Twoim komputerze, ważne jest sprawdzenie, czy na Twoim urządzeniu nie ma podejrzanych połączeń internetowych. Aby to zrobić, otwórz wiersz poleceń systemu Windows w trybie administratora i wpisz następujące polecenie:

netstat -b

Wszystkie witryny internetowe i oprogramowanie podłączone do komputera z systemem Windows są teraz widoczne. Aplikacje połączone ze Sklepem Windows, przeglądarką Edge i innymi aplikacjami systemowymi, takimi jak „ svchost.exe ”, są nieszkodliwe. Sprawdź adres IP w Internecie pod kątem podejrzanych lokalizacji zdalnych.

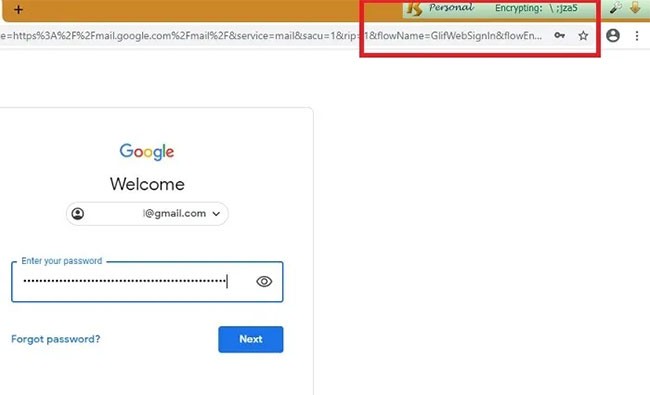

Szyfrowanie naciśnięć klawiszy to doskonały sposób na ochronę przed keyloggerami. Polega na szyfrowaniu wszystkich naciśnięć klawiszy przed ich wysłaniem online. Jeśli padniesz ofiarą ataku typu keylogger na poziomie hiperwizora, złośliwe oprogramowanie będzie w stanie wykryć jedynie zakodowane losowe znaki.

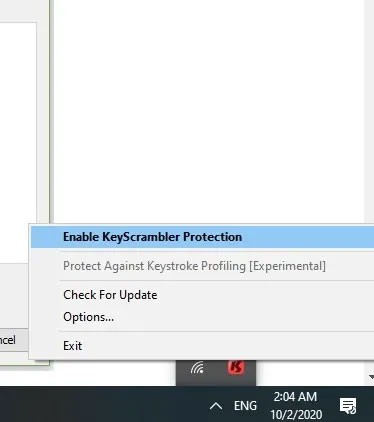

KeyScrambler to jedno z popularnych rozwiązań do kodowania naciśnięć klawiszy. Jest wolny od wirusów i bezpieczny w użyciu, ma go ponad milion płacących użytkowników. Wersja Personal oprogramowania jest bezpłatna i umożliwia zabezpieczenie danych naciśniętych klawiszy w ponad 60 przeglądarkach.

Po zainstalowaniu KeyScramblera można go aktywować z prawego paska zadań.

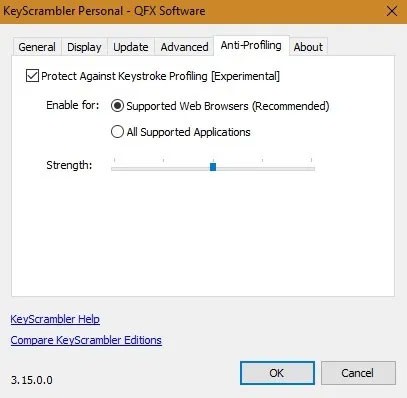

W Ustawieniach możesz włączyć opcję blokowania rejestrowania naciśnięć klawiszy. Odbywa się to poprzez zastosowanie funkcji cenzury rytmu pisania, która chroni anonimowość przed stronami internetowymi, które próbują profilować sposób pisania.

Gdy tylko wprowadzisz naciśnięcia klawiszy w dowolnej przeglądarce, np. Google Chrome lub Firefox, KeyScrambler zakoduje wszystkie naciśnięcia klawiszy, które będziesz mógł zobaczyć bezpośrednio na ekranie.

Na koniec sprawdź ustawienia swojej przeglądarki internetowej, czy nie zaszły w niej jakieś podejrzane zmiany. Keyloggery często ingerują w ustawienia przeglądarki, przechwytując wciśnięte klawisze, dlatego sprawdź dokładnie wszystkie ustawienia i upewnij się, że nie zostały zmienione bez Twojej wiedzy.

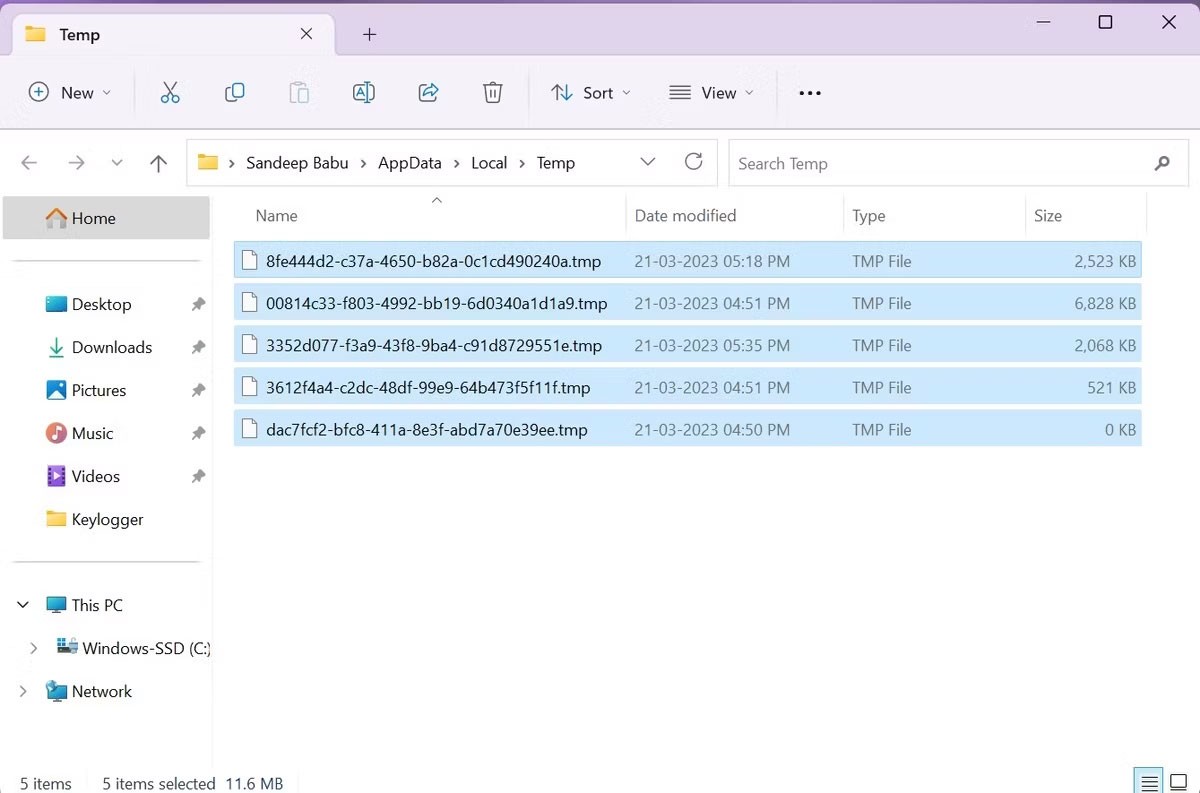

Keyloggery czasami ukrywają się w plikach tymczasowych, aby uniknąć wykrycia, zwłaszcza te pobierane ze złośliwych stron internetowych. Dlatego sprawdź także pliki tymczasowe pod kątem podejrzanych programów.

Ponieważ pliki tymczasowe są często zbyt zaśmiecone, aby wykryć podejrzane programy, najlepiej usunąć wszystkie pliki tymczasowe na komputerze.

Zamknij wszystkie programy uruchomione na komputerze. Naciśnij klawisze Windows + R, a następnie wpisz „%temp%”. Kliknij przycisk OK. Spowoduje to otwarcie folderu plików tymczasowych. Zaznacz wszystkie pliki i usuń je.

Keyloggery mogą podszywać się pod legalne programy. Dlatego powinieneś przeskanować swój komputer przy użyciu sprawdzonego programu antywirusowego, aby sprawdzić, czy nie ma na nim keyloggera.

Mimo że program Microsoft Defender zapewnia rozsądny poziom bezpieczeństwa, warto rozważyć zakup płatnego programu antywirusowego, aby zwiększyć bezpieczeństwo swojego komputera.

Jeśli zastosowałeś powyższe metody, ale nadal podejrzewasz, że na Twoim komputerze zainstalowany jest keylogger, możesz skorzystać z trybu awaryjnego z obsługą sieci. Aby przejść do trybu awaryjnego z obsługą sieci, naciśnij klawisz F8 podczas włączania komputera i za pomocą klawiszy strzałek znajdź ten tryb, a następnie naciśnij klawisz Enter, aby go wybrać. Po przejściu w tryb awaryjny z obsługą sieci możesz jedynie uruchamiać pliki w systemie operacyjnym i zatrzymać wszystkie inne działania, dzięki czemu programy typu keylogger zainstalowane na Twoim komputerze nie będą mogły Cię śledzić.

To jedna z niezwykle przydatnych funkcji, której nie możesz przegapić.

Niektóre keyloggery są na tyle niebezpieczne, że można je wykryć jedynie przy użyciu profesjonalnych metod. Aby chronić swoje dane przed keyloggerami, podczas wpisywania nazwy użytkownika i hasła w formularzach logowania należy korzystać z Notatnika. Zapisz nazwę użytkownika i hasło w Notatniku i skopiuj je do przeglądarki. Ponieważ niektóre keyloggery nie mają uprawnień do zapisywania klawiszy wpisywanych w notatniku.

Jeśli na komputerze przechowywane są ważne, poufne dane, należy je chronić przed keyloggerami. Znalezienie i wykrycie keyloggera zajmuje sporo czasu, ponieważ może on pochodzić z Internetu, a oprogramowanie jest często pobierane z nieoficjalnych stron internetowych. Warto również zwrócić uwagę na bezpieczne źródła pobierania oprogramowania . Instalując oprogramowanie, należy monitorować cały proces, aby uniknąć zainstalowania niechcianych narzędzi.

Najbardziej skuteczną metodą usunięcia keyloggera jest użycie narzędzia antywirusowego. Uruchom pełne skanowanie systemu i postępuj zgodnie z instrukcjami programu, aby usunąć wszelkie złośliwe pliki, które znajdzie. Można też skorzystać ze specjalnego programu antyspyware, aby dokładniej wykrywać keyloggery.

Ochrona komputera przed keyloggerami jest niezbędna, aby zagwarantować bezpieczeństwo i prywatność danych. Teraz, gdy wiesz już, jak sprawdzać, czy na komputerze nie ma keyloggerów, kolejnym krokiem jest wzmocnienie zabezpieczeń komputera, aby zapobiec atakom za pomocą keyloggerów. Ponadto, aby chronić swoje poufne dane, powinieneś uważać na inne złośliwe oprogramowanie kradnące informacje, zwane FormBook .

Powodzenia!

Więcej artykułów znajdziesz poniżej:

Masz dość błędów prywatności w Microsoft Edge lub ostrzeżeń o braku prywatności połączenia? Uzyskaj natychmiastowe, krok po kroku rozwiązania zapewniające bezpieczne przeglądanie. Wyczyść pamięć podręczną, zresetuj ustawienia i wiele więcej – bez umiejętności technicznych!

Masz problem z synchronizacją Bluetooth LE w Microsoft Edge? Poznaj rozwiązania krok po kroku, aby szybko rozwiązać problemy z synchronizacją. Zaktualizuj Edge, zresetuj Bluetooth i przywróć płynną synchronizację już dziś!

Masz dość błędów Microsoft Edge „Kurza twarz!” i zawieszania się stron, które psują Ci przeglądanie? Skorzystaj z naszego eksperckiego przewodnika krok po kroku z najnowszymi rozwiązaniami, aby szybko przywrócić płynność działania przeglądarki – bez konieczności posiadania umiejętności technicznych!

Masz problem z brakiem synchronizacji dźwięku w filmach w przeglądarce Microsoft Edge? Uzyskaj natychmiastowe rozwiązania, aby zapewnić idealną synchronizację dźwięku i obrazu. Przewodnik krok po kroku ze sprawdzonymi metodami rozwiązywania problemów z opóźnieniami, lagami i desynchronizacją w serwisach takich jak YouTube i Netflix.

Masz dość wstrzymanego wyszukiwania w Microsoft Edge, które blokuje wyszukiwanie na kartach? Skorzystaj ze sprawdzonych, krok po kroku napraw indeksowania, aby odbudować indeks, przyspieszyć działanie Edge i wyeliminować błąd na dobre. Działa w najnowszych wersjach!

Masz dość problemów z połączeniem Microsoft Edge DirectAccess? Poznaj rozwiązania krok po kroku, które zapewnią płynną łączność, wskazówki dotyczące rozwiązywania problemów i strategie zapobiegania, aby szybko rozwiązać problemy. Przywróć działanie swojej przeglądarki już dziś!

Masz problem z odmową dostępu do Microsoft Edge na określonych stronach? Odkryj sprawdzone, krok po kroku rozwiązania błędów odmowy dostępu do Microsoft Edge. Wyczyść pamięć podręczną, dostosuj ustawienia i szybko odzyskaj dostęp – bez umiejętności technicznych!

Masz dość funkcji Microsoft Edge Startup Boost, która powoduje wysokie zużycie dysku? Poznaj rozwiązania krok po kroku, jak ją wyłączyć, przywrócić prędkość komputera i zapobiec przyszłym problemom. Szybko, łatwo i skutecznie!

Masz dość nakładających się ikon na pasku zadań przeglądarki Microsoft Edge, które zaśmiecają ekran? Skorzystaj z naszych sprawdzonych rozwiązań krok po kroku, aby uzyskać czysty pasek zadań. Szybkie rozwiązania, które działają w najnowszych wersjach przeglądarki Edge – nie są wymagane żadne umiejętności techniczne!

Masz dość zawieszania się przeglądarki Microsoft Edge z Wallpaper Engine? Skorzystaj z naszego poradnika krok po kroku, aby szybko rozwiązać konflikt z aplikacją Wallpaper Engine w przeglądarce Microsoft Edge. Sprawdzone metody na płynne przeglądanie i piękne tapety.

Masz dość irytującego echa mikrofonu, które psuje Twoje połączenia internetowe w przeglądarce Microsoft Edge? Skorzystaj ze sprawdzonych, krok po kroku rozwiązań, aby naprawić echo mikrofonu w przeglądarce Microsoft Edge w aplikacjach Zoom, Teams, Google Meet i innych, zapewniając krystalicznie czysty dźwięk za każdym razem.

Masz problemy z kluczem odzyskiwania BitLocker w przeglądarce Microsoft Edge? Ten przewodnik krok po kroku pomoże Ci szybko naprawić typowe błędy. Bezpiecznie odzyskaj klucz z konta Microsoft bez stresu. Zaktualizowany o najnowsze wskazówki!

Masz dość zawieszania się przeglądarki Microsoft Edge z Wallpaper Engine? Uzyskaj natychmiastową ulgę dzięki naszemu sprawdzonemu poradnikowi „Jak naprawić awarię aplikacji Wallpaper Engine w przeglądarce Microsoft Edge”. Rozwiązania krok po kroku, które pomogą Ci płynnie korzystać z tapet i przeglądać strony. Nie potrzebujesz żadnych umiejętności technicznych!

Masz problem z opóźnieniami w grach w Microsoft Edge VBS? Poznaj sprawdzone sposoby na rozwiązanie problemu z opóźnieniami w grach w Microsoft Edge VBS w 2026 roku. Odzyskaj płynność w grach w Edge dzięki naszemu aktualnemu poradnikowi ekspertów. Zwiększ liczbę klatek na sekundę już teraz!

Utknąłeś z błędem MSI 1722 podczas instalacji lub aktualizacji przeglądarki Microsoft Edge w systemie Windows 11? Skorzystaj z naszego eksperckiego poradnika rozwiązywania problemów z prostymi i skutecznymi rozwiązaniami, aby przywrócić płynne działanie przeglądarki Edge. Nie są wymagane żadne umiejętności techniczne!