Wprowadzenie technologii przechowywania w chmurze postawiło bezpieczeństwo komputerowe przed nowymi wyzwaniami. Wcześniej dane miały tylko kilka punktów awarii w zależności od liczby utworzonych kopii zapasowych informacji.

Dzisiaj technologia chmury dała każdemu możliwość dostępu do danych z dowolnego urządzenia na świecie. Celem chmury jest pozyskiwanie danych z dowolnego urządzenia technicznego, które może łączyć się z Internetem. Istnieje jednak możliwość, że ktoś inny uzyska dostęp do usługi w chmurze, która obsługuje Twoje dane.

Zawartość

Główne zagrożenia bezpieczeństwa pamięci masowej w chmurze

Zarówno dla podmiotów publicznych, jak i prywatnych słabe zabezpieczenia pamięci masowej w chmurze mogą mieć fatalne konsekwencje. Poniżej znajdziesz największe zagrożenia dla bezpieczeństwa w chmurze.

1. Naruszenia prywatności danych

Jeszcze przed pojawieniem się internetu zawsze dochodziło do naruszeń bezpieczeństwa danych. Niestety łatwość, z jaką można uzyskać dostęp do danych za pomocą chmury, daje moc nawet hakerom-amatorom, aby zdobyć informacje.

Istnieje również kwestia kultury cyberbezpieczeństwa w samej firmie świadczącej usługi w chmurze. Nawet jeśli firma korzystająca z chmury przestrzega wszystkich wytycznych dotyczących bezpieczeństwa, co jeśli punkt awarii pochodzi z magazynu w chmurze?

Teoretycznie, pomimo zalet chmury, firmy, które z niej korzystają, są bardziej narażone na naruszenia prywatności danych.

2. Hakowanie konta

Gdy haker wejdzie w ręce Twoich danych logowania, Twoje dane w chmurze mogą zostać ujawnione. Co gorsza, to naruszenie danych może nastąpić z dowolnego miejsca i wymaga niewielkiego doświadczenia w hakowaniu.

Firma, która udostępnia poufne pliki firmowe kilku pracownikom, ma praktycznie kilka punktów awarii. Wystarczy, że pracownik zostanie zaskoczony; kradzież danych stałaby się możliwa.

Pracownicy lubią używać poprzednich haseł. Cyberprzestępca może wylądować na poprawnych danych uwierzytelniających podczas ataku typu brute force i wykraść informacje z konta.

3. Wstrzyknięcie złośliwego oprogramowania

Złośliwe lub złośliwe oprogramowanie to wszystko, co ma związek z komputerem, co umożliwia hakerom szpiegowanie aktywności sieciowej innego komputera. Czasami złośliwe oprogramowanie może zostać wstrzyknięte do samej usługi przechowywania w chmurze.

Jeśli tak się stanie, każdy fragment danych przechowywany przez firmy w tej konkretnej usłudze w chmurze zostanie ujawniony.

Utrzymywanie wysokiego poziomu bezpieczeństwa cybernetycznego dla Twojej pamięci masowej w chmurze

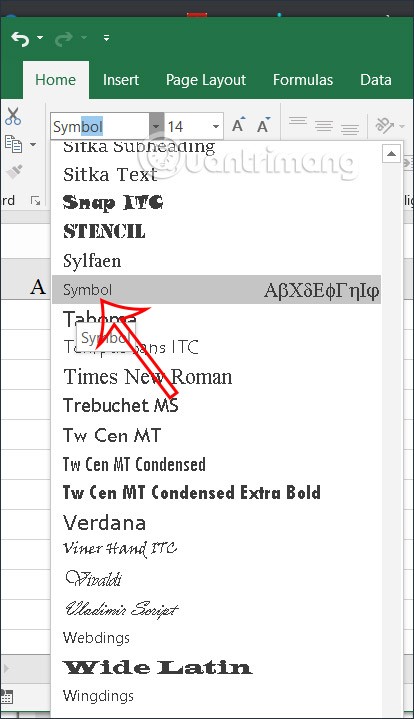

1. Używaj silnych haseł

Pracownicy muszą używać silnych haseł do ochrony swoich kont. Poprzednie hasło może zostać wykryte i wykorzystane w ataku brute force. Słabe hasło można również łatwo odgadnąć i wykorzystać do włamania się na konto.

Silne hasło można opisać jako kombinację liter, symboli i cyfr. Hasło staje się lepsze, jeśli nie ma znaczenia słownikowego. Na przykład hasło takie jak 'venes& [email protected] ' nie ma znaczenia, co utrudnia rozszyfrowanie.

Jeśli chcesz przyspieszyć proces tworzenia hasła do konta w chmurze, użyj menedżera haseł .

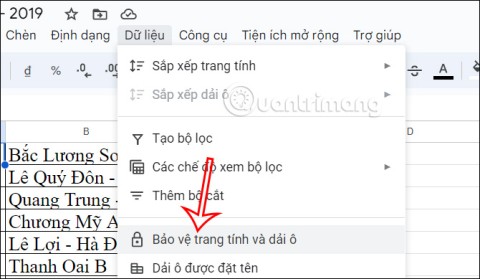

2. Zastosuj uwierzytelnianie dwuetapowe

Co by było, gdyby istniał sposób na zablokowanie hakerowi dostępu do danych logowania do konta w chmurze? Ta odpowiedź ma postać uwierzytelniania dwuskładnikowego.

Ta forma uwierzytelniania wymaga dodatkowego kodu przed przyznaniem logowania. Ten kod można wysłać na Twój numer lub wyświetlić w aplikacji uwierzytelniającej. Aktywuj uwierzytelnianie dwuskładnikowe dla swojej pamięci w chmurze w części dotyczącej bezpieczeństwa w ustawieniach.

3. Użyj VPN dla bezpieczeństwa sieci

Dane konta magazynu w chmurze mogą zostać naruszone na dwa istotne sposoby:

- Podczas migracji plików do chmury.

- Podczas próby zalogowania się przy użyciu zhakowanej publicznej sieci Wi-Fi.

Aby temu zapobiec, możesz zasubskrybować i pobrać VPN . VPN (Virtual Private Network) zapewnia wysoki poziom szyfrowania sieci, który uniemożliwia hakerom szpiegowanie Twoich danych logowania i danych. Każdy haker próbujący szpiegować Twoją aktywność w sieci nie miałby sensu w przepływie informacji.

Firmy oparte na chmurze, które zachęcają pracowników do korzystania z VPN, są bezpieczniejsze niż przeciętna firma. Przekazywanie pracownikom wiedzy o bezpieczeństwie sieci ma kluczowe znaczenie.

4. Blokuj stare, zgubione lub skradzione urządzenia

Urządzenie, za pomocą którego uzyskujesz dostęp do konta w chmurze, może uzyskać nieograniczony dostęp do Twojego konta, nawet jeśli zostanie sprzedane, skradzione lub zgubione. Czasami pracownicy są w ten sposób atakowani, aby hakerzy mogli ukraść od nich dane.

Musisz odłączyć wszystkie wcześniejsze urządzenia od swojego konta. Możesz to zrobić, zaznaczając część „Urządzenia” w sekcji zabezpieczeń konta w chmurze.

Wniosek

Ze względu na łatwość obsługi wiele firm korzysta z usług przechowywania w chmurze — jednak zagrożenia, takie jak naruszenie prywatności danych i hakowanie kont, nękają przechowywanie w chmurze. Aby chronić swoje konto w chmurze, możesz usunąć przestarzałe urządzenia, korzystać z VPN i używać silniejszych haseł do swojego konta.