Czym jest VPN? Zalety i wady wirtualnej sieci prywatnej VPN

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

Prywatność w sieci to konieczność chwili. Zwłaszcza w obliczu stale rosnącej liczby technik kradzieży danych użytkowników. Dostrzegając tę potrzebę, główne serwisy przesyłania wiadomości online stosują technikę zwaną szyfrowaniem typu end-to-end, aby zabezpieczyć i chronić rozmowy użytkowników.

Ale co oznacza szyfrowanie end-to-end i jak ono właściwie działa? Dowiesz się z tego artykułu!

Poznaj podstawy kodowania

Szyfrowanie oznacza przekształcenie informacji w kod, ukrywając jej prawdziwe znaczenie.

Deszyfrowanie oznacza przekształcenie tego kodu z powrotem w oryginalną informację i przywrócenie jej znaczenia. Jest to mechanizm odwrotny do szyfrowania.

Dlaczego potrzebujesz szyfrowania?

Kiedy wysyłasz coś online, czy to wiadomość, komentarz, czy obraz, niesie to ze sobą pewną „informację”. Musimy zrozumieć, że sama wiadomość lub obraz nie ma wartości – ale ma wartość ze względu na informacje, które przekazuje. Ma wartość ze względu na informacje, które ludzie mogą zinterpretować, gdy je zobaczą. Co się więc stanie, jeśli wysyłana wiadomość lub obraz zostanie również zauważona przez osobę trzecią w internecie? Będzie ona wiedziała, jakie informacje próbujesz przekazać. A co z szyfrowaniem i deszyfrowaniem? To właśnie tutaj w grę wchodzi szyfrowanie kompleksowe.

Czym jest szyfrowanie typu end-to-end?

Szyfrujesz wiadomość/obraz, który chcesz wysłać, a następnie przesyłasz go przez internet jako „tajny” kod. Tylko odbiorca może odszyfrować ten „tajny” kod. Ten proces nazywa się szyfrowaniem typu end-to-end.

Mówiąc najprościej, szyfrowanie typu end-to-end zapewnia poufność komunikacji między nadawcą a odbiorcą, uniemożliwiając dostęp do tych informacji osobom trzecim. Narzędzia i technologie, które to umożliwiają, są wbudowane w aplikacje do przesyłania wiadomości i inne oprogramowanie, z którego (mogą) korzystać użytkownicy.

Jak działa szyfrowanie typu end-to-end?

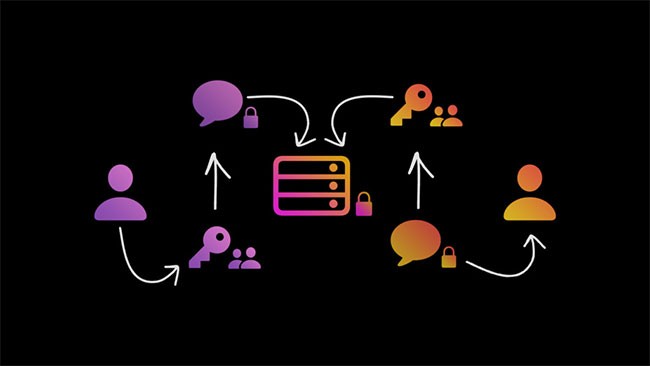

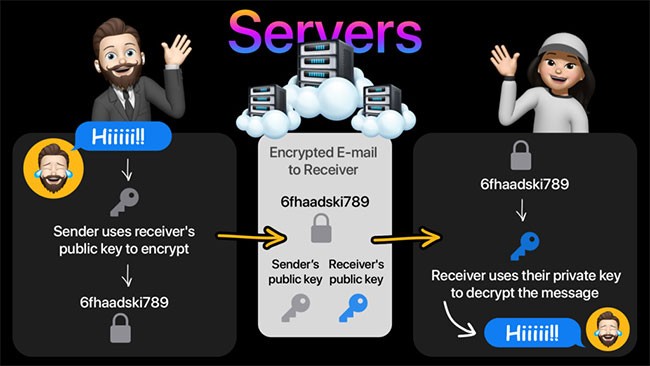

Celem szyfrowania end-to-end jest uniemożliwienie intruzom kradzieży informacji między nadawcą a odbiorcą. Wróćmy do scenariusza, który omówiliśmy wcześniej: wysyłasz komuś wiadomość.

Korzystając z usługi szyfrowania typu end-to-end, otrzymujesz parę kluczy: publiczny i prywatny. Klucze te pomagają w szyfrowaniu i deszyfrowaniu. Aplikacja do przesyłania wiadomości posiada również algorytm, który składa się z funkcji matematycznych służących do szyfrowania i deszyfrowania danych.

Wysyłając wiadomość, otrzymujesz klucz publiczny, który jest przypisany do pola czatu tej osoby. Klucz publiczny służy do szyfrowania wiadomości za pomocą algorytmu wbudowanego w aplikację do przesyłania wiadomości. Ten klucz publiczny pomaga zidentyfikować urządzenie odbiorcy i potwierdzić, że ta osoba otrzymała wiadomość.

Odbiorca użyje teraz klucza prywatnego, który pomoże mu odszyfrować wiadomość i zinterpretować zawarte w niej informacje. Ten klucz prywatny jest dostępny tylko dla urządzenia odbiorcy i jest na nim przypisany. Oznacza to, że nikt inny nie może odszyfrować wiadomości – na tym etapie szyfrowanie typu end-to-end zakończyło się sukcesem.

To podstawowa zasada działania szyfrowania typu end-to-end. Jednak nie wszystkie usługi korzystają z szyfrowania end-to-end. Niektóre narzędzia często wykorzystują techniki szyfrowania warstwy transportowej. Jaka jest więc różnica między tymi dwiema technikami?

Czym szyfrowanie typu end-to-end różni się od innych typów szyfrowania?

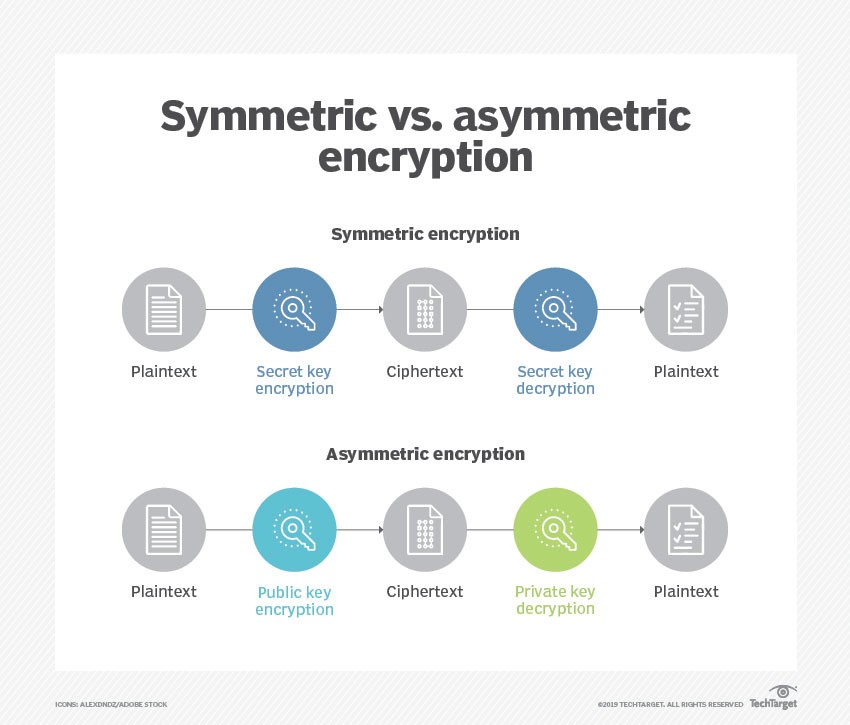

To, co wyróżnia szyfrowanie kompleksowe w porównaniu z innymi systemami szyfrowania, to fakt, że tylko punkty końcowe – nadawca i odbiorca – mogą odszyfrować i odczytać wiadomość. Szyfrowanie symetryczne, znane również jako szyfrowanie kluczem pojedynczym lub kluczem tajnym, również zapewnia ciągłą warstwę szyfrowania od nadawcy do odbiorcy, ale używa tylko jednego klucza do zaszyfrowania wiadomości.

Klucz używany w szyfrowaniu jednokluczowym może być hasłem, kodem lub losowo generowanym ciągiem cyfr, który jest wysyłany do odbiorcy wiadomości, umożliwiając mu jej odszyfrowanie. Klucz może być skomplikowany i sprawiać, że wiadomość będzie wydawać się bezsensowna dla pośredników. Wiadomość może jednak zostać przechwycona, odszyfrowana i odczytana, niezależnie od tego, jak drastycznie zmieniono klucz, jeśli pośrednik jest w jego posiadaniu. Szyfrowanie kompleksowe z dwoma kluczami może uniemożliwić pośrednikowi dostęp do klucza i odszyfrowanie wiadomości.

Inną standardową strategią szyfrowania jest szyfrowanie w trakcie transmisji. W tej strategii wiadomość jest szyfrowana przez nadawcę, celowo odszyfrowywana w punkcie pośrednim – na serwerze zewnętrznym należącym do dostawcy usług przesyłania wiadomości – a następnie ponownie szyfrowana i wysyłana do odbiorcy. Wiadomość jest nieczytelna w trakcie transmisji i może być szyfrowana dwukluczowo, ale nie jest szyfrowana kompleksowo, ponieważ jest odszyfrowywana przed dotarciem do odbiorcy końcowego.

Szyfrowanie w trakcie przesyłania, podobnie jak szyfrowanie typu end-to-end, zapobiega przechwyceniu wiadomości w trakcie ich przesyłania, ale stwarza potencjalne luki w zabezpieczeniach w momencie ich odszyfrowania. Przykładem szyfrowania w trakcie przesyłania jest protokół szyfrowania Transport Layer Security.

Czym różnią się szyfrowanie typu end-to-end od szyfrowania warstwy transportowej?

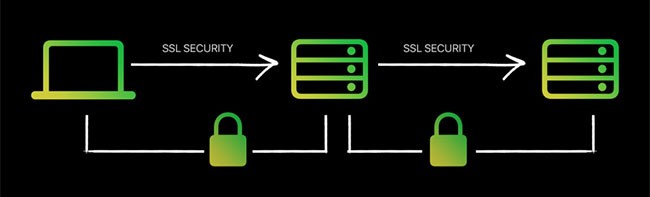

Jak wspomniano wcześniej, nie wszystkie usługi są szyfrowane kompleksowo. Nie oznacza to jednak, że nie mają żadnego szyfrowania. Najpopularniejszą formą szyfrowania stron internetowych jest szyfrowanie TLS – Transport Layer Security.

Jedyną różnicą między tym typem szyfrowania a szyfrowaniem typu end-to-end jest to, że w TLS szyfrowanie odbywa się na urządzeniu nadawcy, a deszyfrowanie następuje na serwerze. Nie jest to więc prawdziwe szyfrowanie typu end-to-end, ale zapewnia dobry poziom bezpieczeństwa i jest w stanie chronić dane użytkownika.

Nazywa się to również szyfrowaniem w trakcie przesyłania. Oznacza to, że dostawca usług ma dostęp do wszystkich Twoich wiadomości za pośrednictwem swoich serwerów. Dlatego możesz łatwo przeglądać stare wiadomości na Instagramie po ponownym uruchomieniu aplikacji, ale nie na WhatsAppie . Wiadomości można przywrócić jedynie poprzez pobranie pliku kopii zapasowej i odszyfrowanie go na swoim urządzeniu.

Jak wykorzystuje się szyfrowanie typu end-to-end?

Szyfrowanie kompleksowe jest stosowane wszędzie tam, gdzie potrzebne jest bezpieczeństwo danych, m.in. w branży finansowej, opieki zdrowotnej i komunikacyjnej. Często pomaga firmom w przestrzeganiu przepisów i regulacji dotyczących prywatności i bezpieczeństwa danych.

Na przykład dostawca elektronicznego systemu POS uwzględniłby w swoim produkcie technologię E2EE, aby chronić poufne informacje, takie jak dane kart kredytowych klientów. Włączenie technologii E2EE pomogłoby również sprzedawcom detalicznym w przestrzeganiu standardu bezpieczeństwa danych branży kart płatniczych (PCI DSS), który wymaga, aby numery kart, dane z paska magnetycznego i kody bezpieczeństwa nie były przechowywane na urządzeniach klienckich.

Przed czym chroni szyfrowanie typu end-to-end?

E2EE chroni przed następującymi dwoma zagrożeniami:

Czego nie chroni szyfrowanie typu end-to-end?

Chociaż uważa się, że wymiana kluczy E2EE jest niemożliwa do złamania przy użyciu znanych algorytmów i obecnej mocy obliczeniowej, w schemacie szyfrowania zidentyfikowano kilka potencjalnych słabości, w tym trzy następujące:

Zalety i wady szyfrowania typu end-to-end

Oto kilka zalet szyfrowania typu end-to-end.

Do wad szyfrowania typu end-to-end należą:

To wszystkie zalety i wady szyfrowania end-to-end. Jeśli nadal zastanawiasz się, czy warto włączyć szyfrowanie end-to-end, nawet jeśli nie wysyłasz poufnych wiadomości, odpowiedź brzmi: tak. Po co dawać komuś innemu dostęp do swoich danych?

Niektóre popularne aplikacje do przesyłania wiadomości z szyfrowaniem end-to-end

Oto kilka najlepszych aplikacji do przesyłania wiadomości z kompleksowym szyfrowaniem na iPhone'a i Androida. Możesz użyć dowolnej z nich, aby dodać dodatkową warstwę bezpieczeństwa do swoich wiadomości.

1. Narzędzie do obsługi wiadomości WhatsApp

Popularna aplikacja do przesyłania wiadomości WhatsApp obsługuje szyfrowanie typu end-to-end. Możesz skorzystać z poniższych linków, aby pobrać i zainstalować ją zarówno na iPhone'a, jak i Androida.

2. Narzędzie do przesyłania prywatnych wiadomości Signal

Signal to kolejna bogata w funkcje, kompleksowo szyfrowana aplikacja do przesyłania wiadomości na iPhone'a i Androida. Oferuje nowocześniejszy interfejs użytkownika niż WhatsApp.

Pobierz Signal na iPhone'a Pobierz Signal na Androida

3. iMessage

iMessage, jak wszyscy wiemy, to podstawowa aplikacja do przesyłania wiadomości dla wszystkich użytkowników Apple. Wszystkie wiadomości i pliki w iMessage są szyfrowane metodą end-to-end. Aplikacja nie jest jednak wieloplatformowa i dlatego nie jest dostępna na Androida.

4. Telegram

Telegram to kolejna bogata w funkcje aplikacja do przesyłania wiadomości, którą wszyscy chcielibyśmy używać jako naszej podstawowej aplikacji do przesyłania wiadomości i chcielibyśmy, aby wszyscy użytkownicy WhatsAppa się na nią przesiedli. Oferuje ona szyfrowanie end-to-end, aczkolwiek jest ono opcjonalne. Ta opcja nazywa się „tajne czaty”.

Oto wszystkie popularne aplikacje polecane w artykule do szyfrowanych wiadomości prywatnych.

To wszystko, co musisz wiedzieć o szyfrowaniu end-to-end. Mam nadzieję, że ten artykuł okazał się pomocny!

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

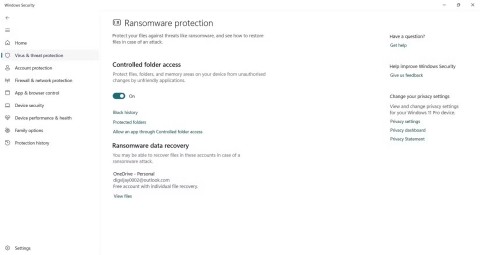

Zabezpieczenia systemu Windows oferują więcej niż tylko ochronę przed podstawowymi wirusami. Chronią przed phishingiem, blokują ransomware i uniemożliwiają uruchamianie złośliwych aplikacji. Jednak te funkcje nie są łatwe do wykrycia – są ukryte za warstwami menu.

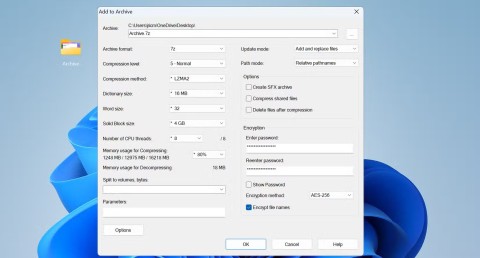

Gdy już się tego nauczysz i sam wypróbujesz, odkryjesz, że szyfrowanie jest niezwykle łatwe w użyciu i niezwykle praktyczne w codziennym życiu.

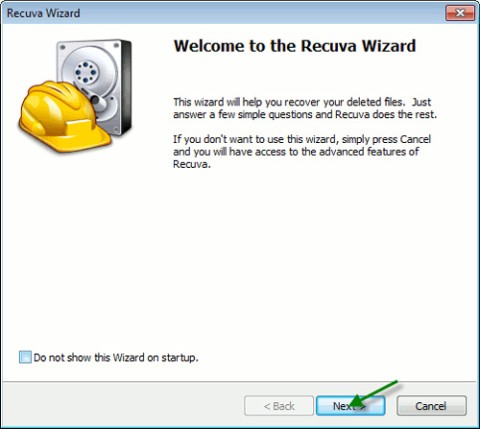

W poniższym artykule przedstawimy podstawowe operacje odzyskiwania usuniętych danych w systemie Windows 7 za pomocą narzędzia Recuva Portable. Dzięki Recuva Portable możesz zapisać dane na dowolnym wygodnym nośniku USB i korzystać z niego w razie potrzeby. Narzędzie jest kompaktowe, proste i łatwe w obsłudze, a ponadto oferuje następujące funkcje:

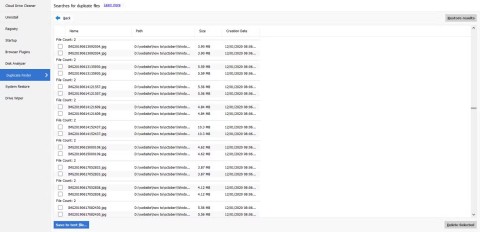

CCleaner w ciągu kilku minut przeskanuje Twoje urządzenie w poszukiwaniu duplikatów plików i pozwoli Ci zdecydować, które z nich możesz bezpiecznie usunąć.

Przeniesienie folderu Pobrane z dysku C na inny dysk w systemie Windows 11 pomoże zmniejszyć pojemność dysku C i sprawi, że komputer będzie działał płynniej.

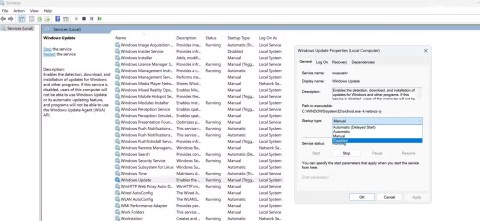

Jest to sposób na wzmocnienie i dostosowanie systemu tak, aby aktualizacje odbywały się według Twojego harmonogramu, a nie harmonogramu firmy Microsoft.

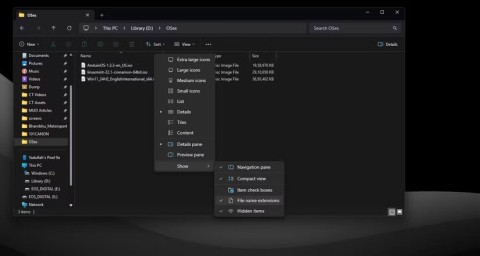

Eksplorator plików systemu Windows oferuje wiele opcji zmieniających sposób wyświetlania plików. Być może nie wiesz, że jedna ważna opcja jest domyślnie wyłączona, mimo że ma kluczowe znaczenie dla bezpieczeństwa systemu.

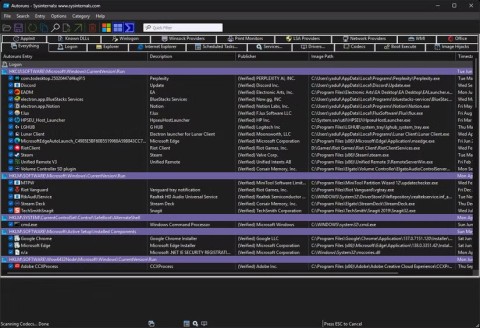

Przy użyciu odpowiednich narzędzi możesz przeskanować swój system i usunąć programy szpiegujące, reklamowe i inne złośliwe programy, które mogą znajdować się w systemie.

Poniżej znajdziesz listę oprogramowania zalecanego przy instalacji nowego komputera, dzięki czemu będziesz mógł wybrać najpotrzebniejsze i najlepsze aplikacje na swoim komputerze!

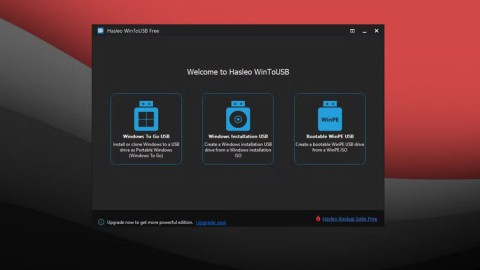

Przechowywanie całego systemu operacyjnego na pendrive może być bardzo przydatne, zwłaszcza jeśli nie masz laptopa. Nie myśl jednak, że ta funkcja ogranicza się do dystrybucji Linuksa – czas spróbować sklonować instalację systemu Windows.

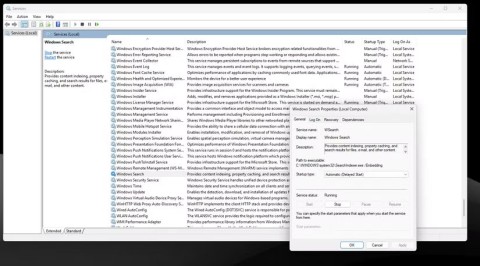

Wyłączenie kilku z tych usług może znacznie wydłużyć czas pracy baterii, nie wpływając przy tym na codzienne korzystanie z urządzenia.

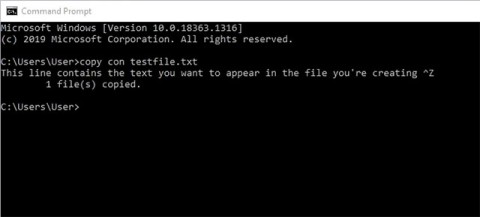

Ctrl + Z to niezwykle popularna kombinacja klawiszy w systemie Windows. Ctrl + Z pozwala zasadniczo cofać działania we wszystkich obszarach systemu Windows.

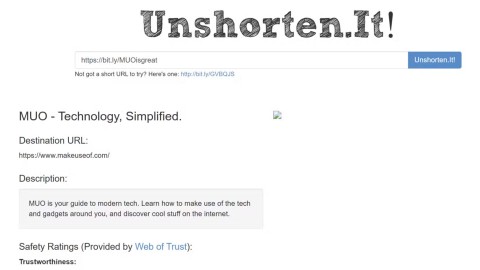

Skrócone adresy URL są wygodne w czyszczeniu długich linków, ale jednocześnie ukrywają prawdziwy adres docelowy. Jeśli chcesz uniknąć złośliwego oprogramowania lub phishingu, klikanie w ten link bezmyślnie nie jest rozsądnym wyborem.

Po długim oczekiwaniu pierwsza duża aktualizacja systemu Windows 11 została oficjalnie udostępniona.

Dowiedz się, jak bezproblemowo skonfigurować Wi-Fi 7 w systemie Windows 11, aby uzyskać ultraszybki internet. Instrukcje krok po kroku, wskazówki i rozwiązania problemów, które zmaksymalizują prędkość i niezawodność połączenia.

Masz problemy z błędami Java Web Start w systemie Windows 11? Ten kompleksowy przewodnik przeprowadzi Cię przez typowe problemy, krok po kroku je rozwiąże i podpowie, jak sprawić, by Twoje aplikacje działały płynnie i bezproblemowo. Odkryj sprawdzone rozwiązania już dziś.

Masz problem z irytującym szumem tła w mikrofonie w systemie Windows 11? Odkryj sprawdzone, krok po kroku rozwiązania, które przywrócą krystalicznie czysty dźwięk podczas rozmów, nagrań i nie tylko. Nie potrzebujesz wiedzy technicznej!

Masz problemy z błędami programu uruchamiającego Genshin Impact w systemie Windows 11? Odkryj sprawdzone rozwiązania krok po kroku, aby wrócić do Teyvat bez frustracji. Zaktualizowano o najnowsze rozwiązania zapewniające płynną rozgrywkę.

Masz dość problemu z zacinającym się logo startowym systemu Windows 11? Odkryj sprawdzone rozwiązania na rok 2026, od szybkich restartów po zaawansowane naprawy. Zapewnij płynne działanie komputera bez żadnych problemów.

Odkryj przewodnik krok po kroku, jak zmienić częstotliwość odświeżania w systemie Windows 11 na 144 Hz, aby uzyskać płynne efekty wizualne i wciągające wrażenia z gry. Zwiększ wydajność swojej konfiguracji bez wysiłku dzięki naszym poradom ekspertów.

Dowiedz się, jak pobrać oficjalny nośnik instalacyjny systemu Windows 11 bezpośrednio od firmy Microsoft. Przewodnik krok po kroku gwarantuje bezpieczną i bezproblemową aktualizację do najnowszych funkcji systemu Windows 11. Idealny do nowych instalacji lub czystego rozruchu.

Masz problemy z ustawieniami Winaero Tweaker w systemie Windows 11? Ten kompleksowy przewodnik rozwiązywania problemów oferuje szczegółowe rozwiązania typowych problemów, zapewniając bezproblemowe działanie dostosowań. Poznaj wskazówki ekspertów, aby zoptymalizować działanie systemu już dziś.

Masz problem z rozmazanym tłem ekranu logowania w systemie Windows 11? Odkryj sprawdzone rozwiązania, aby przywrócić krystalicznie czysty obraz na ekranie blokady. Przewodnik krok po kroku ułatwiający rozwiązywanie problemów.

Masz problemy z pozycjonowaniem skórek Rainmeter w systemie Windows 11? Odkryj sprawdzone rozwiązania problemów z niedopasowaniem, przeciąganiem i usterkami DPI. Przewodnik krok po kroku, jak przywrócić idealny wygląd pulpitu.

Masz problem z czarnym ekranem w OBS Studio w systemie Windows 11? Odkryj sprawdzone rozwiązania zapewniające płynne przesyłanie strumieniowe i nagrywanie. Przewodnik krok po kroku, jak szybko i łatwo rozwiązać problem z czarnym ekranem.

Masz problemy z opóźnieniami w grach w systemie Windows 11 z powodu VBS i HVCI? Ten kompleksowy przewodnik wyjaśnia, czym są, dlaczego powodują zacinanie się i krok po kroku omawia sposoby rozwiązywania problemów, aby zwiększyć liczbę klatek na sekundę (FPS) bez narażania bezpieczeństwa. Wróć do płynnej rozgrywki już dziś!

Masz problem z brakiem sterownika Precision w systemie Windows 11? Odkryj sprawdzone rozwiązania, które przywrócą precyzję touchpada, zwiększą wydajność i sprawią, że urządzenie znów będzie działać płynnie. Przewodnik krok po kroku w środku.

Masz problemy z błędami dźwięku aptX i LDAC w systemie Windows 11? Zanurz się w tym poradniku eksperta, aby szybko i skutecznie przywrócić wysoką jakość dźwięku Bluetooth na swoim komputerze. Pożegnaj się z przerywanym dźwiękiem na zawsze.

Masz problem z niską wydajnością systemu Windows 11? Odkryj rozwiązania krok po kroku dla planu Ultimate Performance, aby przyspieszyć działanie komputera.