Dla tych, którzy dopiero zaczynają naukę, dla tych, którzy dopiero zaczynają swoją przygodę z informatyką, dla tych, którzy pracują... z pewnością wielokrotnie słyszeli o VPN, czyli wirtualnej sieci prywatnej, wirtualnej sieci osobistej... Czym więc tak naprawdę jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w pracy.

Dowiedz się więcej o VPN

1. Czym jest VPN?

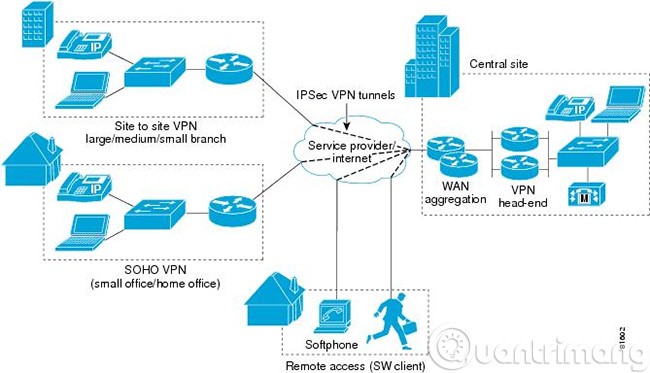

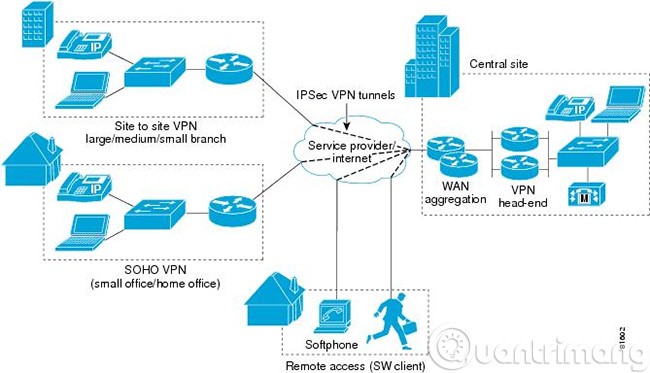

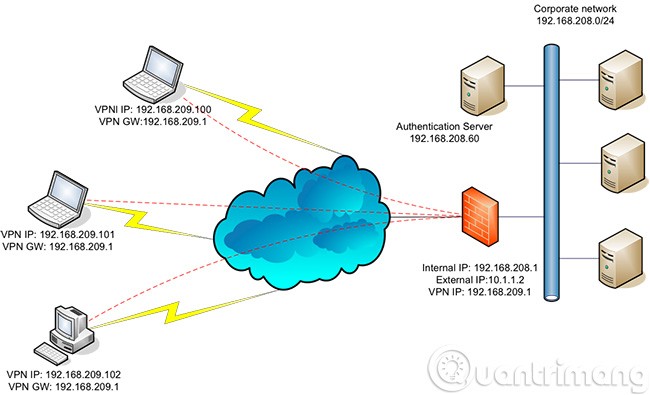

VPN to skrót od Virtual Private Network (wirtualna sieć prywatna). Jest to technologia sieciowa, która tworzy bezpieczne połączenie sieciowe podczas korzystania z sieci publicznej, takiej jak Internet lub sieć prywatna należąca do dostawcy usług. Duże korporacje, instytucje edukacyjne i agencje rządowe korzystają z technologii VPN, aby umożliwić użytkownikom zdalnym bezpieczne łączenie się z prywatną siecią swojej agencji.

System VPN może łączyć wiele różnych lokalizacji, w zależności od regionu i obszaru geograficznego... podobnie jak standard WAN (Wide Area Network) . Ponadto VPN służy również do „rozproszenia” i rozszerzenia modeli intranetu, aby usprawnić transmisję informacji i danych. Na przykład szkoły nadal muszą korzystać z VPN do łączenia się między kampusami (lub między oddziałami a siedzibami).

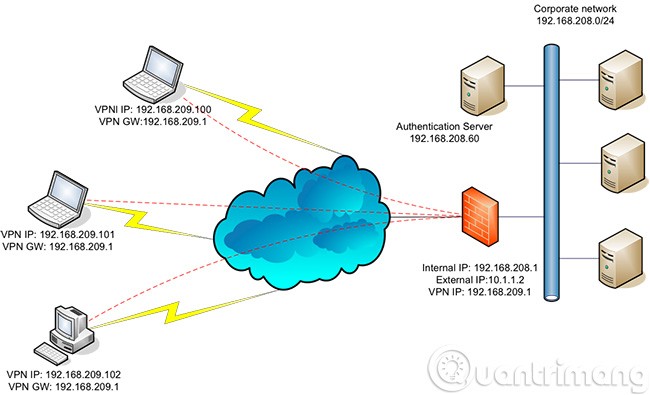

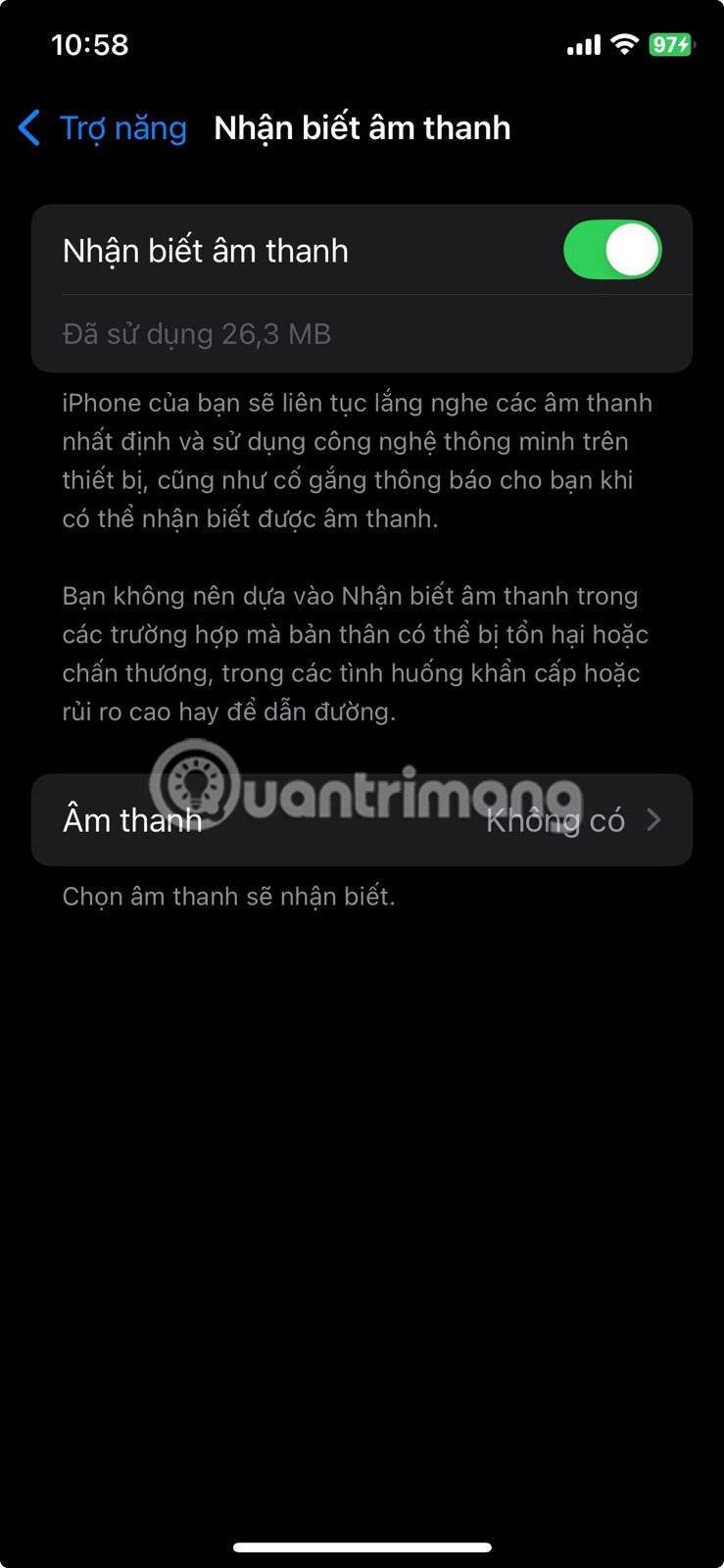

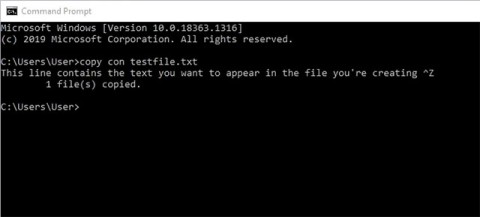

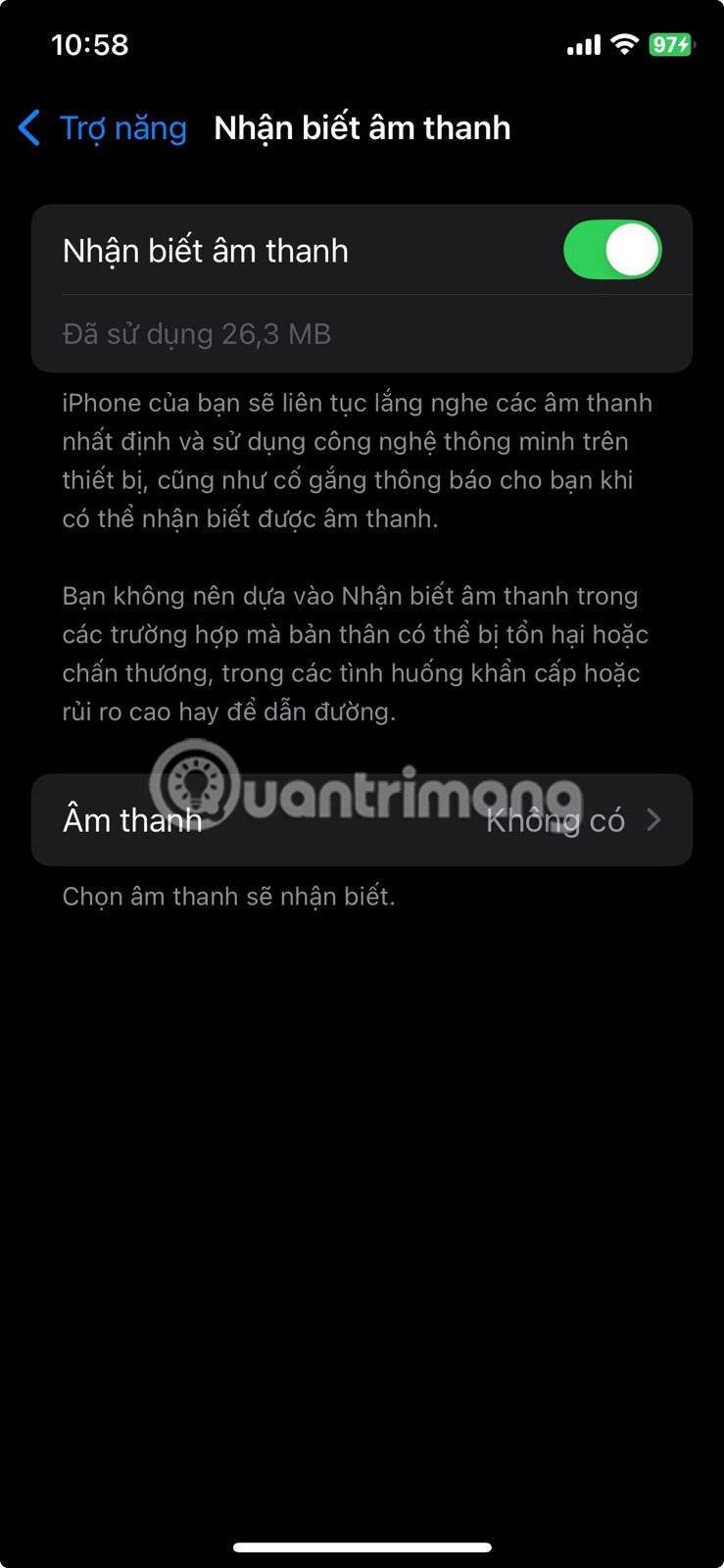

Aby połączyć się z systemem VPN, każde konto musi zostać uwierzytelnione (musi posiadać nazwę użytkownika i hasło ). Informacje uwierzytelniające konto służą do udzielenia dostępu za pomocą danych – osobistego numeru identyfikacyjnego (PIN) . Kody PIN są zazwyczaj ważne tylko przez określony czas (30 sekund lub 1 minutę).

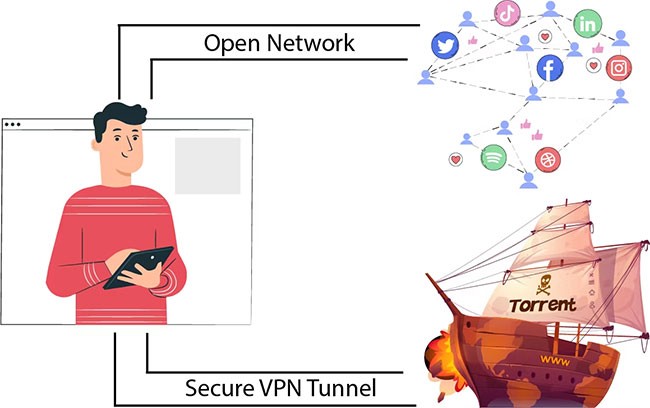

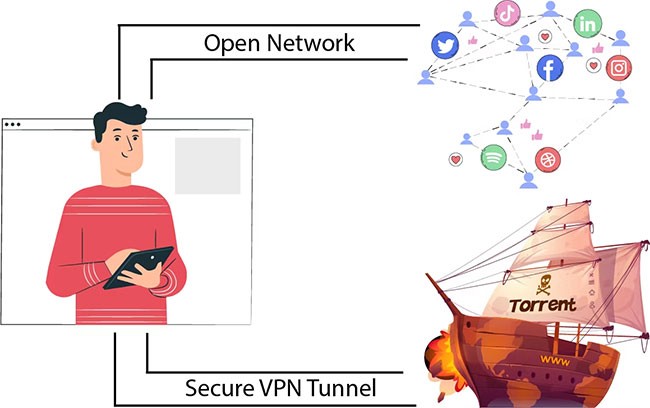

Po podłączeniu komputera lub innego urządzenia, takiego jak telefon czy tablet, do sieci VPN, komputer zachowuje się tak, jakby znajdował się w tej samej sieci lokalnej, co sieć VPN. Cały ruch sieciowy jest przesyłany przez bezpieczne połączenie z siecią VPN. Dzięki temu możesz bezpiecznie korzystać z zasobów sieci lokalnej, nawet gdy jesteś daleko.

Możesz także korzystać z Internetu tak, jakbyś znajdował się w lokalizacji sieci VPN, co daje pewne korzyści podczas korzystania z publicznej sieci Wi-Fi lub uzyskiwania dostępu do zablokowanych, objętych ograniczeniami geograficznymi witryn internetowych.

Podczas przeglądania internetu za pomocą sieci VPN, Twój komputer łączy się ze stroną internetową za pośrednictwem szyfrowanego połączenia VPN. Wszystkie żądania, informacje i dane wymieniane między Tobą a stroną internetową są przesyłane bezpiecznym połączeniem. Jeśli korzystasz z sieci VPN w Stanach Zjednoczonych, aby uzyskać dostęp do serwisu Netflix, Netflix rozpozna Twoje połączenie jako pochodzące ze Stanów Zjednoczonych.

Choć brzmi to dość prosto, w rzeczywistości sieci VPN służą do wielu celów:

- Dostęp do sieci firmowej podczas podróży: Sieci VPN są często wykorzystywane przez przedsiębiorców do uzyskiwania dostępu do sieci firmowej, w tym do wszystkich zasobów w sieci lokalnej, podczas podróży itp. Zasoby w sieci wewnętrznej nie muszą być bezpośrednio wystawione na działanie Internetu, co zwiększa bezpieczeństwo.

- Uzyskaj dostęp do swojej sieci domowej, nawet będąc poza domem: Możesz skonfigurować własną sieć VPN, aby uzyskać do niej dostęp, gdy jesteś poza domem. Dzięki temu będziesz mógł zdalnie uzyskiwać dostęp do systemu Windows przez Internet, korzystać z udostępnionych plików w sieci lokalnej i grać w gry komputerowe przez Internet, tak jakbyś był w tej samej sieci LAN.

- Anonimowe przeglądanie: Jeśli korzystasz z publicznej sieci Wi-Fi i przeglądasz strony internetowe bez protokołu HTTPS, bezpieczeństwo danych przesyłanych w sieci będzie łatwo narażone. Jeśli chcesz ukryć swoją aktywność w sieci i zwiększyć bezpieczeństwo swoich danych, powinieneś połączyć się z VPN. Wszystkie informacje przesyłane przez sieć będą teraz szyfrowane.

- Uzyskaj dostęp do stron internetowych zablokowanych geograficznie, omiń cenzurę Internetu, omiń zapory sieciowe...

- Pobieranie plików: Pobieranie BitTorrenta przez VPN przyspieszy pobieranie plików. Jest to również pomocne w przypadku ruchu, który Twój dostawca usług internetowych może blokować.

2. Ważne funkcje VPN

Szyfrowanie

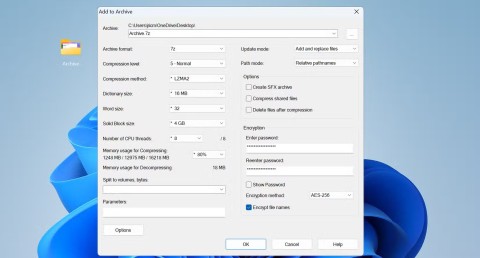

Jedną z głównych funkcji VPN jest blokowanie prób przechwytywania, odczytywania lub modyfikowania zawartości ruchu internetowego przez nieautoryzowanych użytkowników. Osiąga to poprzez konwersję rzeczywistych danych do formatu uniemożliwiającego ich odczytanie za pomocą procesu zwanego szyfrowaniem.

Dane są chronione kluczem szyfrującym, który może zostać ustawiony tylko przez autoryzowanych użytkowników. Aby odszyfrować dane, potrzebny będzie ten sam klucz. Sieć VPN szyfruje dane w momencie ich wejścia do tunelu VPN, a następnie przywraca je do pierwotnego formatu po drugiej stronie.

Istnieją trzy rodzaje technik szyfrowania, z których korzysta większość sieci VPN. Są to:

Szyfrowanie symetryczne : Szyfrowanie symetryczne to starożytna forma kryptografii, która wykorzystuje algorytm do transformacji danych. „Klucz” to element algorytmu, który zmienia cały wynik szyfrowania. Zarówno nadawca, jak i odbiorca używają tego samego klucza do szyfrowania lub deszyfrowania danych.

Algorytmy te grupują dane w serie siatek, a następnie przesuwają, zamieniają i mieszają zawartość tych siatek za pomocą klucza. Technika ta nazywana jest szyfrem blokowym i stanowi podstawę powszechnie stosowanych systemów szyfrowania kluczem, takich jak AES i Blowfish.

- AES : Advanced Encryption System (AES) to szyfr blokowy, wprowadzony przez rząd USA i używany przez większość usług VPN na całym świecie. Dzieli on strumienie danych na 128-bitowe tablice o długości 16 bajtów. Klucze mogą mieć długość 128, 192 lub 256 bitów, a bloki to siatki 4x4 bajty. Jeśli nie znasz jednostek danych, powinieneś poznać różnicę między bitami a bajtami. Długość klucza określa liczbę rund szyfrowania, czyli liczbę przejść. Na przykład AES-256 wykonuje 14 rund szyfrowania, co czyni go niezwykle bezpiecznym.

- Blowfish : Użytkownicy, którzy nie ufają zabezpieczeniom zapewnianym przez AES, będą korzystać z Blowfish. Wykorzystuje on algorytm open source, dlatego też jest on również częścią systemu OpenVPN o otwartym kodzie źródłowym. Jednak pod względem technicznym Blowfish jest słabszy od AES, ponieważ wykorzystuje bloki 64-bitowe – o połowę mniejsze niż blok AES. Dlatego większość usług VPN preferuje AES zamiast Blowfish.

Szyfrowanie kluczem publicznym : Oczywistą wadą szyfrowania symetrycznego jest to, że zarówno nadawca, jak i odbiorca muszą posiadać ten sam klucz. Aby zainicjować komunikację, konieczne byłoby przesłanie klucza do serwera VPN. Jeśli przechwytywacze w jakiś sposób zdobędą klucz, będą mogli odszyfrować wszystkie dane zaszyfrowane tym kluczem. Szyfrowanie kluczem publicznym stanowi rozwiązanie problemu bezpieczeństwa związanego z transmisją klucza. Szyfrowanie kluczem publicznym wykorzystuje dwa klucze, z których jeden jest publiczny. Dane zaszyfrowane kluczem publicznym można odszyfrować tylko za pomocą odpowiedniego klucza deszyfrującego i odwrotnie.

Hashowanie : Hashowanie to trzecia metoda szyfrowania używana przez sieci VPN. Wykorzystuje ona algorytm Secure Hash Algorithm (SHA) do zachowania integralności danych i weryfikacji ich pochodzenia z oryginalnego źródła.

Tunelowanie rozdzielone

Tunelowanie dzielone to popularna funkcja VPN, która pozwala wybrać aplikacje zabezpieczone przez VPN, a które mogą działać normalnie. To przydatna funkcja, która pozwala zachować prywatność części ruchu internetowego i kierować pozostałą część przez sieć lokalną.

Tunelowanie dzielone może być przydatnym narzędziem do oszczędzania przepustowości, ponieważ przesyła tylko część ruchu internetowego przez tunel. Dzięki temu, jeśli masz do przesłania poufne dane, możesz je chronić, nie doświadczając nieuniknionych opóźnień, które VPN może powodować podczas innych aktywności online.

Limity danych i przepustowości

Limity danych i przepustowości to limity określające, ile danych można przesłać lub ile przepustowości można wykorzystać jednocześnie. Usługi VPN wykorzystują limity danych i przepustowości do kontrolowania ilości i szybkości danych przesyłanych przez sieć.

Dostawcy VPN powinni przestrzegać limitów, aby zapobiegać przeciążeniom i awariom. Jednak dostawcy premium z rozbudowaną infrastrukturą, tacy jak ExpressVPN, NordVPN, PIA i Surfshark, nie nakładają żadnych limitów danych i przepustowości na użytkowanie.

Polityka braku rejestrowania

Polityka braku logów to obietnica dostawcy usług VPN, że nigdy nie będzie gromadził danych o aktywności użytkownika online. Polityka braku logów jest kluczowym argumentem przemawiającym za VPN-ami, ponieważ jest to jeden z głównych powodów, dla których ludzie korzystają z VPN-ów.

Niewiele sieci VPN oferuje usługę całkowitego braku logów, a nawet te, które stosują się do niej ściśle, zazwyczaj je przechowują. Jeśli nie wiesz, który VPN rzeczywiście nie przechowuje logów, poszukaj usług korzystających wyłącznie z serwerów RAM. Takie serwery przechowują dane tymczasowe, które są usuwane po wyłączeniu sprzętu.

Podłącz wiele urządzeń jednocześnie

Jednoczesne połączenia urządzeń odnoszą się do liczby urządzeń, które mogą łączyć się z siecią VPN w tym samym czasie. Większość sieci VPN nakłada limit na jednoczesne połączenia i tylko nieliczne z nich obsługują nieograniczoną liczbę połączeń jednocześnie.

W przypadku łączenia się z wieloma urządzeniami należy pamiętać, że możesz zainstalować sieć VPN na dowolnej liczbie urządzeń, ale nie możesz jej uruchomić na wszystkich jednocześnie.

Wyłącznik awaryjny

Wyłącznik awaryjny VPN to funkcja, która rozłącza urządzenie z internetem w przypadku nieoczekiwanej utraty połączenia VPN. To ważna funkcja VPN, która zapobiega przesyłaniu danych poza bezpieczny tunel VPN.

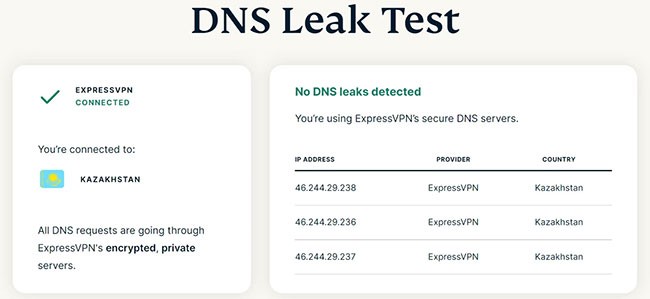

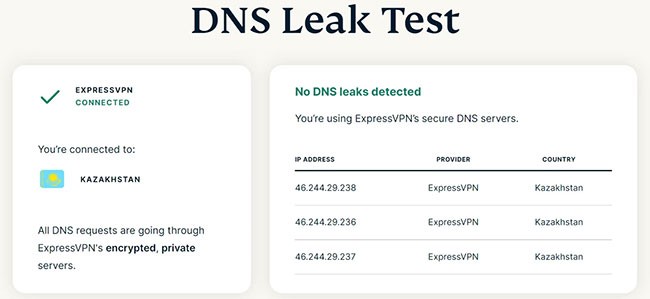

Ochrona przed wyciekiem IP

Głównym celem korzystania z VPN jest ukrycie prawdziwego adresu IP przed ciekawskimi oczami. Czasami jednak Twój oryginalny adres IP może zostać ujawniony, ujawniając Twoją lokalizację, historię przeglądania i aktywność online. Zjawisko to nazywa się wyciekiem adresu IP i niweczy cel korzystania z VPN.

Wiele popularnych sieci VPN ma domyślnie włączoną wbudowaną ochronę przed wyciekiem IP/DNS. Oferują one również narzędzia do sprawdzania Twojego prawdziwego adresu IP i tego przypisanego Ci przez VPN. Przy aktywnym połączeniu VPN te dwa adresy IP nie powinny się zgadzać.

Tasowanie IP

IP Shuffle to funkcja bezpieczeństwa VPN, która losowo przypisuje adres IP. Sieci VPN łączą się z innym serwerem VPN po upływie określonego czasu. Większość sieci VPN pozwala użytkownikom ustawić losową częstotliwość połączeń, wybierając spośród różnych opcji: od co 10 minut, przez co godzinę, aż po codzienne połączenia.

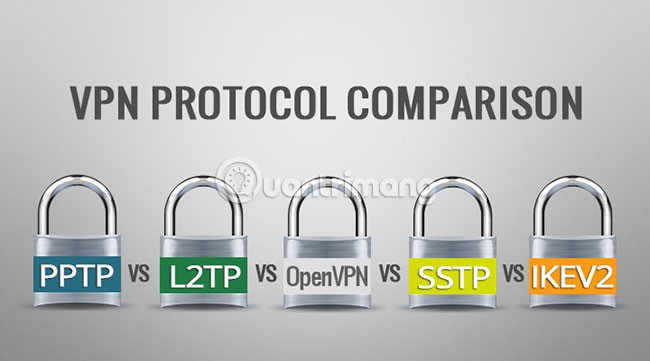

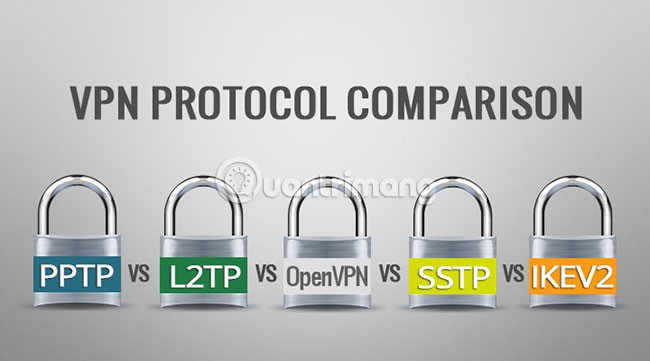

3. Najczęściej używane protokoły w sieciach VPN

Produkty VPN różnią się znacznie pod względem wygody, wydajności i bezpieczeństwa. Jeśli bezpieczeństwo jest priorytetem, organizacja powinna zwrócić uwagę na protokoły obsługiwane przez usługę VPN. Niektóre powszechnie stosowane protokoły mają istotne słabości, podczas gdy inne zapewniają najnowocześniejsze zabezpieczenia. Najlepsze dostępne obecnie protokoły to OpenVPN i IKEv2.

Dowiedz się więcej o protokołach VPN

Protokół VPN to w zasadzie zestaw protokołów. Każda sieć VPN musi obsługiwać kilka funkcji:

- Tunelowanie (technika transmisji danych w wielu sieciach z różnymi protokołami) - Podstawową funkcją VPN jest dostarczanie pakietów z jednego punktu do drugiego bez ujawniania ich komukolwiek po drodze. W tym celu VPN hermetyzuje wszystkie dane w formacie zrozumiałym zarówno dla klienta, jak i serwera. Strona wysyłająca umieszcza dane w formacie tunelowania, a strona odbierająca je wyodrębnia, aby uzyskać informacje.

- Szyfrowanie : Tunelowanie nie zapewnia ochrony. Każdy może wydobyć dane. Dane muszą być również szyfrowane w trakcie transmisji. Odbiorca będzie wiedział, jak odszyfrować dane od danego nadawcy.

- Uwierzytelnianie . Aby zapewnić bezpieczeństwo, sieć VPN musi potwierdzić tożsamość każdego klienta, który próbuje się z nią „komunikować”. Klient musi potwierdzić, że dotarł do docelowego serwera.

- Zarządzanie sesjami : Gdy użytkownik zostanie uwierzytelniony, sieć VPN musi utrzymać sesję, aby klient mógł nadal „komunikować się” z nią przez pewien czas.

Protokoły VPN zazwyczaj traktują tunelowanie, uwierzytelnianie i zarządzanie sesjami jako pakiet. Słabości w którejkolwiek z tych funkcji stanowią potencjalne luki w zabezpieczeniach protokołu. Szyfrowanie to dziedzina specjalistyczna i bardzo trudna, dlatego zamiast próbować wynaleźć coś nowego, sieci VPN często korzystają z kombinacji zaufanych protokołów szyfrowania. Oto kilka popularnych protokołów VPN oraz ich mocne i słabe strony.

Słabe protokoły

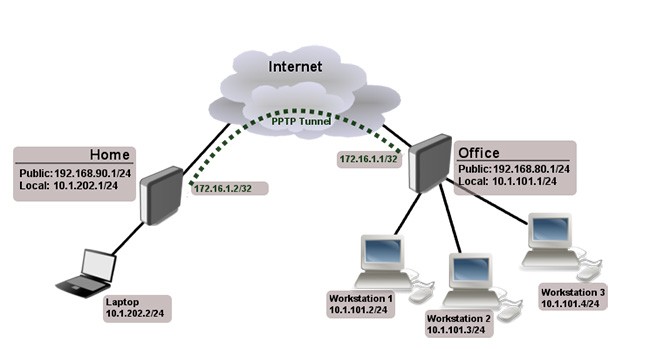

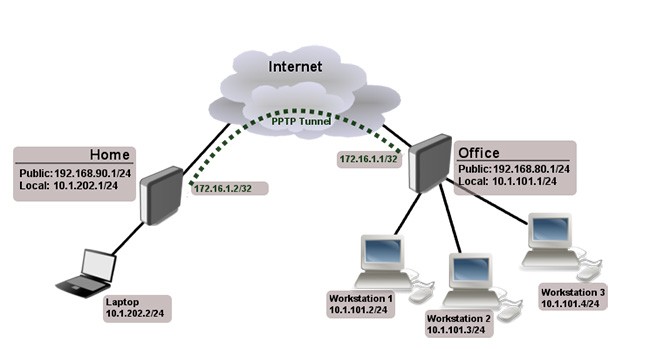

Protokół tunelowania punkt-punkt (PPTP)

Najstarszym wciąż używanym protokołem jest PPTP (Point-to-Point Tunneling Protocol). PPTP został po raz pierwszy użyty w 1995 roku. PPTP nie określa protokołu szyfrowania, ale może korzystać z szeregu protokołów, takich jak silny MPPE-128. Brak standaryzacji siły protokołu stanowi ryzyko, ponieważ może on korzystać tylko z najsilniejszego standardu szyfrowania obsługiwanego przez obie strony. Jeśli jedna strona obsługuje tylko słabszy standard, połączenie musi używać słabszego szyfrowania niż oczekuje użytkownik.

Prawdziwym problemem w przypadku PPTP jest jednak proces uwierzytelniania. PPTP korzysta z protokołu MS-CHAP, który w obecnej formie można łatwo złamać. Atakujący może się zalogować i podszyć się pod autoryzowanego użytkownika.

Bezpieczeństwo IP (IPSec)

Służy do zabezpieczania komunikacji i strumieni danych w środowisku internetowym (środowisku poza siecią VPN). To kluczowy punkt, ponieważ ruch przesyłany przez IPSec jest wykorzystywany głównie przez tryby transportu , czyli tunele (zwane również tunelami – ta koncepcja jest często wykorzystywana w serwerach proxy i protokołach SOCKS), do szyfrowania danych w sieci VPN.

Różnica pomiędzy tymi trybami jest następująca:

- Tryb transportowy szyfruje tylko dane wewnątrz pakietów (pakiet danych, znany również jako ładunek). Tryb tunelowy szyfruje cały pakiet danych.

Dlatego też protokół IPSec jest często nazywany nakładką bezpieczeństwa , ponieważ w porównaniu z innymi protokołami, IPSec wykorzystuje warstwy zabezpieczeń.

L2TP

Protokół L2TP zazwyczaj współpracuje z algorytmem szyfrowania IPSec. Jest on znacznie silniejszy niż PPTP, ale nadal stanowi problem dla użytkowników. Główną luką w zabezpieczeniach L2TP/IPSec jest metoda wymiany klucza publicznego. Wymiana klucza publicznego Diffiego-Hellmana polega na tym, że dwie strony uzgadniają kolejny klucz szyfrujący, o czym nikt inny nie wie. Istnieje metoda „złamania” tego procesu, która wymaga znacznej mocy obliczeniowej, ale umożliwia dostęp do całej komunikacji w danej sieci VPN.

Protokół SSL (Secure Sockets Layer) i protokół TLS (Transport Layer Security)

Podobnie jak IPSec, oba powyższe protokoły również korzystają z haseł, aby zagwarantować bezpieczeństwo połączeń w środowisku internetowym.

Model SSL VPN

Ponadto oba powyższe protokoły wykorzystują również tryb uzgadniania (Handshake) – związany z procesem uwierzytelniania konta między klientem a serwerem. Aby połączenie zostało uznane za pomyślne, proces uwierzytelniania będzie korzystał z certyfikatów – kluczy uwierzytelniania konta przechowywanych zarówno na serwerze, jak i na kliencie.

Protokoły o lepszym bezpieczeństwie

IKEv2 (Wymiana Kluczy Internetowych)

IKEv2 (Internet Key Exchange) jest oceniany jako wysoce bezpieczny wśród obecnie stosowanych protokołów. IKEv2 wykorzystuje tunelowanie IPSec i oferuje szeroki wybór protokołów szyfrowania. IKEv2 wykorzystuje szyfrowanie AES-256, które jest bardzo trudne do złamania. IKEv2 wykorzystuje silne uwierzytelnianie oparte na certyfikatach i może wykorzystywać algorytm HMAC do weryfikacji integralności przesyłanych danych. IKEv2 obsługuje szybką komunikację i jest szczególnie niezawodny w utrzymywaniu sesji, nawet w przypadku przerwania połączenia internetowego. IKEv2 jest obsługiwany przez systemy Windows, macOS, iOS i Android. Dostępnych jest również kilka implementacji open source.

Wersja 1 protokołu została wprowadzona w 1998 r., a wersja 2 w 2005 r. IKEv2 nie należy do najnowszych protokołów, jest jednak bardzo dobrze utrzymywany.

SSTP (protokół bezpiecznego tunelowania gniazd)

SSTP (Secure Socket Tunneling Protocol) to produkt firmy Microsoft, obsługiwany głównie w systemie Windows. W połączeniu z szyfrowaniem AES i SSL, SSTP teoretycznie zapewnia wysoki poziom bezpieczeństwa. Nie wykryto żadnych znanych luk w zabezpieczeniach SSTP, ale możliwe, że istnieją pewne słabości.

Jednym z praktycznych problemów związanych z protokołem SSTP jest ograniczone wsparcie dla systemów innych niż Windows.

OpenVPN

OpenVPN to otwarty pakiet protokołów, który zapewnia silne zabezpieczenia i zyskał ogromną popularność. OpenVPN został wydany po raz pierwszy w 2001 roku na licencji GPL. OpenVPN jest oprogramowaniem typu open source, co gwarantuje jego testowanie pod kątem luk w zabezpieczeniach. Funkcjonalność szyfrowania OpenVPN zazwyczaj wykorzystuje bibliotekę OpenSSL. OpenSSL obsługuje wiele algorytmów szyfrowania, w tym AES.

Na poziomie systemu operacyjnego nie ma wsparcia dla OpenVPN, ale wiele pakietów zawiera własnych klientów OpenVPN.

Aby zapewnić maksymalne bezpieczeństwo protokołu, administratorzy muszą się nim prawidłowo posługiwać. Społeczność OpenVPN oferuje rekomendacje dotyczące zwiększania bezpieczeństwa OpenVPN.

SoftEther (Oprogramowanie Ethernet)

SoftEther (Software Ethernet) to stosunkowo nowa technologia, wprowadzona po raz pierwszy w 2014 roku. Podobnie jak OpenVPN, SoftEther jest również oprogramowaniem open source. SoftEther obsługuje najsilniejsze protokoły szyfrowania, w tym AES-256 i 4096-bitowy RSA. SoftEther oferuje większą prędkość komunikacji niż większość protokołów, w tym OpenVPN, przy danej przepustowości. Nie obsługuje własnego systemu operacyjnego, ale można go zainstalować w różnych systemach operacyjnych, w tym Windows, Mac, Android, iOS, Linux i Unix.

Jako nowy protokół, SoftEther nie cieszy się tak dużym wsparciem, jak niektóre inne. SoftEther nie istnieje tak długo jak OpenVPN, więc użytkownicy nie mieli tyle czasu na przetestowanie protokołu pod kątem potencjalnych słabości. Jednak SoftEther jest mocnym kandydatem dla każdego, kto potrzebuje bezpieczeństwa na najwyższym poziomie.

Który protokół zatem wybrać?

Odpowiedź na pytanie „Który protokół jest najbezpieczniejszy?” jest trudna. IKEv2, OpenVPN i SoftEther to silni kandydaci. OpenVPN i SoftEther mają tę zaletę, że są oparte na otwartym kodzie źródłowym. IKEv2 ma implementacje oparte na otwartym kodzie źródłowym, ale istnieją również implementacje zastrzeżone. Główną zaletą bezpieczeństwa IKEv2 jest łatwość instalacji, co zmniejsza ryzyko błędów konfiguracji. SoftEther oferuje bardzo dobre bezpieczeństwo, ale użytkownicy nie mają z nim tak dużego doświadczenia, jak z pozostałymi dwoma protokołami, więc możliwe, że SoftEther ma problemy, których użytkownicy jeszcze nie odkryli.

Kod OpenVPN jest od lat dostępny do wglądu dla ekspertów ds. bezpieczeństwa. OpenVPN jest szeroko stosowany i obsługuje najsilniejsze protokoły szyfrowania. Ostateczna decyzja będzie również zależeć od innych czynników, takich jak wygoda i szybkość, a także od tego, czy bezpieczeństwo jest priorytetem.

4. Zalety i wady VPN

To teoria, ale w praktyce, jakie są zalety i wady VPN? Zachęcamy do dalszej dyskusji z WebTech360.

Zbudowanie systemu sieci prywatnej, wirtualnej sieci osobistej, przy użyciu VPN jest niedrogim rozwiązaniem. Można to sobie wyobrazić, środowisko internetowe jest mostem, głównym kanałem komunikacyjnym do przesyłania danych. Pod względem kosztów jest to całkowicie rozsądne w porównaniu z płaceniem za skonfigurowanie prywatnego połączenia, co wiąże się z wysokimi kosztami. Poza tym, konieczność korzystania z oprogramowania i sprzętu do obsługi procesu uwierzytelniania konta nie jest tania. Porównując wygodę, jaką oferuje VPN, z kosztami konfiguracji systemu według własnych potrzeb, VPN jest zdecydowanie lepszy.

Ale poza tym są też bardzo oczywiste wady, takie jak:

VPN nie ma możliwości zarządzania jakością usług (QoS) w środowisku internetowym, więc pakiety danych nadal są narażone na utratę i ryzyko. Możliwości zarządzania dostawcami VPN są ograniczone – nikt nie jest w stanie przewidzieć, co może się stać z ich klientami, a mówiąc krótko, mogą oni zostać zhakowani.

5. Dlaczego potrzebujesz usługi VPN?

Przeglądanie internetu lub korzystanie z bankowości internetowej w niezabezpieczonej sieci Wi-Fi oznacza, że możesz ujawnić swoje dane osobowe i zmienić swoje nawyki związane z przeglądaniem. Dlatego VPN jest niezbędny dla każdego, kto dba o prywatność i bezpieczeństwo w sieci.

Czy kiedykolwiek logowałeś się do swojego konta bankowości internetowej w lobby hotelu? A może płaciłeś rachunek za kartę kredytową online, popijając mokkę w ulubionej kawiarni? Jeśli zrobiłeś to bez uprzedniego zalogowania się do VPN, możesz ujawnić swoje dane osobowe i nawyki przeglądania stron hakerom i cyberprzestępcom.

Jeżeli nie zalogujesz się do prywatnej sieci WiFi wymagającej podania hasła, wszelkie dane przesyłane podczas Twoich sesji online mogą zostać z łatwością podsłuchane przez osoby trzecie korzystające z tej samej sieci.

Tu właśnie pojawia się VPN: VPN szyfruje Twoje dane online, szyfrując je tak, aby nie mogły zostać odczytane przez osoby postronne. Szyfrowanie zapewniane przez VPN chroni Twoją prywatność w sieci, od wysyłania e-maili i zakupów online, po płacenie rachunków i rozmowy z lekarzem.

VPN może również ukryć Twój adres IP, aby osoby podsłuchujące nie wiedziały, że surfujesz po internecie, pobierasz pliki i komentujesz na grupach Reddit. VPN szyfruje dane wysyłane i odbierane na dowolnym urządzeniu, z którego korzystasz, w tym na telefonie, laptopie czy tablecie. Przesyła Twoje dane przez bezpieczny tunel do serwerów dostawcy VPN. Twoje dane są szyfrowane i przekierowywane do dowolnej strony internetowej, do której próbujesz uzyskać dostęp.

6. Czego można oczekiwać od usług VPN?

Na rynku VPN-ów dostępnych jest wiele opcji, dlatego ważne jest, aby przy zakupie usługi VPN wziąć pod uwagę swoje potrzeby.

Zastanów się, co jest dla Ciebie ważne. Chcesz anonimowo surfować po internecie, ukrywając swój adres IP? Martwisz się, że Twoje dane zostaną skradzione w publicznej sieci Wi-Fi? Często podróżujesz i chcesz oglądać ulubione programy w podróży?

Dobra sieć VPN może pomóc Ci spełnić wszystkie te potrzeby, ale jest jeszcze kilka innych kwestii, które warto wziąć pod uwagę.

7. Jak wybrać sieć VPN

Jednym ze sposobów na zachowanie bezpieczeństwa podczas korzystania z publicznej sieci Wi-Fi jest korzystanie z rozwiązania VPN. Ale jaki jest najlepszy sposób na wybór wirtualnej sieci prywatnej? Oto kilka pytań, które warto zadać, wybierając dostawcę VPN.

- Czy szanują Twoją prywatność? Celem korzystania z VPN jest ochrona Twojej prywatności, dlatego ważne jest, aby Twój dostawca VPN również szanował Twoją prywatność. Powinien on stosować politykę braku logów, co oznacza, że nigdy nie monitoruje ani nie rejestruje Twojej aktywności online.

- Czy korzystają z najnowszego protokołu? OpenVPN oferuje silniejsze zabezpieczenia niż inne protokoły, takie jak PPTP. OpenVPN to oprogramowanie open source, które obsługuje wszystkie główne systemy operacyjne.

- Czy mają limity danych? W zależności od Twojego zużycia internetu, przepustowość może być dla Ciebie ważnym czynnikiem decydującym. Upewnij się, że ich usługi odpowiadają Twoim potrzebom, sprawdzając, czy otrzymujesz pełną przepustowość, bez limitów danych.

- Gdzie znajdują się serwery? Zdecyduj, która lokalizacja serwera jest dla Ciebie ważna. Jeśli chcesz, aby wyglądało na to, że uzyskujesz dostęp do sieci z określonej lokalizacji, upewnij się, że serwer znajduje się w tym kraju.

- Czy można skonfigurować dostęp VPN na wielu urządzeniach? Jeśli jesteś przeciętnym użytkownikiem, prawdopodobnie używasz od trzech do pięciu urządzeń. Idealnie byłoby, gdybyś mógł korzystać z VPN na wszystkich jednocześnie.

- Ile kosztuje VPN? Jeśli cena ma dla Ciebie znaczenie, możesz pomyśleć, że darmowa sieć VPN to najlepsza opcja. Pamiętaj jednak, że niektóre usługi VPN mogą być bezpłatne, ale mogą wiązać się z innymi kosztami, takimi jak regularne wyświetlanie reklam lub gromadzenie i sprzedaż Twoich danych osobowych stronom trzecim. Porównując płatne i darmowe opcje, możesz zauważyć, że darmowe sieci VPN:

- Nie zapewnia najnowszych ani bezpiecznych protokołów

- Nie zapewnia najwyższej przepustowości i szybkości połączenia dla użytkowników bezpłatnych

- Ma wyższy wskaźnik rozłączeń

- Niewiele serwerów w wielu krajach na całym świecie

- Brak wsparcia

Wybierając VPN, należy wziąć pod uwagę wiele czynników, dlatego przetestuj go w domu, aby upewnić się, że wybierzesz odpowiednią sieć VPN do swoich potrzeb. Niezależnie od wybranego dostawcy, możesz być pewien, że dobra sieć VPN zapewni Ci większe bezpieczeństwo, prywatność i anonimowość w sieci niż publiczny hotspot Wi-Fi.

Cennik VPN

Wybór dostawcy VPN na podstawie ceny ma sens. W końcu wszyscy chcemy wydawać jak najmniej miesięcznie, prawda?

Ale skupianie się wyłącznie na cenie może być błędem. Potrzebujesz dostawcy VPN, który chroni Twoją prywatność w sieci i szyfruje wysyłane i odbierane dane. Zależy Ci na niezawodności i szybkim połączeniu. Wszystkie te czynniki są równie ważne – jeśli nie ważniejsze – niż cena.

Oznacza to, że większość dostawców VPN pobiera podobne ceny, zazwyczaj od 9,99 do 12,99 USD miesięcznie, z pewnymi wyjątkami. Jednak sprawdzając ceny, upewnij się, że rozumiesz, co otrzymujesz.

Na przykład, dostawca może pobierać opłatę zaledwie 4,99 USD miesięcznie za zapewnienie ochrony VPN na jednym urządzeniu. Jednak dostawca może pobierać opłatę 9,99 USD miesięcznie za zapewnienie tej samej usługi na 10 urządzeniach. Możesz również obniżyć miesięczne koszty, rejestrując się na dłuższy okres. Zazwyczaj zapłacisz mniej miesięcznie, jeśli podpiszesz umowę na roczny plan VPN, niż jeśli zdecydujesz się na płatność miesięczną.

Czy istnieje wersja bezpłatna?

Wielu czołowych dostawców oferuje darmowe wersje VPN-ów. Jednak darmowe wersje mogą mieć ograniczenia – na przykład dotyczące ilości danych, z których można korzystać.

Niektórzy dostawcy VPN oferują bezpłatne wersje próbne swoich płatnych wersji. Okresy próbne trwają zazwyczaj około miesiąca. Niektóre z nich umożliwiają dostęp do większości funkcji VPN w ramach płatnej usługi, choć mogą obowiązywać ograniczenia transferu danych.

Rejestrując się na bezpłatny okres próbny, podasz te same dane osobowe i dane dotyczące płatności, których użyłbyś w przypadku rejestracji usługi płatnej. Możesz anulować konto przed końcem okresu próbnego. Jeśli tego nie zrobisz, dostawca zacznie naliczać opłaty za dalsze korzystanie z usługi.

Należy pamiętać, że niektóre darmowe sieci VPN mogą gromadzić, udostępniać lub sprzedawać Twoje dane osobom trzecim w celach marketingowych, podczas gdy inne mogą nie blokować reklam.

Liczba serwerów

Ważniejsza od ceny jest liczba serwerów oferowanych przez dostawcę VPN. Generalnie im więcej serwerów, tym lepiej.

Dlaczego? Sieci VPN, które nie oferują wielu serwerów, często borykają się z niską prędkością połączenia. Może to być problematyczne, jeśli najpierw połączysz się z siecią VPN i zaczniesz pobierać pliki lub streamować filmy.

Jeśli na serwerze jest zbyt wielu użytkowników, może on zostać przeciążony. W takim przypadku zauważysz spowolnienie szybkości przeglądania.

Rozważając wybór dostawcy VPN, upewnij się, że rejestrujesz się u takiego, który ma dużą liczbę serwerów. Ile serwerów jest wystarczające? Nie ma jednej odpowiedzi na to pytanie. Jednak usługi VPN z tysiącem lub większą liczbą serwerów są mniej narażone na przeciążenie.

8. W jaki sposób VPN chroni Twój adres IP i prywatność?

Zasadniczo sieć VPN tworzy tunel danych między siecią lokalną a węzłem wyjściowym w innej lokalizacji, potencjalnie oddalonej o tysiące kilometrów, sprawiając wrażenie, że znajdujesz się w zupełnie innym miejscu. Ta zaleta zapewnia swobodę korzystania z internetu i dostęp do ulubionych aplikacji i stron internetowych w podróży.

Przyjrzyjmy się bliżej, jak działa wirtualna sieć prywatna. Sieć VPN wykorzystuje szyfrowanie do szyfrowania danych przesyłanych przez sieć Wi-Fi. Szyfrowanie sprawia, że dane stają się nieczytelne. Bezpieczeństwo danych jest szczególnie ważne podczas korzystania z publicznej sieci Wi-Fi, ponieważ uniemożliwia innym osobom podsłuchiwanie Twojej aktywności w internecie.

Jest jeszcze jeden aspekt prywatności. Bez VPN Twój dostawca usług internetowych może zobaczyć całą historię przeglądania. Z VPN Twoja historia wyszukiwania jest ukryta. Dzieje się tak, ponieważ Twoja aktywność w sieci jest powiązana z adresem IP serwera VPN, a nie Twoim.

Dostawca VPN może mieć serwery na całym świecie. Oznacza to, że Twoja aktywność wyszukiwania może pochodzić z dowolnego z nich. Pamiętaj, że wyszukiwarki również śledzą Twoją historię wyszukiwania, ale powiążą te informacje z adresem IP, który nie należy do Ciebie. Ponownie, VPN zapewni prywatność Twojej aktywności online.

9. Co ukrywa VPN?

Sieci VPN mogą ukrywać wiele informacji, które mogą narazić Twoją prywatność na ryzyko, w tym:

Twoja historia przeglądania

Nie jest tajemnicą, że gdy surfujesz po internecie, Twój dostawca usług internetowych i Twoja przeglądarka internetowa mogą śledzić wszystko, co robisz w sieci. Wiele odwiedzanych przez Ciebie stron internetowych może również zapisywać historię. Przeglądarki internetowe mogą śledzić Twoją historię wyszukiwania i łączyć te informacje z Twoim adresem IP.

Oto dwa przykłady, dlaczego warto zachować prywatność historii przeglądania. Być może cierpisz na jakąś chorobę i szukasz w internecie informacji o możliwościach leczenia. Bez VPN automatycznie udostępniasz te informacje i możesz zacząć otrzymywać reklamy targetowane, które mogą zwrócić większą uwagę na Twoją chorobę.

A może po prostu chcesz sprawdzić ceny biletów lotniczych na przyszły miesiąc. Strony podróżnicze, które odwiedzasz, wiedzą, że szukasz biletów i mogą nie pokazywać najtańszych dostępnych cen.

To tylko kilka odosobnionych przykładów. Pamiętaj, że Twój dostawca internetu może sprzedawać historię przeglądanych stron. Nawet tak zwane przeglądanie prywatne może nie być tak prywatne, jak Ci się wydaje.

Twój adres IP i lokalizacja

Za każdym razem, gdy łączysz się z internetem, Twój adres IP jest widoczny dla wszystkich użytkowników sieci. Ułatwia to hakerom, dostawcom usług internetowych i innym organizacjom śledzenie Twojej aktywności online. Twój adres IP może być wykorzystywany przez dostawców usług internetowych do gromadzenia danych o Twojej aktywności w sieci, ograniczania dostępu do niektórych witryn, a nawet ograniczania prędkości połączenia internetowego. Cyberprzestępcy mogą go wykorzystywać do szkodliwych celów. Nawet jeśli korzystasz z internetu anonimowo i nie posługujesz się swoim prawdziwym imieniem i nazwiskiem, Twój adres IP nadal może posłużyć do Twojej identyfikacji.

Każdy, kto zdobędzie Twój adres IP, będzie mógł uzyskać dostęp do tego, czego szukasz w internecie i gdzie się znajdujesz podczas wyszukiwania. Wyobraź sobie swój adres IP jako adres zwrotny, który umieszczasz na literze. Może on prowadzić do Twojego urządzenia.

Na szczęście sieć VPN może ukryć Twój adres IP, przekierowując ruch przez jeden ze swoich serwerów. Dzięki temu osoby monitorujące sieć nie będą mogły śledzić Twojej aktywności ani lokalizacji.

Ponieważ VPN korzysta z adresu IP, który nie jest Twoim adresem, pozwala Ci zachować prywatność w sieci i anonimowo przeszukiwać sieć. Jesteś również chroniony przed gromadzeniem, przeglądaniem lub sprzedażą Twojej historii wyszukiwania. Pamiętaj, że Twoja historia wyszukiwania może być nadal widoczna, jeśli korzystasz z komputera publicznego lub udostępnionego przez pracodawcę, szkołę lub inną organizację.

Twoja lokalizacja strumieniowania

Możesz płacić za usługi streamingowe, które umożliwiają oglądanie na przykład profesjonalnych wydarzeń sportowych. Podczas podróży zagranicznych te usługi streamingowe mogą być niedostępne. Istnieją ku temu uzasadnione powody, w tym warunki umowne i przepisy obowiązujące w innych krajach. VPN pozwoli Ci jednak wybrać adres IP w Twoim kraju. Dzięki temu uzyskasz dostęp do wydarzeń transmitowanych w serwisie streamingowym. Możesz również uniknąć rejestrowania danych i ograniczania prędkości.

Twoje urządzenie

Sieci VPN mogą pomóc chronić Twoje urządzenia, w tym komputery stacjonarne, laptopy, tablety i smartfony, przed wścibskimi oczami. Twoje urządzenia mogą być głównym celem cyberprzestępców, gdy jesteś online, zwłaszcza jeśli korzystasz z publicznej sieci Wi-Fi. Krótko mówiąc, sieci VPN pomagają chronić dane wysyłane i odbierane na Twoich urządzeniach, dzięki czemu hakerzy nie mogą śledzić każdego Twojego ruchu.

Aktywizm internetowy w celu utrzymania wolności w Internecie

Miejmy nadzieję, że nie jesteś obiektem inwigilacji żadnej organizacji, ale wszystko jest możliwe. Pamiętaj, że VPN chroni Twojego dostawcę usług internetowych przed wglądem w historię przeglądania, więc jesteś chroniony, jeśli organizacja poprosi Cię o rejestr Twojej aktywności w internecie. Zakładając, że Twój dostawca VPN nie rejestruje historii przeglądania, VPN może pomóc Ci chronić Twoją swobodę korzystania z internetu.

10. Czego nie ukrywa VPN?

Sieci VPN oferują wiele korzyści w zakresie prywatności i bezpieczeństwa online, nie zapewniają jednak pełnej ochrony prywatności, ponieważ są pewne rzeczy, których sieci VPN nie ukryją.

Aktywność konta

Sieć VPN może szyfrować ruch sieciowy, ukrywać adres IP i fałszować lokalizację, ale nie ochroni Cię przed śledzeniem przez usługi online. Kiedy rejestrujesz się na stronie internetowej lub w usłudze online, firma nadal może śledzić Twoją aktywność na swojej platformie. Jeśli więc korzystasz z Gmaila, Facebooka lub Twittera z włączoną siecią VPN, aktywność na Twoim koncie nie będzie w rzeczywistości ukryta.

Informacje o płatnościach

Mężczyzna wprowadza dane płatności z karty na laptopie

Włączenie VPN może pomóc w ochronie przed hakerami i szpiegami, ale nie ochroni Cię przed oszustwami finansowymi. Dokonując zakupów online za pomocą karty kredytowej lub PayPal, firma nadal ma dostęp do Twoich danych płatniczych. Nawet jeśli korzystasz z VPN, ważne jest, aby zachować szczególną ostrożność podczas zakupów online i zawsze korzystać z bezpiecznych metod płatności.

Złośliwe oprogramowanie i wirusy

Sieci VPN mogą wiele zrobić, aby chronić Twój system przed intruzami, ale czy ochronią Cię przed złośliwym oprogramowaniem? Niestety, korzystanie z VPN podczas przeglądania internetu nie zapobiegnie zainfekowaniu urządzenia przez złośliwe oprogramowanie lub wirusy. Wręcz przeciwnie, może pogorszyć sytuację, ponieważ sieci VPN mogą przekierować Cię przez niezaufane sieci, które mogą zawierać złośliwe oprogramowanie.

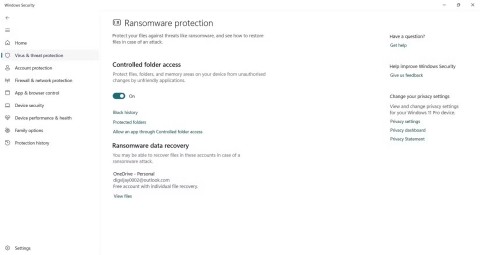

Nawet jeśli korzystasz z sieci VPN, ważne jest, aby na swoim urządzeniu zainstalować dobry program antywirusowy, jeśli chcesz chronić się przed złośliwymi atakami.

Adres MAC urządzenia

Sieć VPN może ukryć Twój adres IP, ale nie może ukryć adresu MAC (Media Access Control) Twojego urządzenia. Jest to unikalny identyfikator przypisywany każdemu urządzeniu w sieci i może służyć do śledzenia Twojej aktywności.

Wykorzystanie danych

Twój dostawca usług internetowych nadal będzie mógł zobaczyć, ile danych zużywasz, nawet jeśli korzystasz z VPN. Dodatkowo, niektórzy dostawcy usług internetowych nakładają limity danych, które ograniczają miesięczny limit danych, a te ograniczenia będą obowiązywać nawet w przypadku korzystania z VPN.

11. Czy mogę skonfigurować dostęp VPN na wielu urządzeniach?

Jeśli jesteś przeciętnym użytkownikiem, prawdopodobnie korzystasz z 3 do 5 urządzeń. Idealnie byłoby, gdybyś mógł korzystać z VPN na wszystkich jednocześnie.

Ile kosztuje ta opcja? Jeśli cena jest dla Ciebie ważna, możesz pomyśleć, że darmowa sieć VPN to najlepsza opcja. Pamiętaj jednak, że niektóre usługi VPN mogą na pierwszy rzut oka nic nie kosztować, ale będziesz musiał pogodzić się z innymi kompromisami,

takimi jak częste wyświetlanie reklam lub gromadzenie i sprzedawanie Twoich danych osobowych stronom trzecim. Porównując płatne i darmowe opcje, możesz zauważyć, że darmowe sieci VPN:

- Nie zapewnia najnowszych ani najbezpieczniejszych protokołów

- Nie zapewnia najwyższej przepustowości i szybkości połączenia dla użytkowników bezpłatnych

- Ma wyższy wskaźnik rozłączeń

- Niewiele serwerów w wielu krajach na całym świecie

- Brak wsparcia

Wybierając VPN, należy wziąć pod uwagę wiele czynników, dlatego należy zachować należytą staranność, aby upewnić się, że wybierzesz odpowiednią sieć VPN do swoich potrzeb. Niezależnie od wybranego dostawcy, możesz być pewien, że dobra sieć VPN zapewni większe bezpieczeństwo, prywatność i anonimowość w sieci niż publiczny hotspot Wi-Fi.

12. Czy potrzebujesz VPN w domu?

A co, jeśli logujesz się do internetu z domu? Czy potrzebujesz VPN?

Raczej nie. Konfigurując domową sieć Wi-Fi, prawdopodobnie zabezpieczyłeś ją już hasłem. Prawdopodobnie nie potrzebujesz więc dodatkowego zabezpieczenia w postaci VPN, aby chronić swoją aktywność online.

Inwestycja w VPN do użytku domowego może okazać się stratą pieniędzy, chyba że chcesz chronić prywatność przeglądanych stron internetowych przed swoim dostawcą usług internetowych (ISP) lub chcesz uzyskać dostęp do treści przesyłanych strumieniowo lub wiadomości sportowych, do których nie masz dostępu ze swojej lokalizacji.

Możesz zainwestować w dostawcę usług VPN, aby uzyskać dostęp do internetu w domu, ale nie jest to rozsądne finansowo. Warto zauważyć, że możesz rozważyć darmowy VPN, ale te usługi mogą pokryć swoje koszty w inny sposób, na przykład sprzedając Twoje dane stronom trzecim w celach marketingowych.

Istnieją wyjątki od reguły, że warto rozważyć korzystanie z VPN w domu. Możesz rozważyć korzystanie z VPN, jeśli obawiasz się, że Twój dostawca usług internetowych monitoruje Twoją aktywność online. Jeśli łączysz się z internetem przez VPN, Twój dostawca usług internetowych nie będzie mógł zobaczyć, co robisz online. Jednak firma, która świadczy usługę VPN, będzie miała do niej dostęp. Jeśli ufasz tej firmie bardziej niż swojemu dostawcy usług internetowych, korzystanie z VPN w domu może mieć sens.

Istnieje jeszcze jeden powód, dla którego warto korzystać z VPN. VPN może pomóc Ci przesyłać strumieniowo treści lub oglądać wydarzenia sportowe, które nie są dostępne w Twojej lokalizacji. Pamiętaj, aby zapoznać się z wszelkimi umowami zawartymi z dostawcą usługi streamingowej. Co więcej, przepisy rządowe w innych regionach lub krajach mogą to utrudniać.

13. Terminologia VPN

Nauka o sieciach VPN może wydawać się wymagająca specjalistycznego słownictwa. Oto słownik z definicjami niektórych z najczęściej spotykanych terminów.

Szyfrowanie AES

Szyfrowanie jest niezbędne, aby chronić Twoje dane przed odczytaniem przez hakerów, firmy prywatne, a nawet agencje rządowe. Szyfrowanie szyfruje Twoje dane tak, że nie mogą być zrozumiane przez osoby trzecie bez specjalnego klucza deszyfrującego. AES, czyli Advanced Encryption Standard, to metoda szyfrowania opracowana przez belgijskich kryptologów Joan Daemen i Vincenta Rijmena. W 2002 roku AES stał się federalnym standardem szyfrowania w Stanach Zjednoczonych. Od tego czasu stał się również standardem szyfrowania w reszcie świata.

Historia przeglądarki

Rejestr całej Twojej aktywności w Internecie, za pomocą konkretnej przeglądarki internetowej, obejmujący wyszukiwane słowa kluczowe i odwiedzane strony internetowe.

Ograniczenia geograficzne

Jednym z głównych powodów, dla których ludzie polegają na VPN-ach, jest chęć ominięcia ograniczeń geograficznych. Ograniczenia te są często wprowadzane przez firmy rozrywkowe, które chcą dystrybuować treści tylko do określonych regionów.

Na przykład Netflix może oferować treści w Stanach Zjednoczonych, ale nie w Wielkiej Brytanii. Może oferować programy w Wielkiej Brytanii, do których użytkownicy Netflix w Stanach Zjednoczonych nie mają dostępu. Korzystając z sieci VPN z adresem IP w Wielkiej Brytanii, widzowie w Stanach Zjednoczonych mogą próbować uzyskać dostęp do programów Netflix, które nie są dostępne w ich kraju.

Usługi VPN – i połączenia VPN – ukrywają lokalizację połączenia internetowego. Sprawdź warunki korzystania z usługi streamingowej w umowie, a także pamiętaj, że niektóre kraje mogą nakładać kary za korzystanie z VPN w celu obejścia swoich przepisów.

Historia wyszukiwania Google

Rejestr wszystkich wyszukiwań internetowych wykonanych za pomocą wyszukiwarki Google.

Adres IP

IP to skrót od protokołu internetowego, a adres IP to ciąg liczb i kropek, który identyfikuje komputer używający protokołu internetowego do wysyłania i odbierania danych przez sieć.

IPsec

IPsec to zestaw protokołów lub reguł, których wirtualna sieć prywatna używa do zabezpieczenia prywatnego połączenia między dwoma punktami, zazwyczaj urządzeniem takim jak laptop lub smartfon, a internetem. Bez tych protokołów sieć VPN nie może szyfrować danych i zapewnić prywatności danych użytkownika. IPsec to skrót od Internet Protocol Security (bezpieczeństwo protokołu internetowego).

Dostawca usług internetowych

Skrót od Internet Service Provider (Dostawca Usług Internetowych). Jest to usługa, za którą płacisz, aby połączyć się z internetem. Dostawcy usług internetowych mogą rejestrować historię przeglądania i sprzedawać ją stronom trzecim w celach marketingowych lub innych.

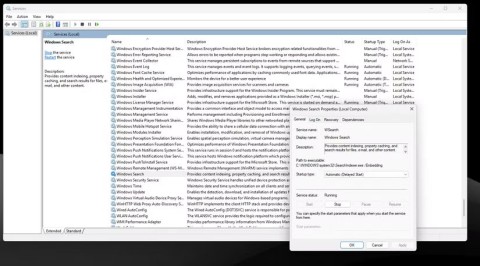

Wyłącznik awaryjny

Użytkownicy rejestrują się u dostawców VPN, aby chronić swoje dane i prywatność w sieci. Co się jednak stanie, jeśli połączenie sieciowe dostawcy VPN zostanie zerwane? Twój komputer lub urządzenie mobilne domyślnie będzie korzystało z publicznego adresu IP dostarczonego przez dostawcę usług internetowych. Oznacza to, że Twoja aktywność online jest podatna na śledzenie. Jednak wyłącznik awaryjny zapobiega temu. Jeśli połączenie z dostawcą VPN zostanie zerwane, wyłącznik awaryjny całkowicie przerwie Twoje połączenie z internetem. Dzięki temu Twoja aktywność online nie będzie śledzona przez innych. Nie wszyscy dostawcy VPN oferują tę funkcję, więc warto ją rozważyć podczas porównywania ofert.

L2TP

Skrót L2TP oznacza protokół tunelowania warstwy 2 (Layer 2 Tunneling Protocol) i stanowi zbiór reguł, które umożliwiają dostawcom usług internetowych włączanie sieci VPN. Jednak sam protokół L2TP nie szyfruje danych, a zatem nie zapewnia użytkownikom pełnej prywatności. Dlatego protokół L2TP jest często używany w połączeniu z protokołem IPsec, aby chronić prywatność użytkowników w Internecie.

Publiczne WiFi

Publiczna sieć bezprzewodowa umożliwia podłączenie komputera lub innego urządzenia do internetu. Publiczne sieci Wi-Fi często nie są zabezpieczone i podatne na ataki hakerów.

Wyszukiwarka

Usługa umożliwiająca wyszukiwanie informacji w internecie za pomocą słów kluczowych. Wiele popularnych wyszukiwarek zapisuje historię wyszukiwania i może monetyzować te informacje.

Dostawca usług

Firma zapewniająca wirtualną sieć prywatną, która w zasadzie kieruje połączenie przez zdalny serwer i szyfruje dane.

Jednoczesne połączenia

Prawdopodobnie masz wiele urządzeń podłączonych do internetu jednocześnie – od smartfona, przez laptopa, po komputer stacjonarny w domowym biurze. Wielu dostawców VPN oferuje teraz ochronę wszystkich Twoich jednoczesnych połączeń internetowych w ramach jednego konta. To ważne: możesz pomyśleć o zalogowaniu się do VPN przed przeglądaniem internetu na laptopie. Jeśli jednak Twój smartfon nie jest chroniony przez bezpieczną sieć VPN, Twoja aktywność przeglądania na tym urządzeniu nie będzie chroniona.

Wirtualna sieć prywatna

VPN zapewnia prywatność i anonimowość w sieci, tworząc prywatną sieć z Twojego publicznego połączenia internetowego. Maskuje Twój adres IP, aby zapewnić prywatność Twojej aktywności online. Zapewnia bezpieczne i szyfrowane połączenia, zapewniając większą prywatność i bezpieczeństwo wysyłanych i odbieranych danych.

Połączenie VPN

Połączenie z wirtualną siecią prywatną umożliwia dostęp do Internetu za pośrednictwem zdalnego serwera, ukrycie prawdziwej lokalizacji i historii przeglądania oraz zaszyfrowanie danych.

Prywatność VPN

Odnosi się to do prywatności, jaką zapewnia korzystanie z VPN. Na przykład VPN szyfruje Twoje dane, ukrywa Twoją lokalizację, historię przeglądania i dane przesyłane przez Internet.

Klient VPN

Klienci VPN ułatwiają użytkownikom łączenie się z wirtualną siecią prywatną. Dzieje się tak, ponieważ są to rzeczywiste programy zainstalowane na komputerze, telefonie lub tablecie. Większość popularnych systemów operacyjnych, takich jak Android, Windows i iOS, ma preinstalowane oprogramowanie klienta VPN. Jednak wielu użytkowników decyduje się na korzystanie z zewnętrznych klientów VPN, które oferują inne funkcje i interfejsy użytkownika.

Mam nadzieję, że powyższy artykuł okaże się dla Ciebie przydatny!

Zobacz także następujące artykuły: