Czym jest VPN? Zalety i wady wirtualnej sieci prywatnej VPN

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

Wiele osób nigdy nie uważało dark webu za realne zagrożenie, dopóki jedna z ich ulubionych usług nie ostrzegła ich o wycieku danych. To ostrzeżenie skłoniło ich do głębszego zbadania sprawy i wypróbowania usługi monitorującej dark web: F-Secure ID Protection .

Spis treści

Monitorowanie Dark Webu to skanowanie Dark Webu w poszukiwaniu skradzionych lub wyciekłych informacji. Głównym celem monitorowania Dark Webu jest sprawdzenie, czy Twoje dane osobowe wyciekły do ukrytych części internetu. Przeszukiwane informacje obejmują adresy e-mail, numery telefonów, hasła, numery kart kredytowych, numery ubezpieczenia społecznego i inne poufne dane.

Usługi monitorowania dark webu robią za Ciebie większość pracy. Skanują dark web w poszukiwaniu danych osobowych, wykorzystując Twój adres e-mail, numer telefonu, adres zamieszkania, a nawet numer ubezpieczenia społecznego, i powiadamiają Cię, jeśli któreś z nich zostaną znalezione. Jeśli jesteś zainteresowany, istnieje wiele darmowych narzędzi do sprawdzenia, czy Twoje dane znajdują się w dark webie.

Jednak nie wszystkie z nich oferują proaktywne podejście. Dlatego zamiast po prostu sprawdzać, czy Twoje dane znajdują się w dark webie, warto zdecydować się na usługę proaktywnego monitoringu. W ten sposób usługa powiadomi Cię, jeśli Twoje dane pojawią się w znanych wyciekach, na podejrzanych forach lub platformach handlowych, dzięki czemu będziesz mógł podjąć działania, zanim będzie za późno.

W sieci istnieje wiele usług monitorujących dark web, które można znaleźć, wyszukując je w internecie. Jednak wiele osób zdecydowało się wypróbować usługę ochrony tożsamości (ID) firmy F-Secure.

F-Secure ID Protection to cyfrowa usługa bezpieczeństwa zaprojektowana w celu ochrony tożsamości użytkowników poprzez monitorowanie dark webu w poszukiwaniu wycieków danych osobowych. Usługa oferuje pełen zestaw funkcji ochrony tożsamości, w tym ciągłe monitorowanie tożsamości online.

Usługa powiadomi Cię, jeśli Twój adres e-mail, loginy lub inne poufne dane zostaną znalezione w znanych wyciekach danych lub na nielegalnych platformach. Zawiera również inne narzędzia, takie jak bezpieczny menedżer haseł i VPN .

Nie jest to jednak usługa darmowa. Usługa ID Protection firmy F-Secure kosztuje 65 dolarów rocznie i obejmuje menedżera haseł, monitorowanie dark webu, alerty o naruszeniach oraz dedykowaną profesjonalną pomoc w przypadku naruszenia danych.

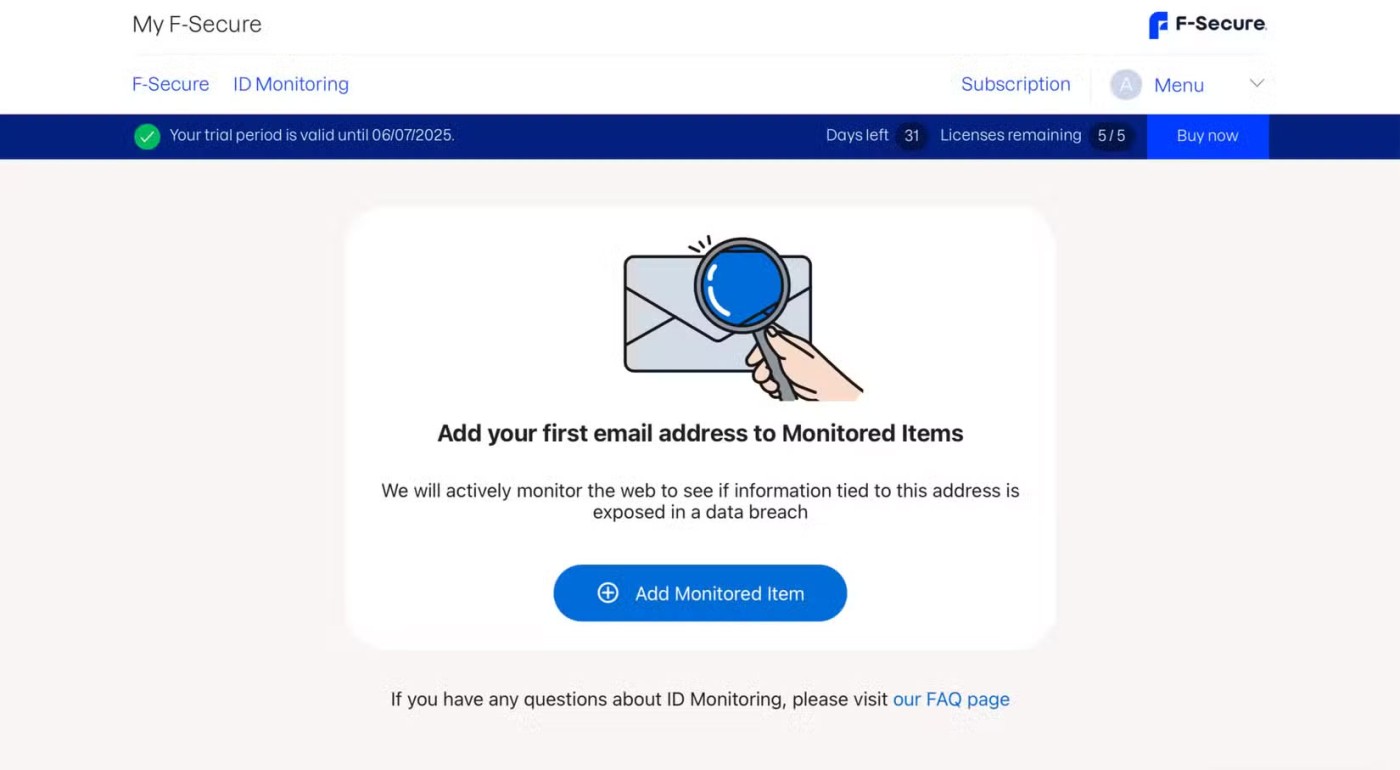

Rejestracja i konfiguracja monitorowania darknetu w usłudze F-Secure ID Protection jest dość prosta. Najpierw należy wypełnić formularz rejestracyjny z niezbędnymi informacjami, aby potwierdzić udział. Początkowy proces konfiguracji pozwala wybrać urządzenia, które mają być chronione, ponieważ F-Secure oferuje ochronę urządzeń i tożsamości.

Możesz pominąć ochronę urządzenia (lub skonfigurować ją później) i wybrać Monitorowanie ID w lewym górnym rogu. Następnie zaakceptuj warunki korzystania i możesz włączyć monitorowanie dark webu. Kliknij „ Dodaj monitorowany element” , a następnie wprowadź swój adres e-mail.

Po przesłaniu, strona wyśle e-mail z potwierdzeniem na podany adres. Po potwierdzeniu, usługa przeskanuje dark web w poszukiwaniu Twoich danych osobowych, które wcześniej wyciekły lub zostały ujawnione, i natychmiast przekaże wyniki.

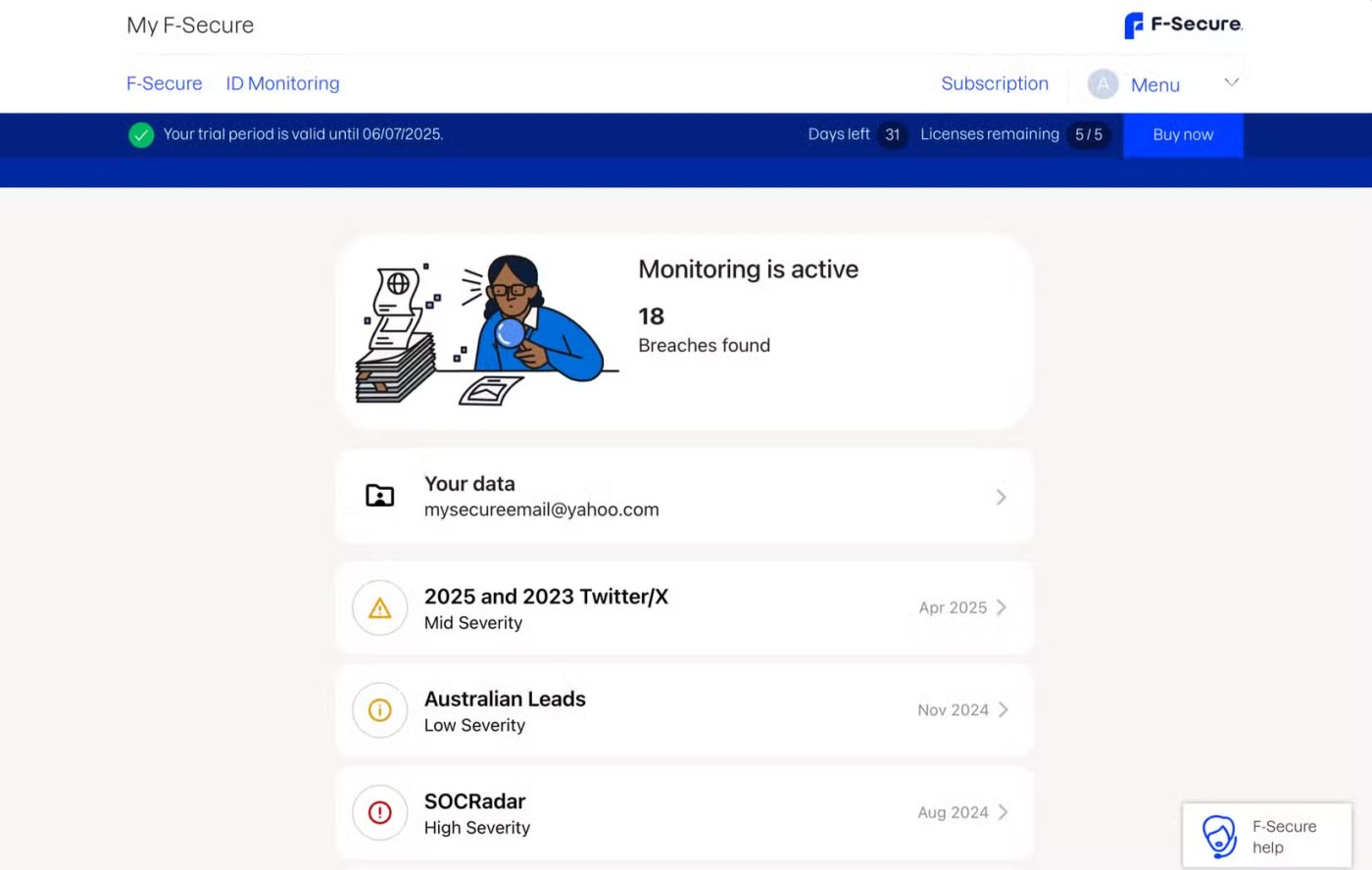

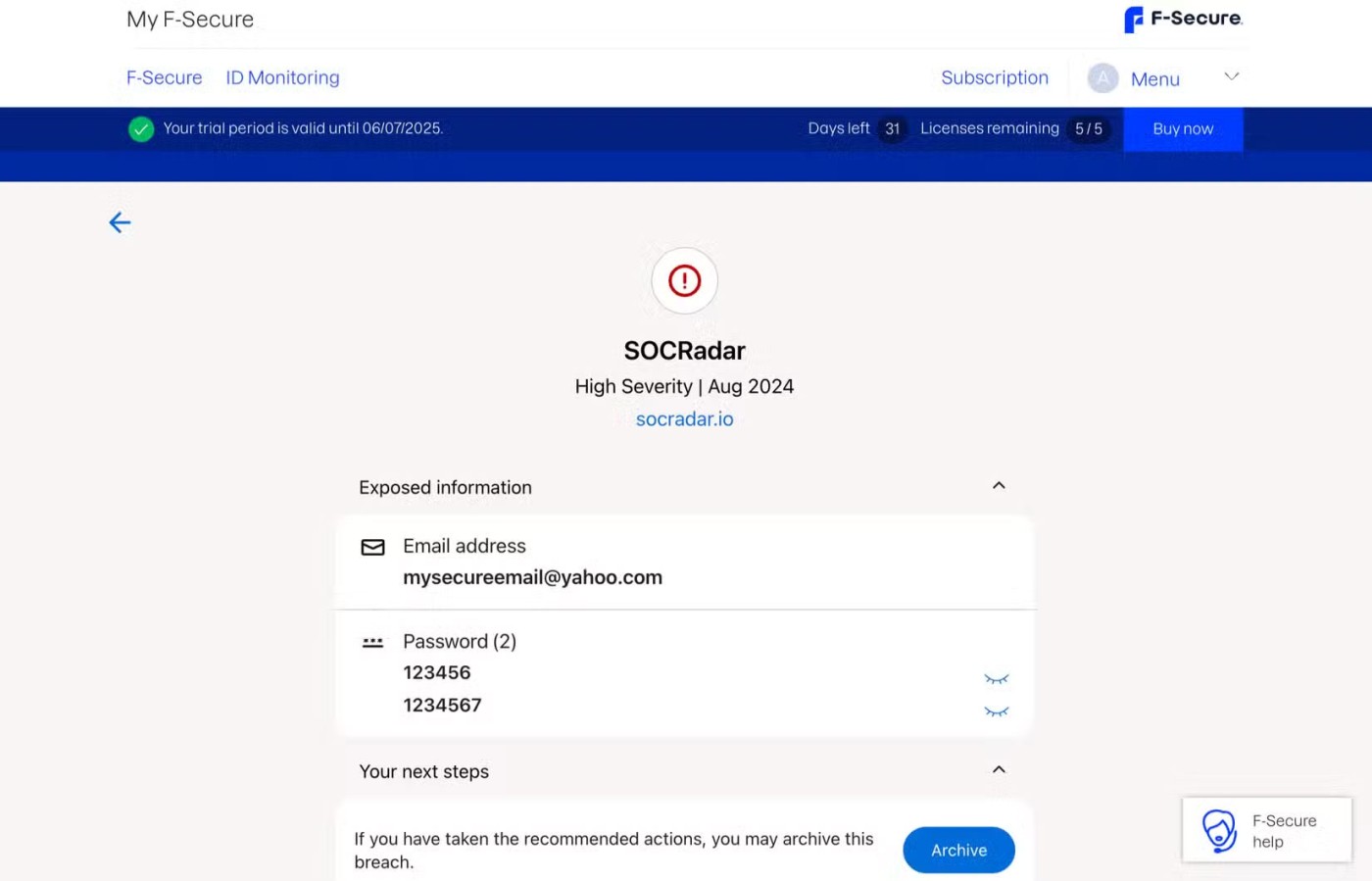

Po potwierdzeniu mailowym nadszedł czas na sprawdzenie, czy dane znajdują się w darknecie. F-Secure szybko przeprowadził skanowanie i niemal natychmiast zwrócił wyniki. Zgodnie z oczekiwaniami, skanowanie wykazało, że dane autora znajdują się w darknecie. Autor korzystał z narzędzi takich jak F-Secure Identity Theft Checker i miał podejrzenie, że jego dane zostały ujawnione.

Usługa wyświetla jednak wyniki na przejrzystym pulpicie, pokazując łączną liczbę wykrytych i przeanalizowanych naruszeń dla każdego z nich, wraz z datą wykrycia danych. Analiza F-Secure jest bardzo przydatna, ponieważ zawiera nie tylko datę i informacje o wycieku, ale także praktyczną ikonę wskazującą stopień zagrożenia każdego z nich.

Zwróć szczególną uwagę na naruszenia o wysokim stopniu powagi, które są bardzo niepokojące. Mówiąc wprost, etykieta „wysoki stopień powagi” oznacza, że Twoje hasła, dane karty kredytowej, numery paszportów lub numery ubezpieczenia społecznego zostały ujawnione.

W F-Secure możesz kliknąć każdy wyciek, aby zobaczyć więcej szczegółów, takich jak informacje, które wyciekły i które zostały znalezione. Na przykład, jeśli Twoje hasło lub miasto zamieszkania zostały ujawnione, F-Secure pokaże Ci zagrożone dane.

Jednak niektóre z nowszych naruszeń bezpieczeństwa są jeszcze bardziej niepokojące. Na przykład, ostatnie naruszenie bezpieczeństwa, w którym odkryto dane z przykładu, miało miejsce w kwietniu 2025 roku, ale na szczęście ujawniło jedynie adres e-mail X (dawniej Twitter), nazwę użytkownika i miasto ofiary. W 2024 roku dane zostały odkryte w dwóch naruszeniach, co skłoniło ofiarę do natychmiastowego podjęcia działań.

To frustrujące widzieć poważne naruszenie bezpieczeństwa Twoich danych. Ale F-Secure nie każe Ci czekać. Zapewnia jasne wskazówki, co zrobić w przypadku znalezienia danych osobowych w dark webie.

Najpierw przeanalizuj każde naruszenie i podejmij natychmiastowe działania na kontach, których dotyczy problem. Ustaw silne, unikalne hasła, korzystając z naszego bezpiecznego poradnika dotyczącego generowania haseł dla wszystkich zagrożonych usług. Upewnij się również, że uwierzytelnianie dwuskładnikowe jest włączone na wszystkich kontach, aby zapewnić dodatkowe bezpieczeństwo.

Wykrywanie naruszeń dotyczących Twojej poczty e-mail i konkretnych danych, które zostały ujawnione, jest nieocenione. Usługi te oferują również alerty w przypadku znalezienia Twoich danych w dark webie, umożliwiając Ci inicjowanie zmian haseł, zamrożenia środków lub innych ulepszeń bezpieczeństwa, zanim ktoś inny wykorzysta Twoje dane.

Możesz jednak otrzymywać te alerty za darmo dzięki narzędziom takim jak Have I Been Pwned . Niezależnie od tego, czy korzystasz z bezpłatnej, czy płatnej usługi, nie zapobiegną one wyciekowi Twoich danych. Wartość płatnych narzędzi do monitorowania darknetu tkwi w dodatkowych funkcjach. Niektóre usługi oferują monitorowanie kart kredytowych i ubezpieczenie do 1 miliona dolarów na pokrycie kwalifikowanych strat i opłat spowodowanych kradzieżą tożsamości.

Dzięki takim dodatkowym funkcjom, opłacanie usługi monitorowania dark webu jest z pewnością opłacalne, zwłaszcza jeśli istnieje wysokie ryzyko ataków ukierunkowanych. Jednak darmowe narzędzia w połączeniu z dobrymi zabezpieczeniami mogą być wystarczające dla wielu osób.

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

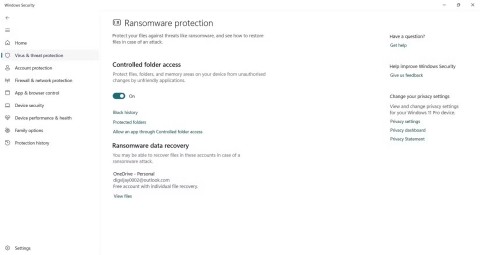

Zabezpieczenia systemu Windows oferują więcej niż tylko ochronę przed podstawowymi wirusami. Chronią przed phishingiem, blokują ransomware i uniemożliwiają uruchamianie złośliwych aplikacji. Jednak te funkcje nie są łatwe do wykrycia – są ukryte za warstwami menu.

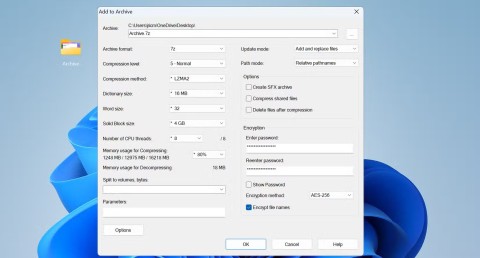

Gdy już się tego nauczysz i sam wypróbujesz, odkryjesz, że szyfrowanie jest niezwykle łatwe w użyciu i niezwykle praktyczne w codziennym życiu.

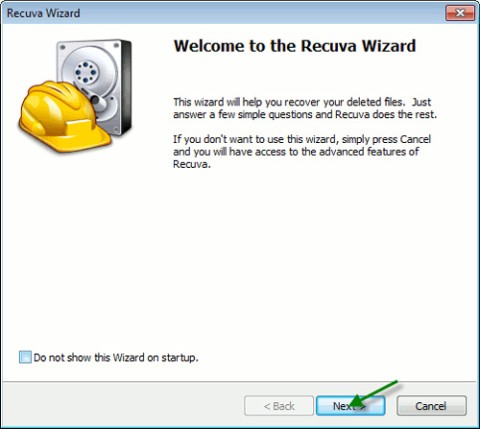

W poniższym artykule przedstawimy podstawowe operacje odzyskiwania usuniętych danych w systemie Windows 7 za pomocą narzędzia Recuva Portable. Dzięki Recuva Portable możesz zapisać dane na dowolnym wygodnym nośniku USB i korzystać z niego w razie potrzeby. Narzędzie jest kompaktowe, proste i łatwe w obsłudze, a ponadto oferuje następujące funkcje:

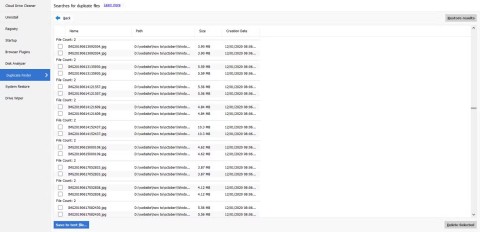

CCleaner w ciągu kilku minut przeskanuje Twoje urządzenie w poszukiwaniu duplikatów plików i pozwoli Ci zdecydować, które z nich możesz bezpiecznie usunąć.

Przeniesienie folderu Pobrane z dysku C na inny dysk w systemie Windows 11 pomoże zmniejszyć pojemność dysku C i sprawi, że komputer będzie działał płynniej.

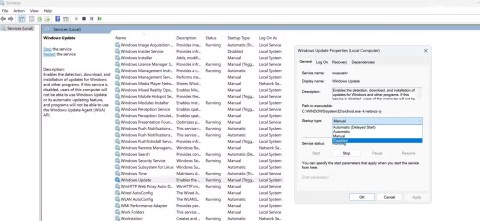

Jest to sposób na wzmocnienie i dostosowanie systemu tak, aby aktualizacje odbywały się według Twojego harmonogramu, a nie harmonogramu firmy Microsoft.

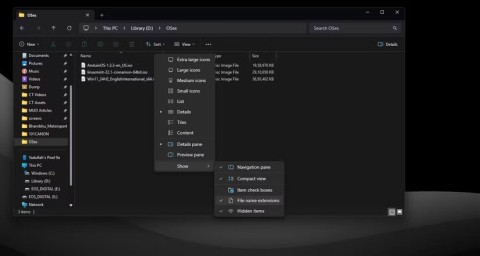

Eksplorator plików systemu Windows oferuje wiele opcji zmieniających sposób wyświetlania plików. Być może nie wiesz, że jedna ważna opcja jest domyślnie wyłączona, mimo że ma kluczowe znaczenie dla bezpieczeństwa systemu.

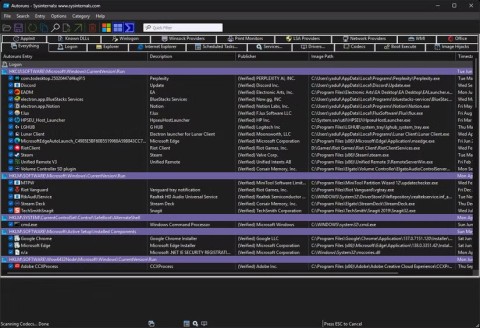

Przy użyciu odpowiednich narzędzi możesz przeskanować swój system i usunąć programy szpiegujące, reklamowe i inne złośliwe programy, które mogą znajdować się w systemie.

Poniżej znajdziesz listę oprogramowania zalecanego przy instalacji nowego komputera, dzięki czemu będziesz mógł wybrać najpotrzebniejsze i najlepsze aplikacje na swoim komputerze!

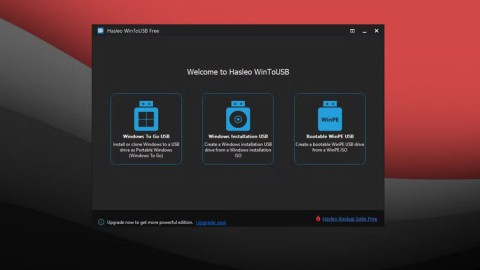

Przechowywanie całego systemu operacyjnego na pendrive może być bardzo przydatne, zwłaszcza jeśli nie masz laptopa. Nie myśl jednak, że ta funkcja ogranicza się do dystrybucji Linuksa – czas spróbować sklonować instalację systemu Windows.

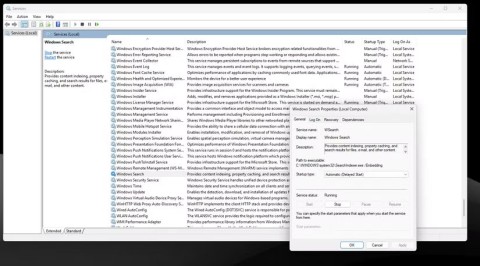

Wyłączenie kilku z tych usług może znacznie wydłużyć czas pracy baterii, nie wpływając przy tym na codzienne korzystanie z urządzenia.

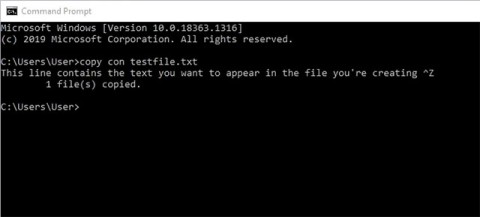

Ctrl + Z to niezwykle popularna kombinacja klawiszy w systemie Windows. Ctrl + Z pozwala zasadniczo cofać działania we wszystkich obszarach systemu Windows.

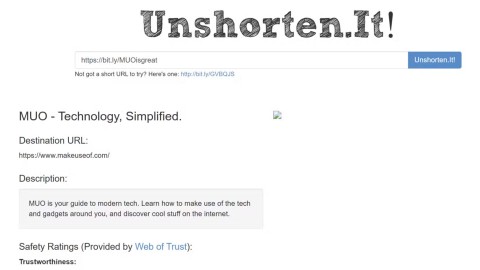

Skrócone adresy URL są wygodne w czyszczeniu długich linków, ale jednocześnie ukrywają prawdziwy adres docelowy. Jeśli chcesz uniknąć złośliwego oprogramowania lub phishingu, klikanie w ten link bezmyślnie nie jest rozsądnym wyborem.

Po długim oczekiwaniu pierwsza duża aktualizacja systemu Windows 11 została oficjalnie udostępniona.

Dowiedz się, jak bezproblemowo skonfigurować Wi-Fi 7 w systemie Windows 11, aby uzyskać ultraszybki internet. Instrukcje krok po kroku, wskazówki i rozwiązania problemów, które zmaksymalizują prędkość i niezawodność połączenia.

Masz problemy z błędami Java Web Start w systemie Windows 11? Ten kompleksowy przewodnik przeprowadzi Cię przez typowe problemy, krok po kroku je rozwiąże i podpowie, jak sprawić, by Twoje aplikacje działały płynnie i bezproblemowo. Odkryj sprawdzone rozwiązania już dziś.

Masz problem z irytującym szumem tła w mikrofonie w systemie Windows 11? Odkryj sprawdzone, krok po kroku rozwiązania, które przywrócą krystalicznie czysty dźwięk podczas rozmów, nagrań i nie tylko. Nie potrzebujesz wiedzy technicznej!

Masz problemy z błędami programu uruchamiającego Genshin Impact w systemie Windows 11? Odkryj sprawdzone rozwiązania krok po kroku, aby wrócić do Teyvat bez frustracji. Zaktualizowano o najnowsze rozwiązania zapewniające płynną rozgrywkę.

Masz dość problemu z zacinającym się logo startowym systemu Windows 11? Odkryj sprawdzone rozwiązania na rok 2026, od szybkich restartów po zaawansowane naprawy. Zapewnij płynne działanie komputera bez żadnych problemów.

Odkryj przewodnik krok po kroku, jak zmienić częstotliwość odświeżania w systemie Windows 11 na 144 Hz, aby uzyskać płynne efekty wizualne i wciągające wrażenia z gry. Zwiększ wydajność swojej konfiguracji bez wysiłku dzięki naszym poradom ekspertów.

Dowiedz się, jak pobrać oficjalny nośnik instalacyjny systemu Windows 11 bezpośrednio od firmy Microsoft. Przewodnik krok po kroku gwarantuje bezpieczną i bezproblemową aktualizację do najnowszych funkcji systemu Windows 11. Idealny do nowych instalacji lub czystego rozruchu.

Masz problemy z ustawieniami Winaero Tweaker w systemie Windows 11? Ten kompleksowy przewodnik rozwiązywania problemów oferuje szczegółowe rozwiązania typowych problemów, zapewniając bezproblemowe działanie dostosowań. Poznaj wskazówki ekspertów, aby zoptymalizować działanie systemu już dziś.

Masz problem z rozmazanym tłem ekranu logowania w systemie Windows 11? Odkryj sprawdzone rozwiązania, aby przywrócić krystalicznie czysty obraz na ekranie blokady. Przewodnik krok po kroku ułatwiający rozwiązywanie problemów.

Masz problemy z pozycjonowaniem skórek Rainmeter w systemie Windows 11? Odkryj sprawdzone rozwiązania problemów z niedopasowaniem, przeciąganiem i usterkami DPI. Przewodnik krok po kroku, jak przywrócić idealny wygląd pulpitu.

Masz problem z czarnym ekranem w OBS Studio w systemie Windows 11? Odkryj sprawdzone rozwiązania zapewniające płynne przesyłanie strumieniowe i nagrywanie. Przewodnik krok po kroku, jak szybko i łatwo rozwiązać problem z czarnym ekranem.

Masz problemy z opóźnieniami w grach w systemie Windows 11 z powodu VBS i HVCI? Ten kompleksowy przewodnik wyjaśnia, czym są, dlaczego powodują zacinanie się i krok po kroku omawia sposoby rozwiązywania problemów, aby zwiększyć liczbę klatek na sekundę (FPS) bez narażania bezpieczeństwa. Wróć do płynnej rozgrywki już dziś!

Masz problem z brakiem sterownika Precision w systemie Windows 11? Odkryj sprawdzone rozwiązania, które przywrócą precyzję touchpada, zwiększą wydajność i sprawią, że urządzenie znów będzie działać płynnie. Przewodnik krok po kroku w środku.

Masz problemy z błędami dźwięku aptX i LDAC w systemie Windows 11? Zanurz się w tym poradniku eksperta, aby szybko i skutecznie przywrócić wysoką jakość dźwięku Bluetooth na swoim komputerze. Pożegnaj się z przerywanym dźwiękiem na zawsze.

Masz problem z niską wydajnością systemu Windows 11? Odkryj rozwiązania krok po kroku dla planu Ultimate Performance, aby przyspieszyć działanie komputera.