Czym jest VPN? Zalety i wady wirtualnej sieci prywatnej VPN

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

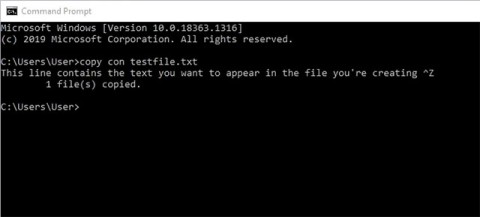

Wiersz polecenia to aplikacja do tłumaczenia wiersza poleceń, dostępna jako wbudowana funkcja większości systemów operacyjnych. Nadal jest to preferowany sposób automatyzacji zadań, a nawet konfigurowania funkcji, które są dostępne tylko za pomocą wiersza polecenia. Ponieważ jest to integralna funkcja systemu operacyjnego komputera, istnieje kilka sposobów uzyskania do niej dostępu.

Czytaj dalej, aby poznać trzy sposoby uzyskiwania dostępu do wiersza poleceń komputera Mac i kilka przydatnych poleceń.

Korzystanie z wiersza polecenia na komputerze Mac

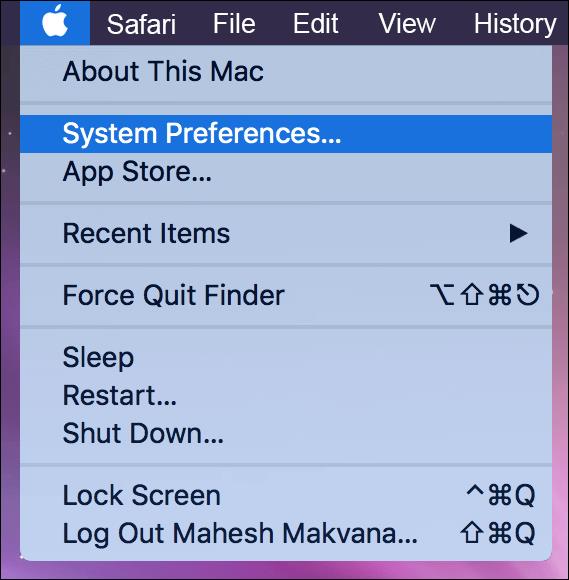

Wersja aplikacji wiersza poleceń w systemie macOS nosi nazwę Terminal. Oferuje dostęp do uniksowej części macOS, umożliwiając uruchamianie skryptów, edytowanie ustawień, zarządzanie plikami i używanie poleceń tekstowych. Możesz uruchomić Terminal za pomocą Spotlight, Launchpada lub Findera, a oto jak to zrobić.

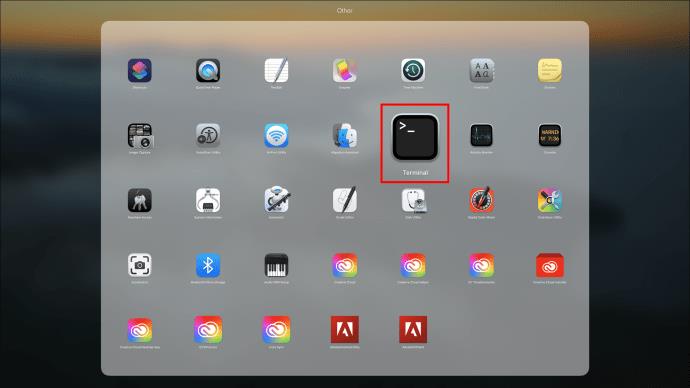

Otwórz terminal za pomocą Launchpada

Jeśli aplikacja Terminal nie znajduje się w folderze Inne, może znajdować się gdzie indziej w Launchpadzie. Możesz wypróbować następujące metody, aby otworzyć Terminal.

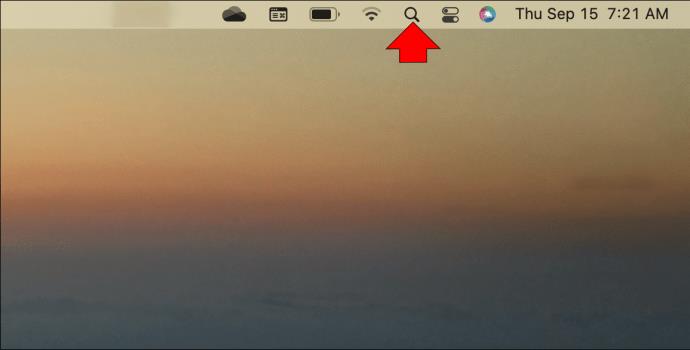

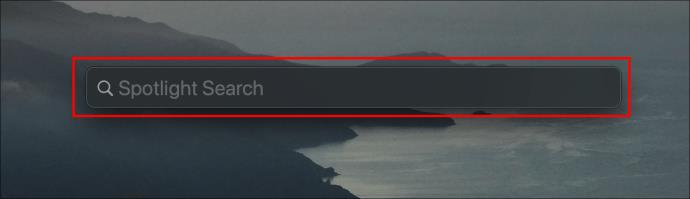

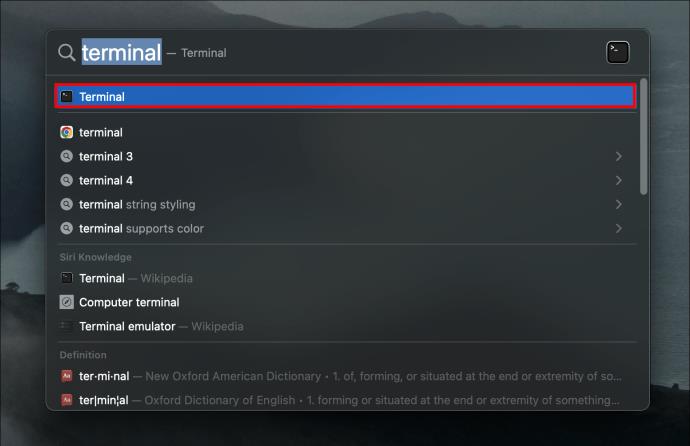

Otwórz terminal za pomocą Spotlight

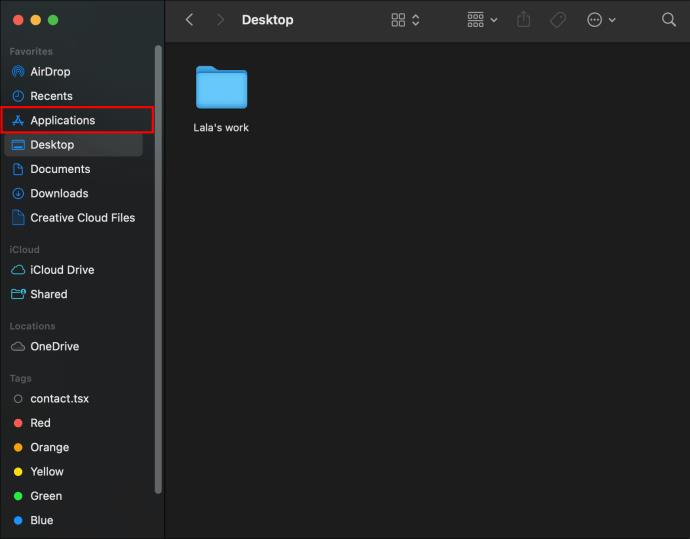

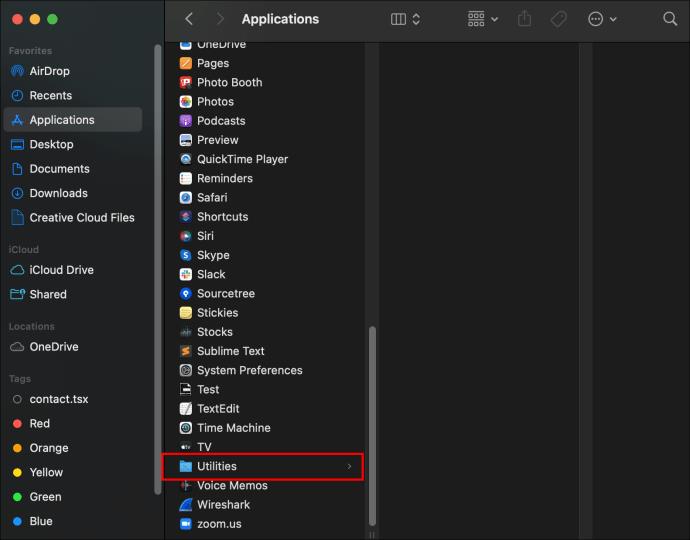

Otwórz terminal za pomocą Findera

Polecenia terminala

Możesz wykonywać polecenia w Terminalu, wprowadzając polecenie, a następnie naciskając klawisz Return. Terminal powinien wtedy odpowiedzieć, podając wszelkie istotne informacje.

Poniżej znajduje się lista poleceń operacyjnych, które pomogą Ci rozpocząć pracę z Terminalem i poszerzyć wiedzę o wierszach poleceń.

Zmień katalog

Polecenie: „ cd”

Polecenie „ cd” zmieni katalog terminala, w którym pracujesz. Pozwala to otworzyć plik, wykonać polecenie i wyświetlić zawartość innego katalogu.

Katalog aukcji

Komenda:Is

Polecenia „ Is” można użyć podczas przeglądania plików i katalogów w bieżącym katalogu. Użyj polecenia „IS -I”, aby znaleźć więcej informacji o pliku, w tym datę utworzenia, uprawnienia i właściciela.

Otwórz pliki

Komenda:open

Polecenie „ open” otworzy plik. Wprowadzając to polecenie, spację, a następnie nazwę pliku, do którego chcesz uzyskać dostęp, uruchomisz plik za pomocą odpowiedniej aplikacji, na przykład „Word”.

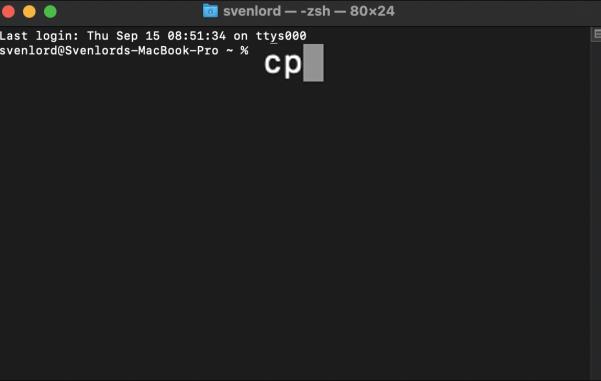

Skopiuj do innego katalogu

Komenda:cp

Polecenie „ cp” pozwala skopiować plik z jednej lokalizacji do drugiej lub utworzyć nową kopię pliku z nową nazwą. Podając pierwszą wartość, podaj oryginalny plik, który chcesz skopiować, a następnie spację i pełną ścieżkę, nazwę pliku i rozszerzenie miejsca, w którym chcesz umieścić nową kopię.

Przykład: „ cp [filename] [newfilename]”.

Utwórz plik tekstowy

Komenda:touch

Polecenie „ touch” tworzy pusty plik dowolnego typu. Po utworzeniu pustego pliku możesz go uruchomić w edytorze tekstu za pomocą polecenia „otwórz”.

Przykład: „ touch newfile.txt”.

Utwórz katalog

Komenda:mkdir

Gdy potrzebujesz innego miejsca do przechowywania nowych plików, mkdirpolecenie „ ” tworzy nowy katalog (folder). Nowy katalog zostanie dodany do katalogu, w którym pracujesz, lub możesz określić lokalizację ścieżki, do której chcesz się udać.

Przykład: „ mkdir path/to/new/directory”.

Przenieś plik

Komenda:mv

Polecenie „ mv” służy do przenoszenia pliku zamiast tworzenia jego kopii. Przeniesie określony plik z jego pierwotnej lokalizacji do nowej lokalizacji.

Przykład: „ mv [filename] path/to/new/file/location”.

Skopiuj zawartość folderu do nowego folderu

Komenda:ditto

Podobnie jak angielskie znaczenie „ ditto”, to polecenie może być użyte do ponownego wykonania tej samej czynności. Wykona kopię całej zawartości jednego folderu do folderu określonego przez Ciebie. Jest to idealne rozwiązanie, jeśli chcesz rozpocząć nowy projekt i wykorzystać istniejący jako bazę.

Usuń katalog

Komenda:rmdir

Polecenie „ rmdir” umożliwia usunięcie katalogu utworzonego przez pomyłkę. Jeśli na przykład źle nazwałeś folder, możesz zmienić jego nazwę za pomocą polecenia „mv” lub usunąć go za pomocą polecenia „ rmdir”, w tym ścieżki do katalogu.

Usuń zagnieżdżone katalogi

Komenda:rm-R

Polecenie „ rm-R” usuwa całe katalogi zawierające inne katalogi lub pliki. To polecenie jest nieodwracalne; po wykonaniu wszystkie katalogi i pliki w określonej ścieżce zostaną natychmiast usunięte.

Lista uruchomionych procesów komputerowych

Komenda:top

Polecenie „ top” dostarczy statystyki twojego systemu w oknie terminala. Informacje będą obejmować wykorzystanie procesora, pamięci i dysku. Zostanie wyświetlona lista najczęściej działających aplikacji korzystających z procesora, w tym używane porty, ich stan, pamięć na aplikację i inne. To polecenie będzie wykonywane, dopóki nie naciśniesz „control + c”, aby wrócić do interfejsu wiersza poleceń lub wyjść z Terminala.

Wyjdź z podekranu i wróć do terminala

Komenda:q

Polecenie „ q” jest idealne do wychodzenia z poleceń, które działają w nieskończoność po wykonaniu, takich jak polecenie „top”. Możesz szybko zakończyć proces wykonywania, naciskając przycisk „q” na klawiaturze lub „control + c”.

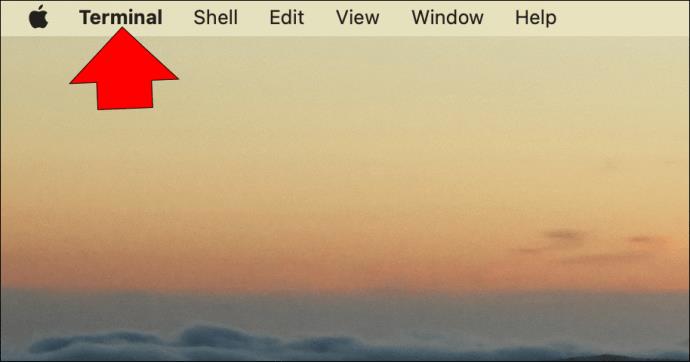

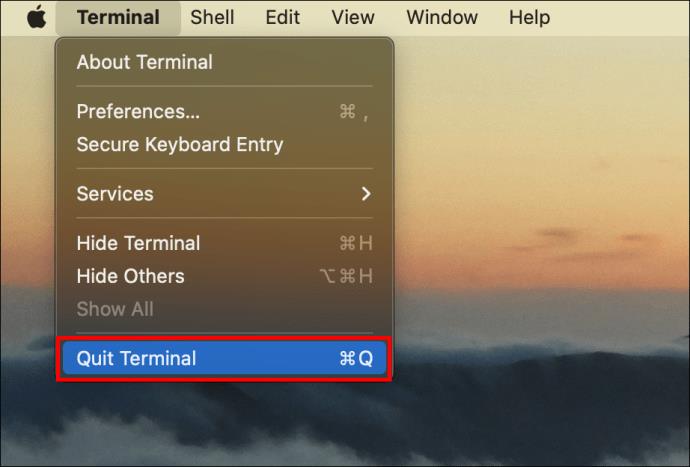

Jak wyjść z terminala

Wyjście z terminala jest proste; Oto jak:

Na Twój rozkaz

Terminal to aplikacja wiersza poleceń dla systemu macOS. Dostęp do niego można uzyskać za pomocą Launchpada, Findera lub wpisując wyszukiwanie „terminalu” w Spotlight.

Interfejs wiersza poleceń można uznać za „Świętego Graala” zarządzania systemem macOS. Kiedyś był to jedyny sposób na zrobienie czegokolwiek na komputerze. Krótko mówiąc, wielu techników woli używać wiersza polecenia, aby żądania były wykonywane precyzyjnie i szybko.

Czy udało Ci się pomyślnie otworzyć Terminal? Czy uruchomiłeś jakieś polecenia, a jeśli tak, to czy działały zgodnie z oczekiwaniami? Opowiedz nam o swoich doświadczeniach z terminalem w sekcji komentarzy poniżej.

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

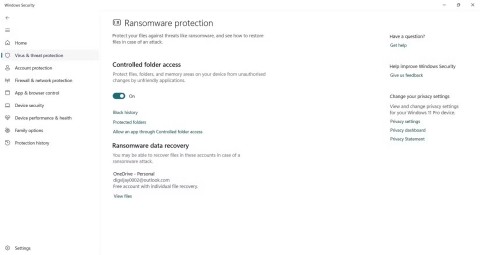

Zabezpieczenia systemu Windows oferują więcej niż tylko ochronę przed podstawowymi wirusami. Chronią przed phishingiem, blokują ransomware i uniemożliwiają uruchamianie złośliwych aplikacji. Jednak te funkcje nie są łatwe do wykrycia – są ukryte za warstwami menu.

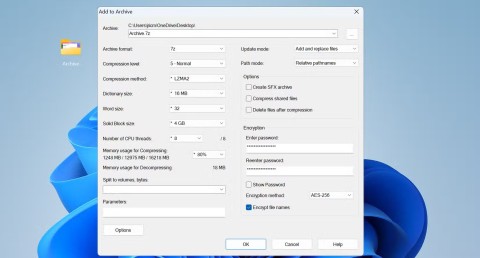

Gdy już się tego nauczysz i sam wypróbujesz, odkryjesz, że szyfrowanie jest niezwykle łatwe w użyciu i niezwykle praktyczne w codziennym życiu.

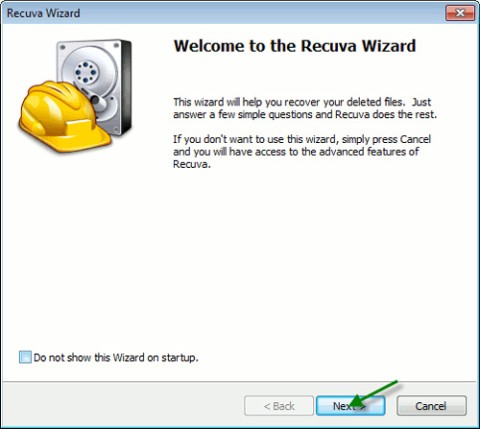

W poniższym artykule przedstawimy podstawowe operacje odzyskiwania usuniętych danych w systemie Windows 7 za pomocą narzędzia Recuva Portable. Dzięki Recuva Portable możesz zapisać dane na dowolnym wygodnym nośniku USB i korzystać z niego w razie potrzeby. Narzędzie jest kompaktowe, proste i łatwe w obsłudze, a ponadto oferuje następujące funkcje:

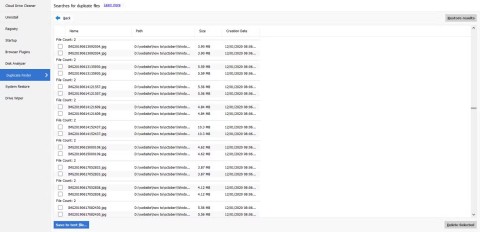

CCleaner w ciągu kilku minut przeskanuje Twoje urządzenie w poszukiwaniu duplikatów plików i pozwoli Ci zdecydować, które z nich możesz bezpiecznie usunąć.

Przeniesienie folderu Pobrane z dysku C na inny dysk w systemie Windows 11 pomoże zmniejszyć pojemność dysku C i sprawi, że komputer będzie działał płynniej.

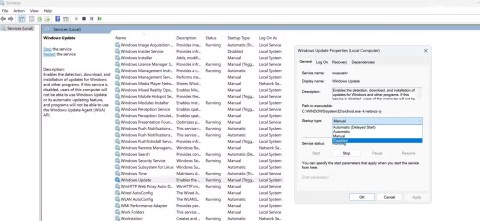

Jest to sposób na wzmocnienie i dostosowanie systemu tak, aby aktualizacje odbywały się według Twojego harmonogramu, a nie harmonogramu firmy Microsoft.

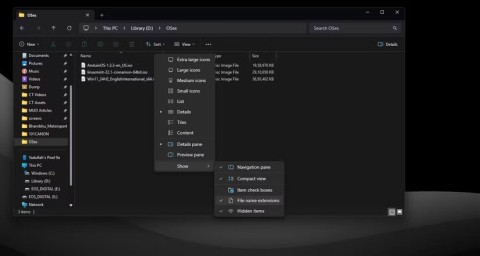

Eksplorator plików systemu Windows oferuje wiele opcji zmieniających sposób wyświetlania plików. Być może nie wiesz, że jedna ważna opcja jest domyślnie wyłączona, mimo że ma kluczowe znaczenie dla bezpieczeństwa systemu.

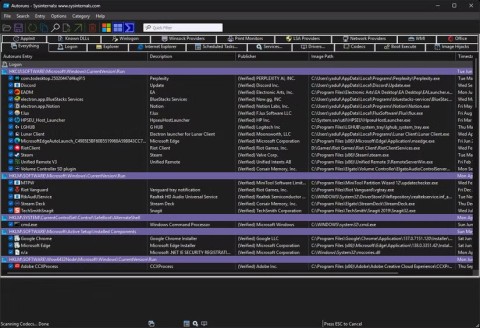

Przy użyciu odpowiednich narzędzi możesz przeskanować swój system i usunąć programy szpiegujące, reklamowe i inne złośliwe programy, które mogą znajdować się w systemie.

Poniżej znajdziesz listę oprogramowania zalecanego przy instalacji nowego komputera, dzięki czemu będziesz mógł wybrać najpotrzebniejsze i najlepsze aplikacje na swoim komputerze!

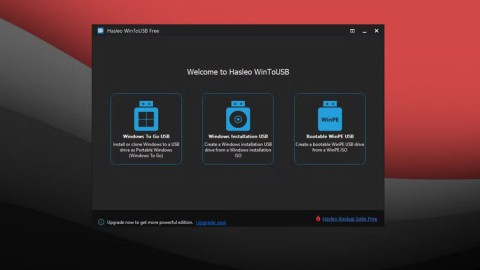

Przechowywanie całego systemu operacyjnego na pendrive może być bardzo przydatne, zwłaszcza jeśli nie masz laptopa. Nie myśl jednak, że ta funkcja ogranicza się do dystrybucji Linuksa – czas spróbować sklonować instalację systemu Windows.

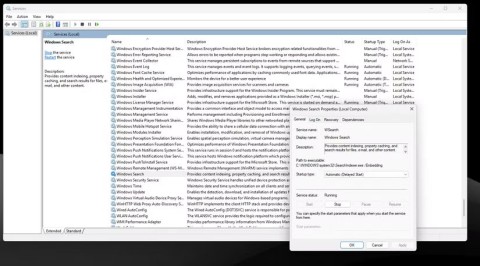

Wyłączenie kilku z tych usług może znacznie wydłużyć czas pracy baterii, nie wpływając przy tym na codzienne korzystanie z urządzenia.

Ctrl + Z to niezwykle popularna kombinacja klawiszy w systemie Windows. Ctrl + Z pozwala zasadniczo cofać działania we wszystkich obszarach systemu Windows.

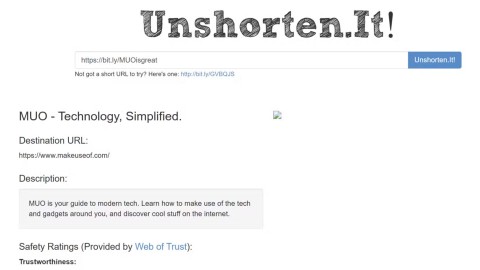

Skrócone adresy URL są wygodne w czyszczeniu długich linków, ale jednocześnie ukrywają prawdziwy adres docelowy. Jeśli chcesz uniknąć złośliwego oprogramowania lub phishingu, klikanie w ten link bezmyślnie nie jest rozsądnym wyborem.

Po długim oczekiwaniu pierwsza duża aktualizacja systemu Windows 11 została oficjalnie udostępniona.