Czym jest VPN? Zalety i wady wirtualnej sieci prywatnej VPN

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

Wielu użytkowników nie ma zwyczaju ustawiania hasła do swoich komputerów , zwłaszcza pracując w biurze. Powoduje to jednak pewne problemy, ponieważ osoby postronne mogą nielegalnie uzyskać dostęp do komputera, aby wykraść informacje lub wykorzystać go do innych celów.

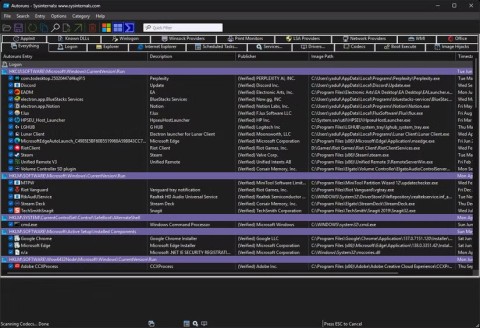

Jeśli podejrzewasz, że ktoś uzyskuje dostęp do Twojego komputera i korzysta z niego bez Twojej zgody, możesz zastosować poniższe sztuczki, aby sprawdzić historię włączania i wyłączania komputera oraz przejrzeć ostatnie działania na komputerze, aby się o tym przekonać.

Jak sprawdzić, czy Twój komputer został zhakowany

Jeśli zauważysz, zauważysz, że obecne wersje systemu Windows 10 nie wyświetlają już listy ostatniej aktywności w systemie (poza nowo zainstalowanymi aplikacjami) w menu Start, jak to miało miejsce wcześniej. (Przejdź do następnej sekcji poniżej, jeśli korzystasz ze starszej wersji systemu Windows 10 lub poprzedniej generacji systemu Windows).

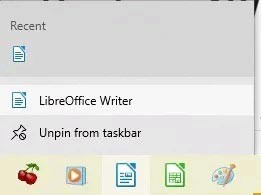

Można jednak nadal łatwo sprawdzić listę ostatnio otwieranych plików w systemie, po prostu klikając prawym przyciskiem myszy aplikacje w menu Start lub na pasku zadań.

Na przykład, jeśli chcesz sprawdzić, czy ktoś potajemnie otwierał Twój dokument Word, uruchom program Microsoft Word, otwórz dowolny dokument, a następnie kliknij prawym przyciskiem myszy jego ikonę na pasku zadań i sprawdź sekcję „ Ostatnie ” w wyświetlonym menu kontekstowym. Zobaczysz tam pełną listę dokumentów ostatnio otwieranych w programie Microsoft Word, co pozwoli Ci łatwo wykryć ewentualne nieprawidłowości, jeśli ktoś potajemnie przeglądał Twój dokument.

Możesz zrobić to samo w menu Start. Kliknij prawym przyciskiem myszy dowolną aplikację, do której ktoś mógł ostatnio uzyskać dostęp, w tym przeglądarki internetowe. Jeśli jednak masz ustawioną przeglądarkę tak, aby automatycznie usuwała historię przeglądania, nic się nie pojawi.

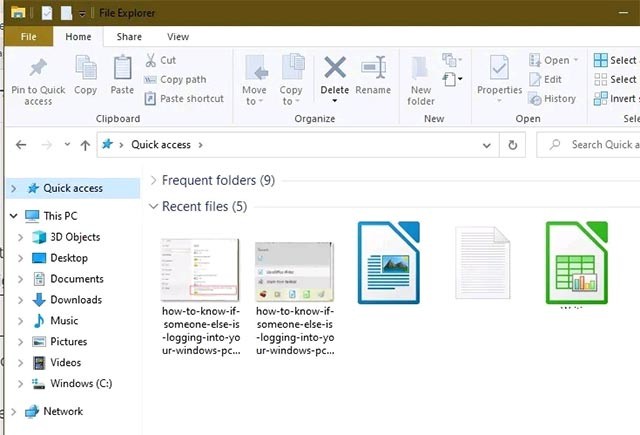

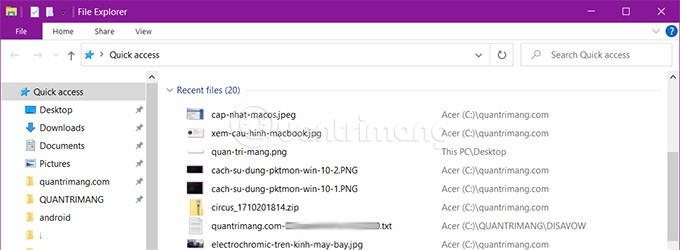

Alternatywnie możesz także otworzyć Eksplorator plików i zobaczyć listę ostatnio otwieranych plików w sekcji „ Szybki dostęp ”.

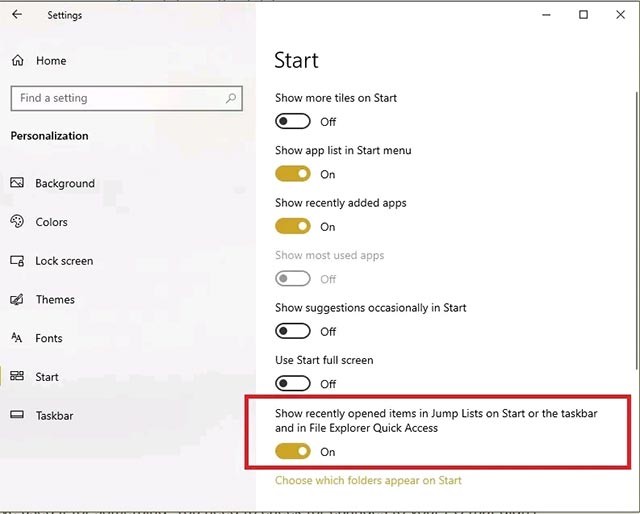

Jeśli jednak to ustawienie nie jest domyślnie włączone, będziesz musiał włączyć je ręcznie, przechodząc do „ Start -> Ustawienia -> Personalizacja -> Start ”.

Kliknij przełącznik po lewej stronie opcji „ Pokaż ostatnio otwierane elementy na listach szybkiego dostępu na ekranie startowym lub pasku zadań oraz w oknie Szybki dostęp w Eksploratorze plików ”, aby ją włączyć.

W systemie Windows 10 naciśnij klawisze Windows + E , aby otworzyć Eksplorator plików. W nim zobaczysz pliki graficzne, pliki skompresowane, pliki txt, pliki Word, Excel i PowerPoint, które zostały właśnie otwarte.

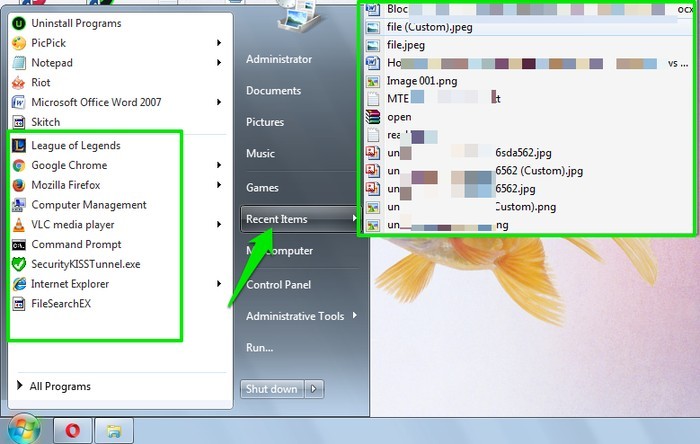

W systemie Windows 7 kliknij menu Start , a zobaczysz listę wszystkich ostatnio otwieranych programów. Jeśli na liście znajduje się program, którego nie znasz lub którego wcześniej nie używałeś, prawdopodobnie ktoś otworzył Twój komputer. Najedź kursorem na pozycję „ Ostatnie elementy ” po prawej stronie menu Start, a zobaczysz listę ostatnio otwieranych plików.

Jednak ograniczeniem tego rozwiązania jest to, że jeśli nieautoryzowana osoba uzyskująca dostęp do Twojego komputera jest wystarczająco inteligentna, może usunąć ostatnie działania i pliki, więc trudno będzie Ci wykryć, czy ktoś uzyskał dostęp do Twojego komputera i go używał, czy nie.

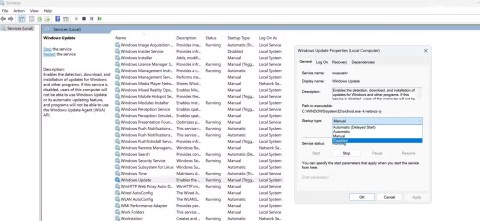

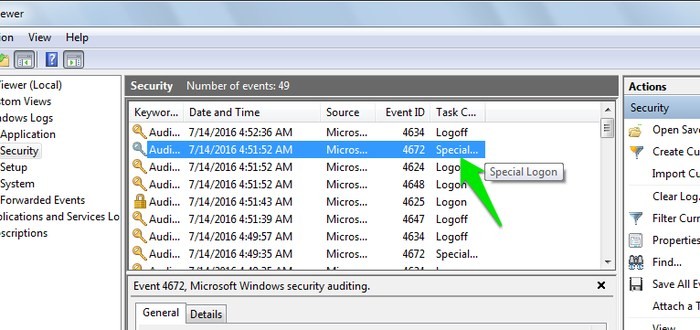

System Windows przechowuje pełny rejestr zarówno udanych, jak i nieudanych logowań. Możesz go użyć, aby sprawdzić, czy ktoś uzyskał dostęp do Twojego komputera.

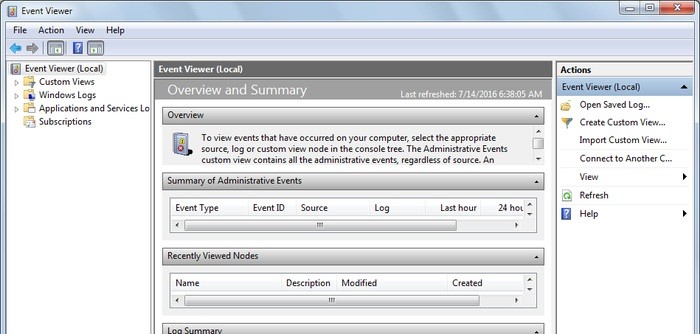

Aby wyświetlić informacje o udanych i nieudanych logowaniach, należy uzyskać dostęp do Podglądu zdarzeń systemu Windows.

Aby uzyskać dostęp do Podglądu zdarzeń systemu Windows, najpierw naciśnij kombinację klawiszy Windows + R , aby otworzyć okno polecenia Uruchom, a następnie wpisz w nim eventvwr.msc i naciśnij Enter lub kliknij przycisk OK , aby otworzyć okno Podglądu zdarzeń.

Monitoruj swój komputer, gdy jesteś poza nim

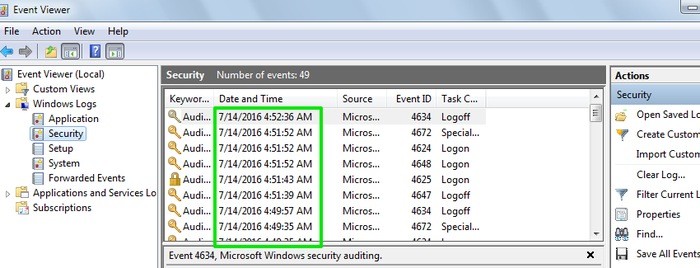

Kliknij dwukrotnie przycisk „ Dzienniki systemu Windows” , a następnie „ Zabezpieczenia” . Na środku listy zobaczysz logowania wraz z datą i godziną. Przy każdym logowaniu system Windows będzie rejestrował logowania z poprzedniego okresu, wynoszącego od 2 do 4 minut.

Dodatkowo możesz sprawdzić, które konto logowało się wcześniej na Twoim komputerze (jeśli jest ich wiele). Aby to sprawdzić, kliknij dwukrotnie na konkretne konto logowania. Na ekranie pojawi się okno Właściwości zdarzenia. Obok pola Nazwa konta zobaczysz nazwę konta .

Ostatnim rozwiązaniem, które możesz rozważyć, jest skonfigurowanie danych logowania tak, aby pojawiały się po uruchomieniu komputera. Dzięki temu będzie widoczne konto, z którego ostatnio się logowałeś, niezależnie od tego, czy logowanie zakończyło się sukcesem, czy niepowodzeniem.

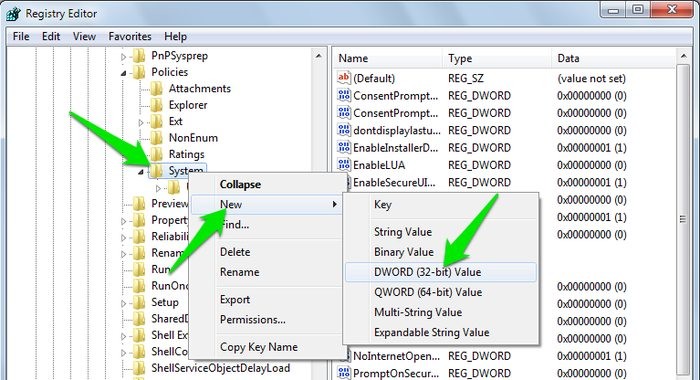

Będziesz musiał edytować Rejestr systemu Windows, dlatego przed przystąpieniem do tej czynności powinieneś najpierw utworzyć jego kopię zapasową.

Naciśnij kombinację klawiszy Windows + R , aby otworzyć okno polecenia Uruchom, a następnie wpisz regedit w oknie polecenia Uruchom i naciśnij Enter lub kliknij OK, aby otworzyć Rejestr systemu Windows.

W oknie Edytora rejestru przejdź do klucza:

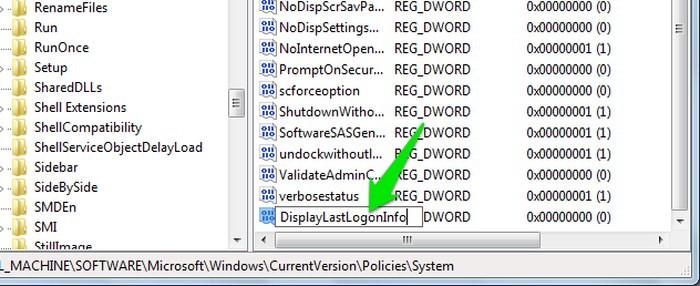

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\SystemNastępnie kliknij prawym przyciskiem myszy folder System, wybierz Nowy => Wartość DWORD , aby utworzyć nową wartość DWORD i nazwij ją DisplayLastLogonInfo .

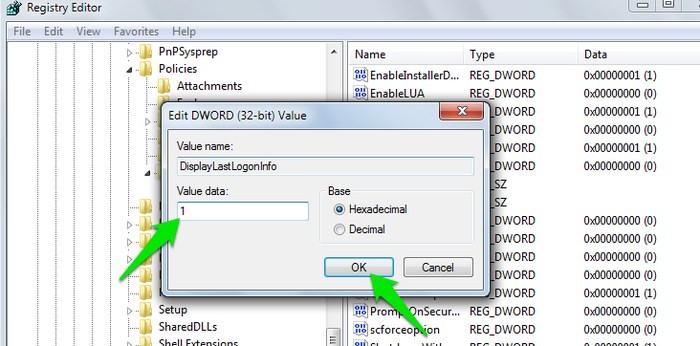

Kliknij dwukrotnie opcję DisplayLastLogonInfo i ustaw wartość w polu Dane wartości na 1 .

Od tej pory za każdym razem, gdy zalogujesz się do swojego komputera, zobaczysz szczegóły ostatniego logowania i wszystkie nieudane próby logowania.

Uwaga: funkcja audytu logowania działa tylko w wersjach Professional systemów Windows 7, 8 i Windows 10 i NIE działa w wersjach Home.

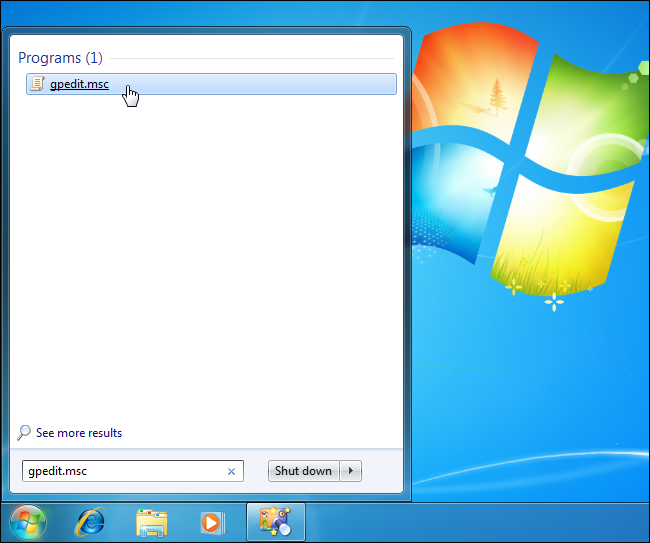

Aby włączyć audyt logowania, najpierw otwórz Edytor lokalnych zasad grupy. Naciśnij klawisze Windows + R , aby otworzyć okno polecenia Uruchom, a następnie wpisz gpedit.msc i naciśnij Enter , aby otworzyć Edytor lokalnych zasad grupy.

Można też wpisać gpedit.msc w polu wyszukiwania w menu Start i nacisnąć Enter .

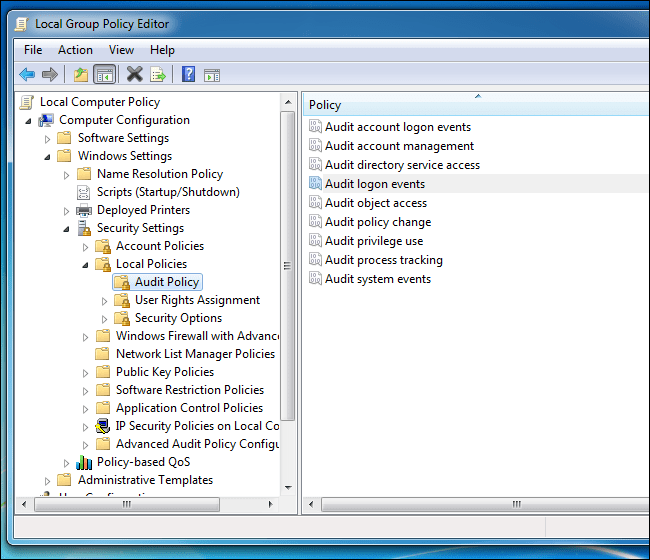

Następnie w oknie Edytora lokalnych zasad grupy przejdź do klucza:

Zasady komputera lokalnego => Konfiguracja komputera => Ustawienia systemu Windows => Ustawienia zabezpieczeń => Zasady lokalne => Zasady audytu

Aby dostosować opcje, kliknij dwukrotnie ustawienie zasad Audyt zdarzeń logowania w prawym panelu.

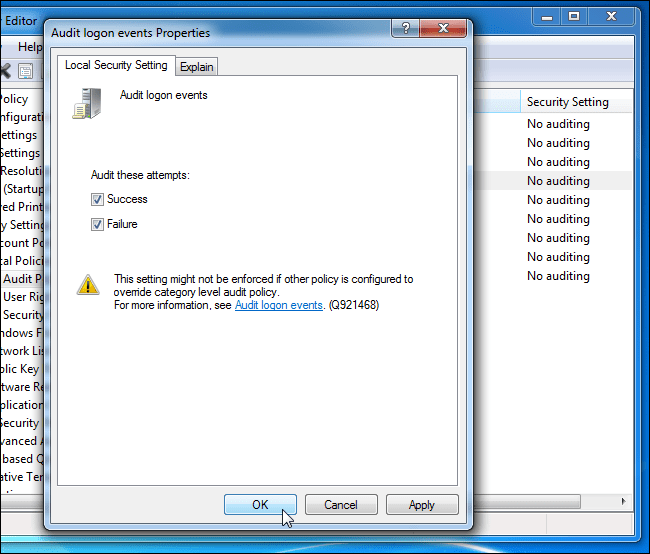

Następnie w oknie Właściwości zaznacz pole wyboru „Powodzenie” , aby wyświetlić pomyślne logowania. Możesz również zaznaczyć pole wyboru „Niepowodzenie” , aby wyświetlić nieudane logowania.

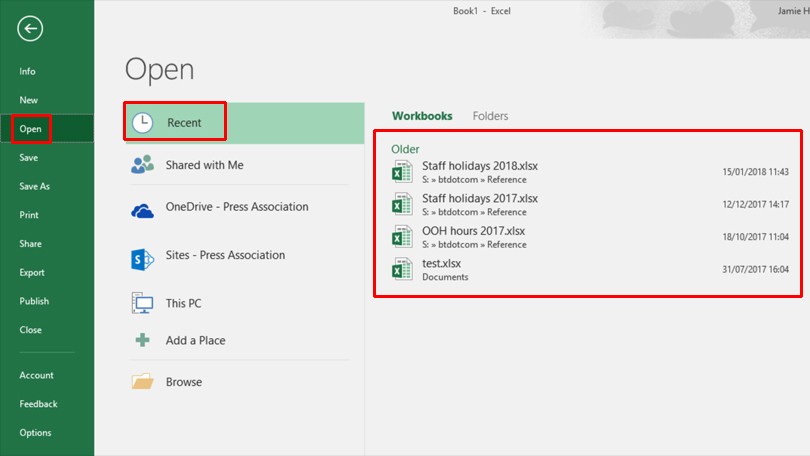

Aby sprawdzić ostatnio używane pliki, otwórz dowolną często używaną aplikację i zaznacz opcję „ Otwórz ostatnio używane ” (lub podobną) w menu „Plik” . Nie wszystkie aplikacje mają tę opcję, ale wyświetli ona ostatnio otwierane pliki. Poszukaj plików, których nie rozpoznajesz.

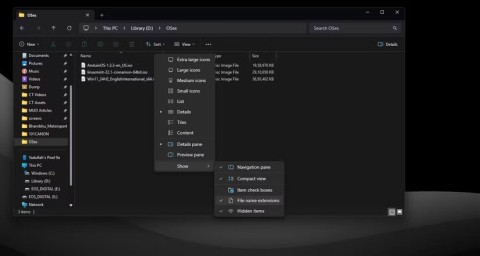

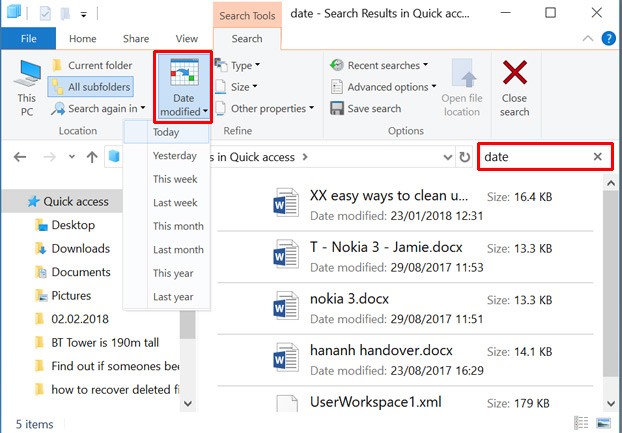

Możesz również wyszukiwać pliki, które zostały zmodyfikowane w określonych datach. Otwórz okno i wpisz odpowiednie słowo po lewej stronie, a następnie wybierz opcję „ Data modyfikacji” i wybierz datę z wyświetlonego kalendarza.

System Windows przeszuka następnie wszystkie pliki w folderze Biblioteka, które zostały zmienione danego dnia. Możesz to samo zrobić na dysku C:, ale system Windows zmienia wiele plików do użytku ogólnego, więc ta operacja może nie dać takich samych rezultatów.

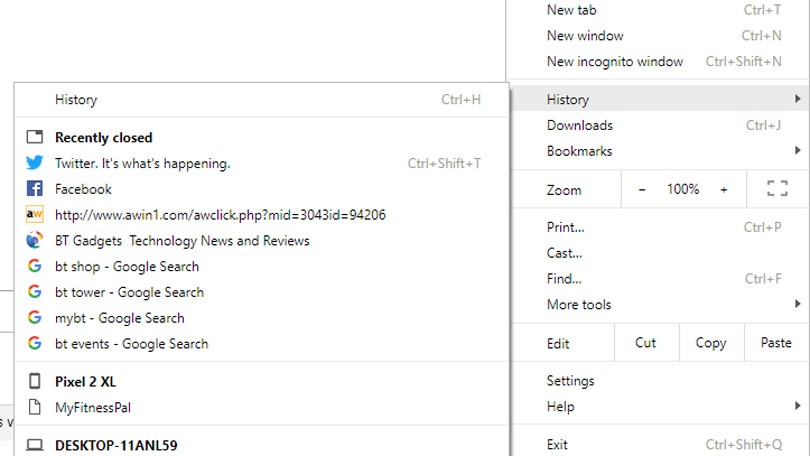

Na koniec, nie zapomnij sprawdzić historii przeglądarki. Wyświetli ona listę wszystkich ostatnio otwieranych i przeglądanych stron internetowych według daty. Pamiętaj jednak, że historię przeglądania stron internetowych można łatwo usunąć, ale zawsze możesz odnaleźć usuniętą historię przeglądania .

Najlepszym sposobem na uniemożliwienie innym osobom korzystania z komputera jest ustawienie hasła do konta użytkownika systemu Windows . Następnie, za każdym razem, gdy odejdziesz od komputera, ale nie będziesz chciał go wyłączać, naciśnij klawisze Windows + L , aby zablokować ekran.

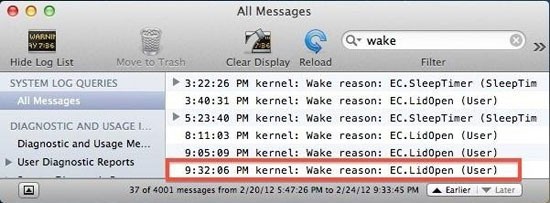

Na komputerze z systemem Mac OS możesz sprawdzić tylko, czy ktoś korzystał z komputera, gdy go zostawiłeś i znajdował się on w trybie uśpienia . Oznacza to, że rejestrowane są tylko te czynności, które wybudziły komputer z trybu uśpienia . Możesz to zrobić, wykonując następujące kroki:

Otwórz okno dialogowe konsoli , naciskając klawisz Command + spacja, lub kliknij ikonę Spotlight i wyszukaj. Wpisz „wake” w pasku wyszukiwania, a następnie przewiń w dół listy, gdzie znajdziesz swoje ostatnie logowania.

Kilka prostych, ale skutecznych sztuczek, które pomogą Ci kontrolować, kto korzysta z Twojego komputera, gdy Ciebie nie ma. Przydaje się to do kontrolowania korzystania z komputera przez dzieci lub rodzeństwo, ale w innych przypadkach warto ustawić hasło do komputera, aby zapewnić bezpieczeństwo.

Zobacz więcej artykułów poniżej:

Powodzenia!

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

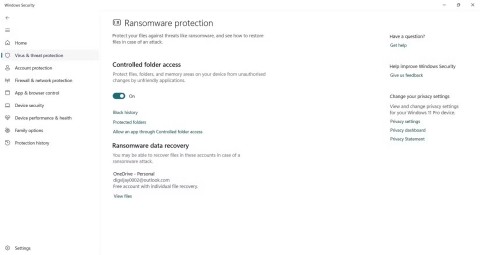

Zabezpieczenia systemu Windows oferują więcej niż tylko ochronę przed podstawowymi wirusami. Chronią przed phishingiem, blokują ransomware i uniemożliwiają uruchamianie złośliwych aplikacji. Jednak te funkcje nie są łatwe do wykrycia – są ukryte za warstwami menu.

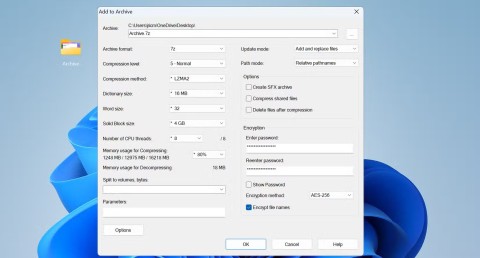

Gdy już się tego nauczysz i sam wypróbujesz, odkryjesz, że szyfrowanie jest niezwykle łatwe w użyciu i niezwykle praktyczne w codziennym życiu.

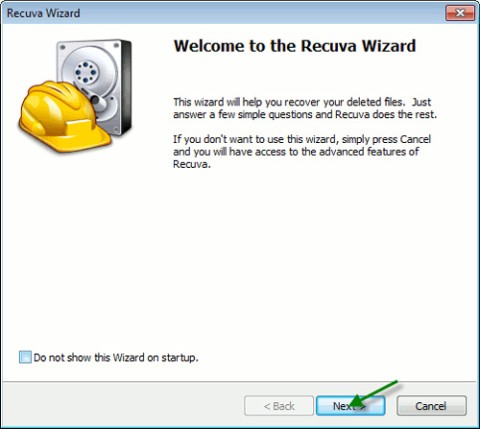

W poniższym artykule przedstawimy podstawowe operacje odzyskiwania usuniętych danych w systemie Windows 7 za pomocą narzędzia Recuva Portable. Dzięki Recuva Portable możesz zapisać dane na dowolnym wygodnym nośniku USB i korzystać z niego w razie potrzeby. Narzędzie jest kompaktowe, proste i łatwe w obsłudze, a ponadto oferuje następujące funkcje:

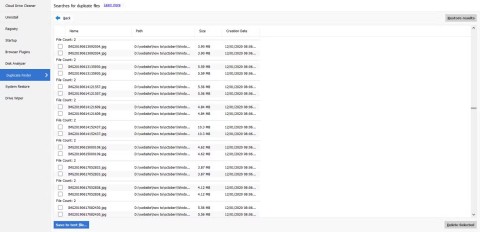

CCleaner w ciągu kilku minut przeskanuje Twoje urządzenie w poszukiwaniu duplikatów plików i pozwoli Ci zdecydować, które z nich możesz bezpiecznie usunąć.

Przeniesienie folderu Pobrane z dysku C na inny dysk w systemie Windows 11 pomoże zmniejszyć pojemność dysku C i sprawi, że komputer będzie działał płynniej.

Jest to sposób na wzmocnienie i dostosowanie systemu tak, aby aktualizacje odbywały się według Twojego harmonogramu, a nie harmonogramu firmy Microsoft.

Eksplorator plików systemu Windows oferuje wiele opcji zmieniających sposób wyświetlania plików. Być może nie wiesz, że jedna ważna opcja jest domyślnie wyłączona, mimo że ma kluczowe znaczenie dla bezpieczeństwa systemu.

Przy użyciu odpowiednich narzędzi możesz przeskanować swój system i usunąć programy szpiegujące, reklamowe i inne złośliwe programy, które mogą znajdować się w systemie.

Poniżej znajdziesz listę oprogramowania zalecanego przy instalacji nowego komputera, dzięki czemu będziesz mógł wybrać najpotrzebniejsze i najlepsze aplikacje na swoim komputerze!

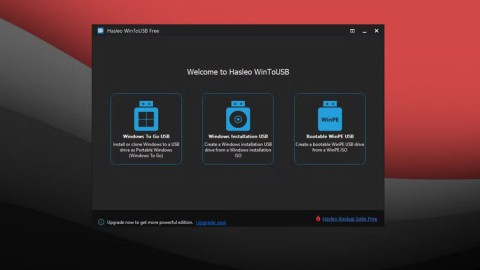

Przechowywanie całego systemu operacyjnego na pendrive może być bardzo przydatne, zwłaszcza jeśli nie masz laptopa. Nie myśl jednak, że ta funkcja ogranicza się do dystrybucji Linuksa – czas spróbować sklonować instalację systemu Windows.

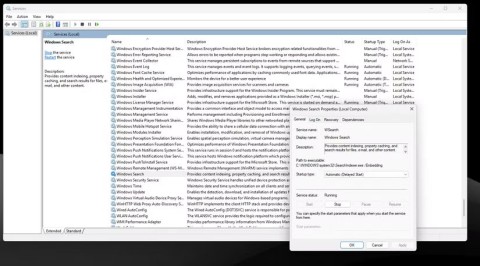

Wyłączenie kilku z tych usług może znacznie wydłużyć czas pracy baterii, nie wpływając przy tym na codzienne korzystanie z urządzenia.

Ctrl + Z to niezwykle popularna kombinacja klawiszy w systemie Windows. Ctrl + Z pozwala zasadniczo cofać działania we wszystkich obszarach systemu Windows.

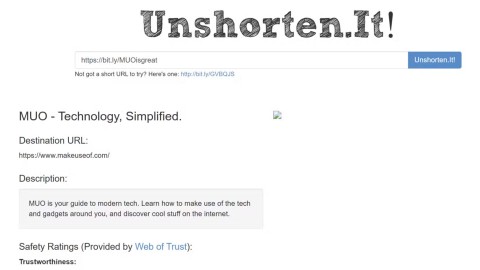

Skrócone adresy URL są wygodne w czyszczeniu długich linków, ale jednocześnie ukrywają prawdziwy adres docelowy. Jeśli chcesz uniknąć złośliwego oprogramowania lub phishingu, klikanie w ten link bezmyślnie nie jest rozsądnym wyborem.

Po długim oczekiwaniu pierwsza duża aktualizacja systemu Windows 11 została oficjalnie udostępniona.

Dowiedz się, jak bezproblemowo skonfigurować Wi-Fi 7 w systemie Windows 11, aby uzyskać ultraszybki internet. Instrukcje krok po kroku, wskazówki i rozwiązania problemów, które zmaksymalizują prędkość i niezawodność połączenia.

Masz problemy z błędami Java Web Start w systemie Windows 11? Ten kompleksowy przewodnik przeprowadzi Cię przez typowe problemy, krok po kroku je rozwiąże i podpowie, jak sprawić, by Twoje aplikacje działały płynnie i bezproblemowo. Odkryj sprawdzone rozwiązania już dziś.

Masz problem z irytującym szumem tła w mikrofonie w systemie Windows 11? Odkryj sprawdzone, krok po kroku rozwiązania, które przywrócą krystalicznie czysty dźwięk podczas rozmów, nagrań i nie tylko. Nie potrzebujesz wiedzy technicznej!

Masz problemy z błędami programu uruchamiającego Genshin Impact w systemie Windows 11? Odkryj sprawdzone rozwiązania krok po kroku, aby wrócić do Teyvat bez frustracji. Zaktualizowano o najnowsze rozwiązania zapewniające płynną rozgrywkę.

Masz dość problemu z zacinającym się logo startowym systemu Windows 11? Odkryj sprawdzone rozwiązania na rok 2026, od szybkich restartów po zaawansowane naprawy. Zapewnij płynne działanie komputera bez żadnych problemów.

Odkryj przewodnik krok po kroku, jak zmienić częstotliwość odświeżania w systemie Windows 11 na 144 Hz, aby uzyskać płynne efekty wizualne i wciągające wrażenia z gry. Zwiększ wydajność swojej konfiguracji bez wysiłku dzięki naszym poradom ekspertów.

Dowiedz się, jak pobrać oficjalny nośnik instalacyjny systemu Windows 11 bezpośrednio od firmy Microsoft. Przewodnik krok po kroku gwarantuje bezpieczną i bezproblemową aktualizację do najnowszych funkcji systemu Windows 11. Idealny do nowych instalacji lub czystego rozruchu.

Masz problemy z ustawieniami Winaero Tweaker w systemie Windows 11? Ten kompleksowy przewodnik rozwiązywania problemów oferuje szczegółowe rozwiązania typowych problemów, zapewniając bezproblemowe działanie dostosowań. Poznaj wskazówki ekspertów, aby zoptymalizować działanie systemu już dziś.

Masz problem z rozmazanym tłem ekranu logowania w systemie Windows 11? Odkryj sprawdzone rozwiązania, aby przywrócić krystalicznie czysty obraz na ekranie blokady. Przewodnik krok po kroku ułatwiający rozwiązywanie problemów.

Masz problemy z pozycjonowaniem skórek Rainmeter w systemie Windows 11? Odkryj sprawdzone rozwiązania problemów z niedopasowaniem, przeciąganiem i usterkami DPI. Przewodnik krok po kroku, jak przywrócić idealny wygląd pulpitu.

Masz problem z czarnym ekranem w OBS Studio w systemie Windows 11? Odkryj sprawdzone rozwiązania zapewniające płynne przesyłanie strumieniowe i nagrywanie. Przewodnik krok po kroku, jak szybko i łatwo rozwiązać problem z czarnym ekranem.

Masz problemy z opóźnieniami w grach w systemie Windows 11 z powodu VBS i HVCI? Ten kompleksowy przewodnik wyjaśnia, czym są, dlaczego powodują zacinanie się i krok po kroku omawia sposoby rozwiązywania problemów, aby zwiększyć liczbę klatek na sekundę (FPS) bez narażania bezpieczeństwa. Wróć do płynnej rozgrywki już dziś!

Masz problem z brakiem sterownika Precision w systemie Windows 11? Odkryj sprawdzone rozwiązania, które przywrócą precyzję touchpada, zwiększą wydajność i sprawią, że urządzenie znów będzie działać płynnie. Przewodnik krok po kroku w środku.

Masz problemy z błędami dźwięku aptX i LDAC w systemie Windows 11? Zanurz się w tym poradniku eksperta, aby szybko i skutecznie przywrócić wysoką jakość dźwięku Bluetooth na swoim komputerze. Pożegnaj się z przerywanym dźwiękiem na zawsze.

Masz problem z niską wydajnością systemu Windows 11? Odkryj rozwiązania krok po kroku dla planu Ultimate Performance, aby przyspieszyć działanie komputera.