Czym jest VPN? Zalety i wady wirtualnej sieci prywatnej VPN

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

Istnieje wiele rodzajów sieci VPN , niektóre darmowe, a niektóre płatne. Choć wszystkie obiecują prywatność, nie wszystkie ją zapewniają. Z czasem nauczysz się szybko rozpoznawać sygnały ostrzegawcze sieci VPN. Jeśli sieć VPN wykazuje którykolwiek z tych objawów, należy ją jak najszybciej porzucić przed instalacją.

8. Niejasna polityka rejestrowania

Polityka braku logów to jeden z największych atutów najlepszych sieci VPN. Jeśli sieć VPN ma niejasną lub niejednoznaczną politykę rejestrowania logów, to poważny sygnał ostrzegawczy. Sieci VPN zostały zaprojektowane tak, aby chronić prywatność użytkowników, najpierw ukrywając adresy IP, a następnie szyfrując ruch internetowy.

Jeśli rejestrują Twoją aktywność, pierwotny cel przestaje być realizowany, ponieważ po prostu przesyłasz swoje dane od swojego dostawcy usług internetowych do firmy VPN. Dodatkowo, jeśli Twój dostawca VPN przechowuje logi, mogą one zostać ujawnione na żądanie organów ścigania. Twoja aktywność może też zostać sprzedana stronom trzecim lub ujawniona w przypadku naruszenia bezpieczeństwa danych. Przeglądając politykę rejestrowania danych, nie bierz za dobrą monetę zapewnień o braku logów firmy.

Niektóre sieci VPN mogą twierdzić, że nie rejestrują danych, ale ich polityki prywatności stanowią inaczej. Usługa może deklarować, że nie rejestruje aktywności użytkownika w sieci, ale jednocześnie przyznawać drobnym drukiem, że gromadzi inne metadane połączenia, które mogą posłużyć do identyfikacji użytkownika, takie jak znaczniki czasu połączenia, identyfikatory urządzeń, czas trwania sesji i adres IP. Jeśli sieć VPN gromadzi jakiekolwiek dane, powinna jasno informować o tym, co gromadzi, dlaczego i jak je przetwarza.

7. Znajduje się w kraju, w którym obowiązują surowe zasady nadzoru

Miejsce, w którym znajduje się VPN, ma większe znaczenie, niż mogłoby się wydawać. VPN może deklarować brak logów, ale polityka ta może zostać łatwo naruszona, jeśli znajduje się w kraju, w którym prowadzony jest inwazyjny nadzór lub obowiązują surowe wymogi dotyczące przechowywania danych. Ważne jest również, aby rozważyć, czy jurysdykcja VPN jest przyjazna dla prywatności.

Najbardziej znane kraje, których należy całkowicie unikać, to te należące do sojuszów inwigilacyjnych Five Eyes, Nine Eyes i Fourteen Eyes, do których należą Wielka Brytania, Stany Zjednoczone, Kanada, Australia, Nowa Zelandia i Belgia. Kraje wchodzące w skład tych sojuszów zawarły umowy o szpiegowaniu swoich obywateli, wymianie informacji wywiadowczych i posiadają ramy prawne, które mogą zmusić firmy do przekazywania danych użytkowników, a nawet do poważniejszych przestępstw.

Niektóre kraje w sojuszu wprowadziły również zakazy dotyczące danych, które mogą zmusić każdą firmę do rozpoczęcia rejestrowania aktywności bez powiadamiania użytkowników. Zatem VPN bez logów będzie nadal deklarował prywatność w celach marketingowych, ale w rzeczywistości jest odwrotnie, ponieważ naruszenie tych zakazów jest przestępstwem.

Uwaga : VPN może mieć biura w wielu krajach, w tym w sojuszach Five, Nine lub 14 Eyes, co jest całkowicie normalne, ponieważ najważniejsza jest jurysdykcja prawna. Jurysdykcja prawna to czynnik decydujący o tym, gdzie firma jest oficjalnie zarejestrowana i podlega regulacjom.

Dlatego najlepsze aplikacje dbające o prywatność często działają w miejscach, gdzie obowiązują surowe przepisy dotyczące prywatności, takich jak Panama, Szwajcaria i Brytyjskie Wyspy Dziewicze (które są oddzielone od Wielkiej Brytanii). Jeśli VPN nie ujawnia Twojej lokalizacji, nie możesz ufać jego danym.

6. Brak przejrzystości w zakresie własności

Korzystając z VPN , w zasadzie przekazujesz swój ruch internetowy stronie trzeciej i dlatego zasługujesz na wiedzę, kto stoi za tą firmą. Jeśli dostawca nie ujawnia, kto jest jego właścicielem lub operatorem, to poważny sygnał ostrzegawczy.

To, czy ufasz dostawcy usług, że dobrze dba o Twoje dane użytkownika, zależy od tego, kto stoi za tą kurtyną. Zaufanie wymaga przejrzystości i odpowiedzialności, więc jeśli firma ukrywa się za anonimowością, nie zasługuje na dostęp do Twojej prywatnej aktywności w internecie.

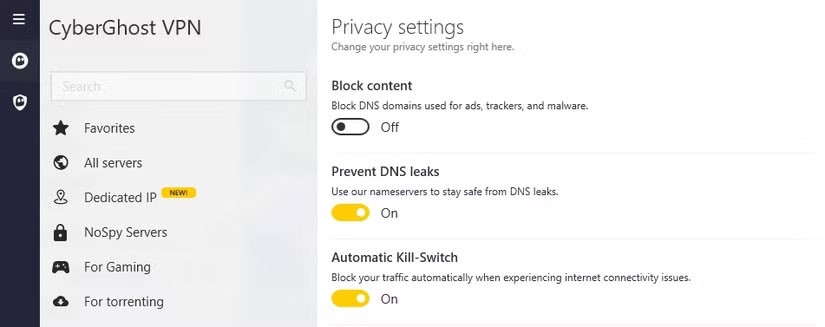

5. Brak wyłącznika awaryjnego

Kill Switch to funkcja, która rozłącza urządzenie z internetem w przypadku nieoczekiwanej utraty połączenia VPN. Funkcja ta zapobiega wysyłaniu lub odbieraniu ruchu internetowego poza bezpieczny tunel VPN do czasu przywrócenia połączenia VPN.

Ta funkcja gwarantuje, że w przypadku zerwania połączenia, gdy wysyłasz lub odbierasz prywatne informacje, nie będą one znane Twojemu dostawcy usług internetowych ani nawet osobom monitorującym Twój ruch. Zerwanie połączenia może być spowodowane wieloma czynnikami, w tym problemami z internetem, problemami z serwerem VPN, a nawet problemami z aplikacjami.

4. Brak zabezpieczenia przed wyciekiem

Oprócz funkcji Kill Switch, ochrona przed wyciekami danych to kolejna ważna funkcja, na którą należy zwrócić uwagę przy wyborze VPN. Samo kliknięcie „Połącz się z VPN” nie gwarantuje od razu, że Twoja aktywność jest prywatna i bezpieczna.

Wycieki to kolejny problem, na który należy uważać, ponieważ nawet przy bezpiecznym połączeniu, Twój prawdziwy adres IP, żądania DNS lub ruch IPv6 mogą nadal wyciekać z tunelu VPN. Bez VPN z ochroną przed wyciekami to jak zamykanie drzwi na klucz, gdy okno pozostaje otwarte. Nie należy mylić ochrony przed wyciekami z funkcją Kill Switch: Kill Switch zapobiega wyciekom po rozłączeniu, a ochrona przed wyciekami rozwiązuje problem po nawiązaniu połączenia.

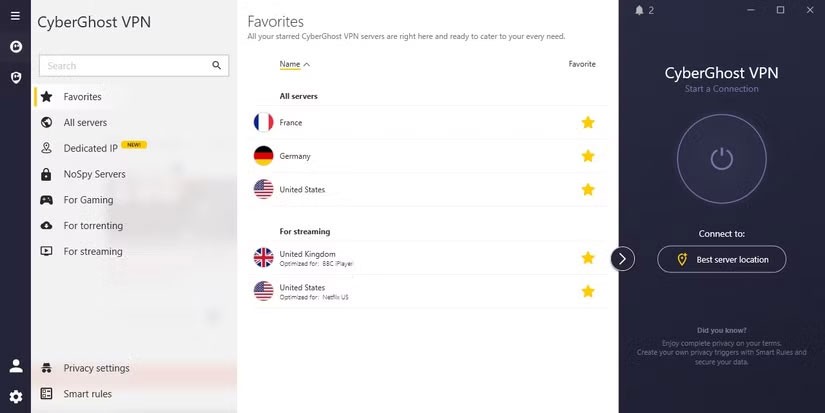

3. Niektóre serwery i lokalizacje serwerów

Kolejnym sygnałem ostrzegawczym, na który należy zwrócić uwagę podczas zakupu VPN, jest ograniczona liczba serwerów i lokalizacji serwerów. Może się to wydawać mało istotne, ale ma duży wpływ na wydajność usługi i prywatność. Mniejsza liczba serwerów oznacza większe obciążenie sieci wraz ze wzrostem liczby użytkowników, ponieważ coraz więcej osób będzie łączyć się z jednym serwerem.

Skutkuje to wolniejszą prędkością lub niestabilnością połączeń, przez co usługa nie nadaje się do zadań wymagających małych opóźnień i dużej przepustowości, takich jak streaming, gry czy pobieranie dużych plików. Co gorsza, w godzinach szczytu mogą wystąpić sytuacje, w których nie można połączyć się z konkretnym serwerem lub lokalizacją serwera z powodu przeciążenia.

2. Oferuj pakiety subskrypcji na całe życie

Płacenie za subskrypcje jest uciążliwe, zwłaszcza w przypadku sieci VPN, gdzie te najbardziej niezawodne kosztują około 10 dolarów miesięcznie, chyba że zdecydujesz się na plan długoterminowy. Na pierwszy rzut oka sieć VPN oferująca dożywotnią subskrypcję może wydawać się okazyjna. Ale w przypadku sieci VPN to sygnał ostrzegawczy.

Widzisz, prowadzenie usługi VPN nie jest tanie i wymaga stałych kosztów operacyjnych. Dostawcy muszą stale inwestować w infrastrukturę, rozwój, bezpieczeństwo i wsparcie. Jeśli usługa oferuje dożywotnią subskrypcję, jak sfinansują jej bieżącą działalność? Z pewnością nie będzie wystarczającej liczby nowych klientów rejestrujących się co miesiąc, aby utrzymać usługę.

1. Nie obsługuje nowoczesnych protokołów

Protokół używany przez sieć VPN określa sposób szyfrowania i przesyłania danych, co bezpośrednio wpływa zarówno na bezpieczeństwo, jak i szybkość. Istnieje kilka protokołów VPN, a większość dostawców VPN obsługuje co najmniej dwa z nich. Główne protokoły to WireGuard, OpenVPN , L2TP/IPsec, IKEv2 i PPTP .

Przestarzałe protokoły, takie jak PPTP, IKEv1 i niektóre starsze implementacje L2TP/IPsec, nie są już uważane za bezpieczne. Dlatego jeśli sieć VPN obsługuje tylko te starsze protokoły, nie należy ich używać.

Dlatego nawet niektórzy najlepsi dostawcy VPN, tacy jak ExpressVPN , NordVPN i Surfshark , rezygnują ze wsparcia dla starszych protokołów i rekomendują nowsze, takie jak OpenVPN, IKEv2 i WireGuard. Jeśli VPN nie obsługuje nowoczesnych protokołów lub nie podaje informacji o używanych protokołach, pomiń go.

Odkąd poznano różnicę między dobrym a złym VPN-em, wiele osób przestało wierzyć w przesadzone zapewnienia marketingowe. Te oznaki są aż nazbyt powszechne, więc jeśli znajdziesz dostawcę VPN, który ma jedną z tych cech, nie ryzykuj. Przy tak wielu prywatnych i godnych zaufania VPN-ach na rynku, nie popełnij błędu, którego później będziesz żałować.

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

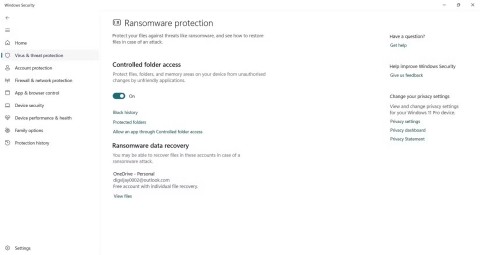

Zabezpieczenia systemu Windows oferują więcej niż tylko ochronę przed podstawowymi wirusami. Chronią przed phishingiem, blokują ransomware i uniemożliwiają uruchamianie złośliwych aplikacji. Jednak te funkcje nie są łatwe do wykrycia – są ukryte za warstwami menu.

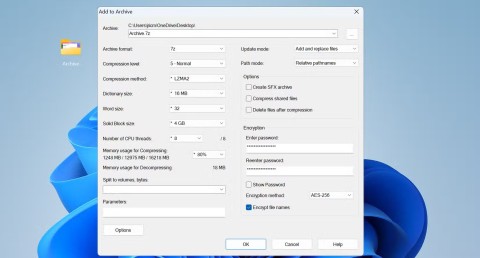

Gdy już się tego nauczysz i sam wypróbujesz, odkryjesz, że szyfrowanie jest niezwykle łatwe w użyciu i niezwykle praktyczne w codziennym życiu.

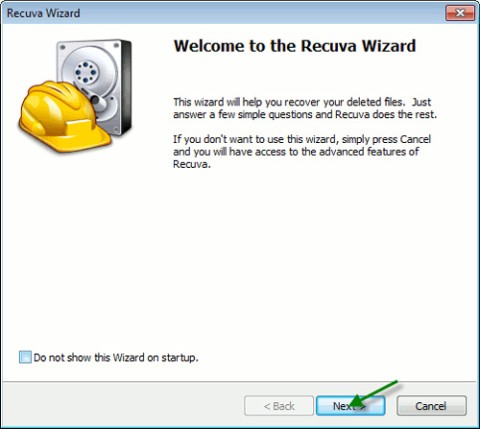

W poniższym artykule przedstawimy podstawowe operacje odzyskiwania usuniętych danych w systemie Windows 7 za pomocą narzędzia Recuva Portable. Dzięki Recuva Portable możesz zapisać dane na dowolnym wygodnym nośniku USB i korzystać z niego w razie potrzeby. Narzędzie jest kompaktowe, proste i łatwe w obsłudze, a ponadto oferuje następujące funkcje:

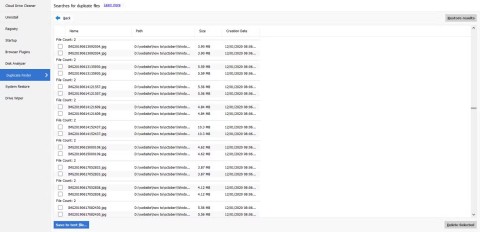

CCleaner w ciągu kilku minut przeskanuje Twoje urządzenie w poszukiwaniu duplikatów plików i pozwoli Ci zdecydować, które z nich możesz bezpiecznie usunąć.

Przeniesienie folderu Pobrane z dysku C na inny dysk w systemie Windows 11 pomoże zmniejszyć pojemność dysku C i sprawi, że komputer będzie działał płynniej.

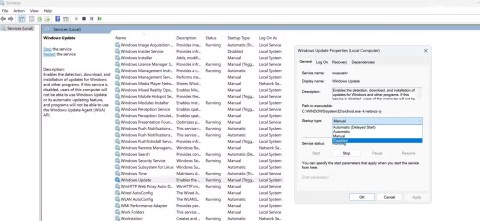

Jest to sposób na wzmocnienie i dostosowanie systemu tak, aby aktualizacje odbywały się według Twojego harmonogramu, a nie harmonogramu firmy Microsoft.

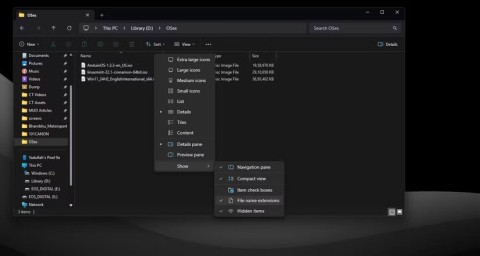

Eksplorator plików systemu Windows oferuje wiele opcji zmieniających sposób wyświetlania plików. Być może nie wiesz, że jedna ważna opcja jest domyślnie wyłączona, mimo że ma kluczowe znaczenie dla bezpieczeństwa systemu.

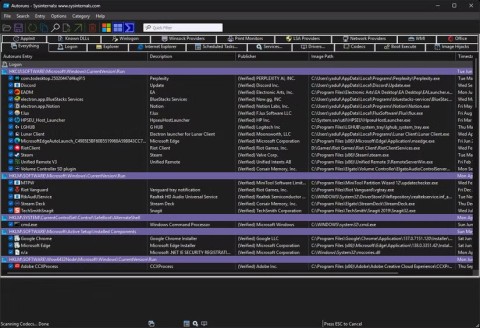

Przy użyciu odpowiednich narzędzi możesz przeskanować swój system i usunąć programy szpiegujące, reklamowe i inne złośliwe programy, które mogą znajdować się w systemie.

Poniżej znajdziesz listę oprogramowania zalecanego przy instalacji nowego komputera, dzięki czemu będziesz mógł wybrać najpotrzebniejsze i najlepsze aplikacje na swoim komputerze!

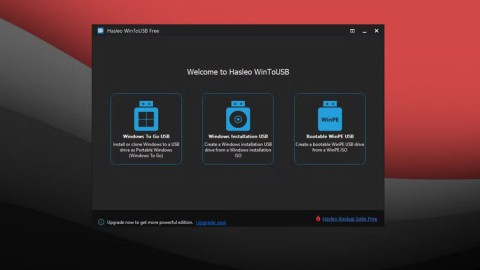

Przechowywanie całego systemu operacyjnego na pendrive może być bardzo przydatne, zwłaszcza jeśli nie masz laptopa. Nie myśl jednak, że ta funkcja ogranicza się do dystrybucji Linuksa – czas spróbować sklonować instalację systemu Windows.

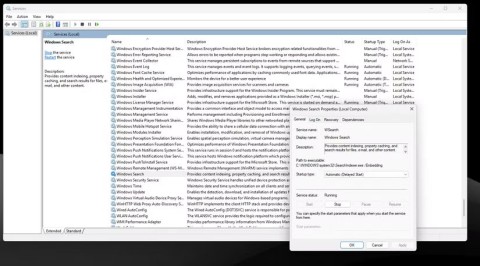

Wyłączenie kilku z tych usług może znacznie wydłużyć czas pracy baterii, nie wpływając przy tym na codzienne korzystanie z urządzenia.

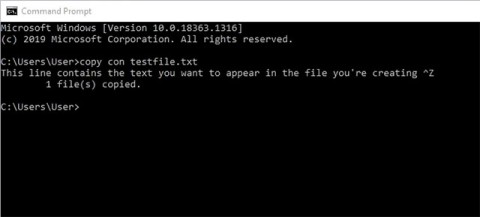

Ctrl + Z to niezwykle popularna kombinacja klawiszy w systemie Windows. Ctrl + Z pozwala zasadniczo cofać działania we wszystkich obszarach systemu Windows.

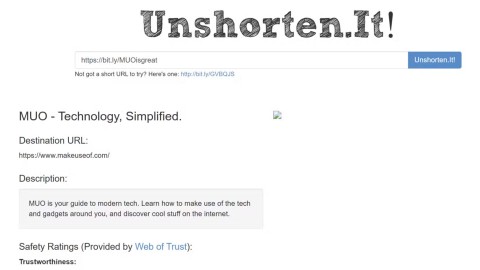

Skrócone adresy URL są wygodne w czyszczeniu długich linków, ale jednocześnie ukrywają prawdziwy adres docelowy. Jeśli chcesz uniknąć złośliwego oprogramowania lub phishingu, klikanie w ten link bezmyślnie nie jest rozsądnym wyborem.

Po długim oczekiwaniu pierwsza duża aktualizacja systemu Windows 11 została oficjalnie udostępniona.

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

Zabezpieczenia systemu Windows oferują więcej niż tylko ochronę przed podstawowymi wirusami. Chronią przed phishingiem, blokują ransomware i uniemożliwiają uruchamianie złośliwych aplikacji. Jednak te funkcje nie są łatwe do wykrycia – są ukryte za warstwami menu.

Gdy już się tego nauczysz i sam wypróbujesz, odkryjesz, że szyfrowanie jest niezwykle łatwe w użyciu i niezwykle praktyczne w codziennym życiu.

W poniższym artykule przedstawimy podstawowe operacje odzyskiwania usuniętych danych w systemie Windows 7 za pomocą narzędzia Recuva Portable. Dzięki Recuva Portable możesz zapisać dane na dowolnym wygodnym nośniku USB i korzystać z niego w razie potrzeby. Narzędzie jest kompaktowe, proste i łatwe w obsłudze, a ponadto oferuje następujące funkcje:

CCleaner w ciągu kilku minut przeskanuje Twoje urządzenie w poszukiwaniu duplikatów plików i pozwoli Ci zdecydować, które z nich możesz bezpiecznie usunąć.

Przeniesienie folderu Pobrane z dysku C na inny dysk w systemie Windows 11 pomoże zmniejszyć pojemność dysku C i sprawi, że komputer będzie działał płynniej.

Jest to sposób na wzmocnienie i dostosowanie systemu tak, aby aktualizacje odbywały się według Twojego harmonogramu, a nie harmonogramu firmy Microsoft.

Eksplorator plików systemu Windows oferuje wiele opcji zmieniających sposób wyświetlania plików. Być może nie wiesz, że jedna ważna opcja jest domyślnie wyłączona, mimo że ma kluczowe znaczenie dla bezpieczeństwa systemu.

Przy użyciu odpowiednich narzędzi możesz przeskanować swój system i usunąć programy szpiegujące, reklamowe i inne złośliwe programy, które mogą znajdować się w systemie.

Poniżej znajdziesz listę oprogramowania zalecanego przy instalacji nowego komputera, dzięki czemu będziesz mógł wybrać najpotrzebniejsze i najlepsze aplikacje na swoim komputerze!

Przechowywanie całego systemu operacyjnego na pendrive może być bardzo przydatne, zwłaszcza jeśli nie masz laptopa. Nie myśl jednak, że ta funkcja ogranicza się do dystrybucji Linuksa – czas spróbować sklonować instalację systemu Windows.

Wyłączenie kilku z tych usług może znacznie wydłużyć czas pracy baterii, nie wpływając przy tym na codzienne korzystanie z urządzenia.

Ctrl + Z to niezwykle popularna kombinacja klawiszy w systemie Windows. Ctrl + Z pozwala zasadniczo cofać działania we wszystkich obszarach systemu Windows.

Skrócone adresy URL są wygodne w czyszczeniu długich linków, ale jednocześnie ukrywają prawdziwy adres docelowy. Jeśli chcesz uniknąć złośliwego oprogramowania lub phishingu, klikanie w ten link bezmyślnie nie jest rozsądnym wyborem.

Po długim oczekiwaniu pierwsza duża aktualizacja systemu Windows 11 została oficjalnie udostępniona.