Kiedy ponad trzy lata temu firma Microsoft ogłosiła premierę systemu Windows 11, system operacyjny od razu wzbudził wiele kontrowersji. Nie tylko ze względu na nietypowy interfejs, ale również z powodu wysokich wymagań sprzętowych, wiele systemów nadal może nie być w stanie uruchomić oficjalnego systemu Windows 11, na przykład w przypadku TPM i Secure Boot.

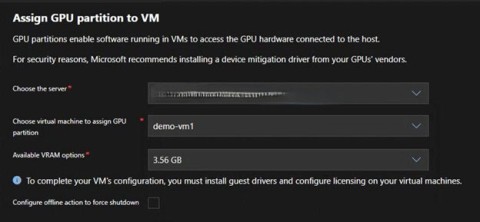

Firma Microsoft wielokrotnie wyjaśniała, dlaczego takie funkcje jak TPM (Trusted Platform Module) 2.0, VBS (Virtualization-based Security) i Secure Boot są ważne w przypadku komputerów z systemem Windows 11. Aby móc korzystać z systemu Windows 11, firma Microsoft wymaga, aby komputery użytkowników obsługiwały te funkcje ze względu na ich większy poziom bezpieczeństwa. Firma Microsoft opublikowała demonstracje wizualne, aby lepiej wyjaśnić, jak te funkcje działają.

Niedawno, wraz z aktualizacją funkcji 24H2 systemu Windows 11, firma Microsoft zaktualizowała jeden z artykułów pomocy technicznej na swojej oficjalnej stronie internetowej zatytułowany „Automatyczne szyfrowanie urządzeń za pomocą funkcji BitLocker”, który Microsoft nazywa „Auto-DE”. Warto zwrócić uwagę, że w tym dokumencie wyjaśniono, dlaczego moduł TPM i bezpieczny rozruch są wymagane do szyfrowania urządzeń.

Poniżej znajduje się treść dokumentu pomocniczego przed edycją.

Dlaczego szyfrowanie urządzeń nie jest dostępne?

Poniżej przedstawiono kroki pozwalające ustalić, dlaczego szyfrowanie urządzenia może być niedostępne:

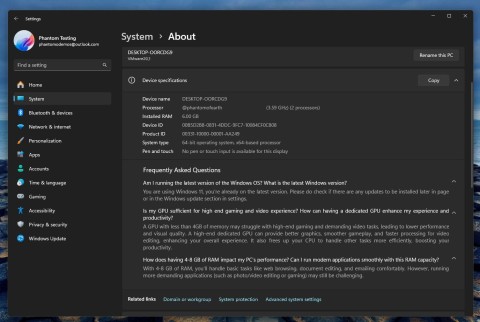

1. W menu Start wpisz Informacje o systemie, kliknij prawym przyciskiem myszy Informacje o systemie na liście wyników, a następnie wybierz opcję Uruchom jako administrator.

2. Na liście Podsumowanie systemu - Elementy poszukaj wartości Obsługa automatycznego szyfrowania urządzeń lub Obsługa szyfrowania urządzeń.

- Wartość ta podaje powód, dla którego nie można włączyć szyfrowania urządzenia.

- Jeśli wartość wskazuje „Spełnia wymagania wstępne”, oznacza to, że szyfrowanie urządzenia jest obecnie dostępne na Twoim urządzeniu.

A oto treść dokumentu pomocniczego po jego edycji.

Dlaczego szyfrowanie urządzeń nie jest dostępne?

Poniżej przedstawiono kroki pozwalające ustalić, dlaczego szyfrowanie urządzenia może być niedostępne:

1. W menu Start wpisz Informacje o systemie, kliknij prawym przyciskiem myszy Informacje o systemie na liście wyników, a następnie wybierz opcję Uruchom jako administrator.

2. Na liście Podsumowanie systemu - Elementy poszukaj wartości Obsługa automatycznego szyfrowania urządzeń lub Obsługa szyfrowania urządzeń.

Wartość opisuje status wsparcia dla szyfrowania urządzeń:

- Spełnia wymagania wstępne: Szyfrowanie urządzenia dostępne na Twoim urządzeniu

- Moduł TPM nie nadaje się do użytku: Urządzenie nie ma modułu TPM (Trusted Platform Module) lub moduł TPM nie jest włączony w systemie BIOS lub UEFI.

- Środowisko WinRE nie jest skonfigurowane: Na Twoim urządzeniu nie skonfigurowano środowiska odzyskiwania systemu Windows.

- Wiązanie PCR7 nie jest obsługiwane: funkcja Secure Boot jest wyłączona w systemie BIOS/UEFI lub podczas rozruchu do urządzenia podłączone są urządzenia peryferyjne (takie jak dedykowany interfejs sieciowy, stacja dokująca lub zewnętrzna karta graficzna)

W artykule szczegółowo opisano, jakie to są niespełnione „warunki wstępne”. Należą do nich TPM, WinRE (środowisko odzyskiwania systemu Windows) i Secure Boot.

Ponadto Microsoft wspomniał także o PCR7. PCR (Platform Configuration Register) to lokalizacja pamięci w module TPM służąca do przechowywania algorytmów skrótu. Profil PCR 7, czyli PCR7, to profil, z którym powiązany jest BitLocker. To łącze zapewnia, że klucz szyfrujący, w tym przypadku klucz BitLocker, zostanie załadowany tylko w określonym czasie podczas procesu rozruchu, a nie przed nim ani po nim.

W tym miejscu do gry wkracza funkcja Secure Boot, która weryfikuje i uwierzytelnia wymagany certyfikat Microsoft Windows PCA 2011 podczas rozruchu, gdyż nieprawidłowy podpis spowoduje, że BitLocker użyje profilu innego niż 7.

Odnowione zainteresowanie funkcją BitLocker i szyfrowaniem w systemie Windows 11 24H2 nastąpiło niedawno, gdy gigant z Redmond niespodziewanie obniżył wymagania OEM dotyczące funkcji Auto-DE w najnowszej wersji systemu Windows, dzięki czemu nawet domowe komputery PC mogą być automatycznie szyfrowane. Niedługo potem firma wydała także przydatny przewodnik tworzenia kopii zapasowych i odzyskiwania kluczy BitLocker.

Niedawno Microsoft ponownie potwierdził, że TPM 2.0 będzie standardem nie podlegającym negocjacjom w jego systemach operacyjnych.