Czym jest VPN? Zalety i wady wirtualnej sieci prywatnej VPN

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

Systemy Datalink są często wykorzystywane do umożliwienia komunikacji między samolotami a systemami naziemnymi, dlatego mają wiele zastosowań w lotnictwie i innych gałęziach przemysłu wojskowego. Ale jak działa łącze danych? Tym zajmiemy się w tym artykule, omawiając również 3 najczęściej używane obecnie systemy łączy danych.

Zawartość

Co oznacza łącze danych?

Systemy Datalink służą do łączenia dwóch lokalizacji za pośrednictwem telekomunikacji, umożliwiając im wysyłanie i odbieranie informacji cyfrowych. Ten transfer cyfrowy odbywa się za pośrednictwem protokołu łącza, który umożliwia przesyłanie danych do miejsca docelowego ze źródła.

Łącze danych stanowi drugą warstwę modelu architektury Open Systems Interconnection ( OSI ), która jest wykorzystywana w protokołach telekomunikacyjnych. OSI składa się z 7 warstw, przechodzących od góry do dołu, a warstwa łącza danych to warstwa protokołu odpowiedzialna za przenoszenie danych do warstwy fizycznej w określonej sieci lub poza nią.

Zanim dane będą mogły być przesyłane przez dwa punkty w tej samej sieci WAN lub LAN, muszą zostać zakodowane, zdekodowane i uporządkowane – a to ma miejsce w warstwie łącza danych. Ta warstwa określa również, w jaki sposób dwa lub więcej urządzeń może odzyskać sprawność po kolizji, która ma miejsce, gdy węzły próbują jednocześnie wysłać ramki.

Istnieją trzy typy konfiguracji łącza danych: simpleks, half-duplex i duplex. Konfiguracja simpleks umożliwia tylko komunikację jednokierunkową, podczas gdy konfiguracja half-duplex umożliwia komunikację dwukierunkową; choć nie jednocześnie. Tymczasem konfiguracje dupleksowe umożliwiają jednoczesną komunikację dwukierunkową. Istnieje wiele protokołów regulujących przesyłanie danych przez łącza danych.

Trzy najlepsze systemy łączy danych w użyciu dzisiaj

Systemy Data Link mają obecnie wiele zastosowań. W przypadku większości zastosowań, oto 3 najczęściej używane systemy łącza danych:

1. Radio definiowane programowo (SDR)

Istnieje wiele komponentów, które tradycyjnie implementowano sprzętowo. W skład tych elementów wchodzą filtry, miksery, modulatory, demodulatory, wzmacniacze, detektory i inne. Radio definiowane programowo (SDR) to system komunikacji radiowej, który implementuje te komponenty w programie komputerowym zamiast w sprzęcie. Mogą być zaimplementowane w systemach wbudowanych lub komputerach osobistych.

Specjaliści ds. łączy danych w CP Technologies powiedzieli, że architektura SDR zwiększa możliwości i niezawodność każdego systemu. Dzieje się tak, ponieważ SDR zapewnia możliwość wysyłania i odbierania szerokiej gamy metod modulacji przy użyciu powszechnie dostępnych elementów sprzętu.

Co więcej, umożliwia zmianę funkcjonalności tego sprzętu poprzez pobieranie i instalowanie nowych programów do woli. SDR umożliwia również użytkownikowi wybór częstotliwości pracy, jednocześnie pozwalając na rozpoznawanie zakłóceń z innymi kanałami komunikacji, eliminację kłopotów i kosztów związanych z używaniem sprzętu oraz eksperymentowanie z nowymi protokołami.

2. Kontrola łącza danych (DLC)

Kontrola łącza danych lub DLC to system oparty na warstwie łącza danych modelu architektury OSI, który zarządza kontrolą przepływu i wykrywaniem błędów ramek. W ten sposób system może zapewnić niezawodność i bezpieczeństwo transmisji danych w sieci.

Systemy DLC obsługują niezliczone zadania, w tym:

Tymczasem kontekst urządzeń DLC może wyglądać następująco:

3. Zaawansowany algorytm szyfrowania (AES) 256

Im bardziej zaawansowana jest komunikacja cyfrowa, tym większe szanse mają cyberprzestępcy. Zawsze grasują w Internecie w poszukiwaniu słabych łączy do wykorzystania, a to sprawia, że potrzeba szyfrowania jest silniejsza niż kiedykolwiek.

Algorytmy szyfrowania pomagają chronić dane, przekształcając zwykły tekst na tekst zaszyfrowany, którego nikt inny nie może odszyfrować. Więc nawet jeśli cyberprzestępcy mogliby uzyskać dostęp do danych, nie będą mieli możliwości ich wykorzystania. Spośród wszystkich algorytmów szyfrowania zaawansowany standard szyfrowania, czyli AES, jest pierwszym zatwierdzonym przez amerykańską Narodową Agencję Bezpieczeństwa (NSA). AES 256 ma długość klucza składającą się z 256 bitów i jest praktycznie nie do złamania, co czyni go najsilniejszym algorytmem szyfrowania.

Datalink to warstwa w modelu architektury OSI. Jest używany do tworzenia systemów, które wysyłają i odbierają dane między urządzeniami, zwłaszcza między samolotami a systemami naziemnymi. Spośród wszystkich dostępnych obecnie systemów łącza danych trzy systemy są najbardziej popularne. Te systemy to algorytm szyfrowania SDR, DLC i AES.256.

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

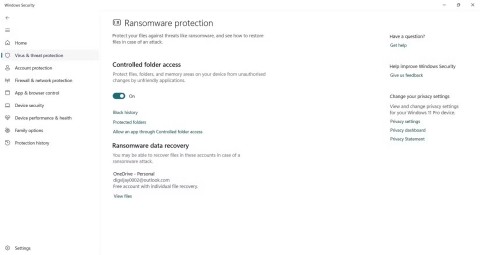

Zabezpieczenia systemu Windows oferują więcej niż tylko ochronę przed podstawowymi wirusami. Chronią przed phishingiem, blokują ransomware i uniemożliwiają uruchamianie złośliwych aplikacji. Jednak te funkcje nie są łatwe do wykrycia – są ukryte za warstwami menu.

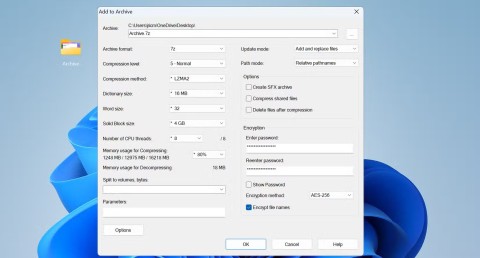

Gdy już się tego nauczysz i sam wypróbujesz, odkryjesz, że szyfrowanie jest niezwykle łatwe w użyciu i niezwykle praktyczne w codziennym życiu.

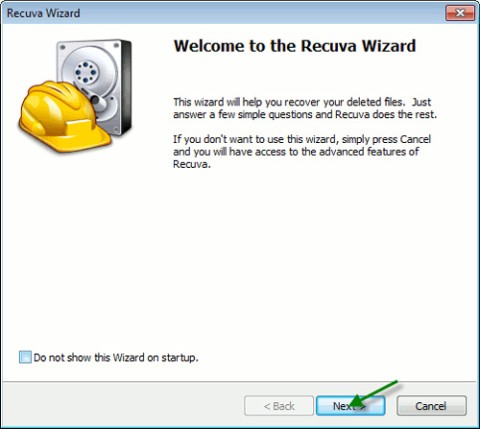

W poniższym artykule przedstawimy podstawowe operacje odzyskiwania usuniętych danych w systemie Windows 7 za pomocą narzędzia Recuva Portable. Dzięki Recuva Portable możesz zapisać dane na dowolnym wygodnym nośniku USB i korzystać z niego w razie potrzeby. Narzędzie jest kompaktowe, proste i łatwe w obsłudze, a ponadto oferuje następujące funkcje:

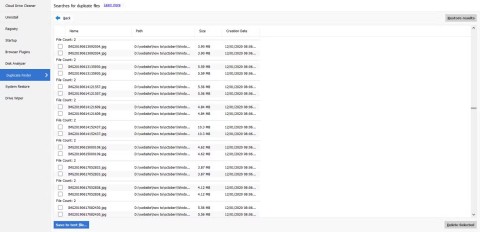

CCleaner w ciągu kilku minut przeskanuje Twoje urządzenie w poszukiwaniu duplikatów plików i pozwoli Ci zdecydować, które z nich możesz bezpiecznie usunąć.

Przeniesienie folderu Pobrane z dysku C na inny dysk w systemie Windows 11 pomoże zmniejszyć pojemność dysku C i sprawi, że komputer będzie działał płynniej.

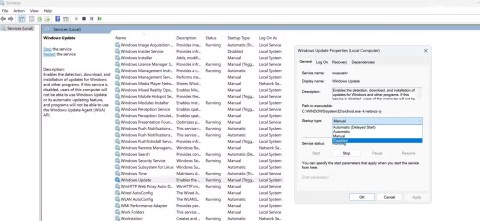

Jest to sposób na wzmocnienie i dostosowanie systemu tak, aby aktualizacje odbywały się według Twojego harmonogramu, a nie harmonogramu firmy Microsoft.

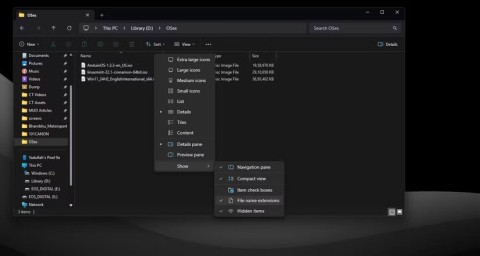

Eksplorator plików systemu Windows oferuje wiele opcji zmieniających sposób wyświetlania plików. Być może nie wiesz, że jedna ważna opcja jest domyślnie wyłączona, mimo że ma kluczowe znaczenie dla bezpieczeństwa systemu.

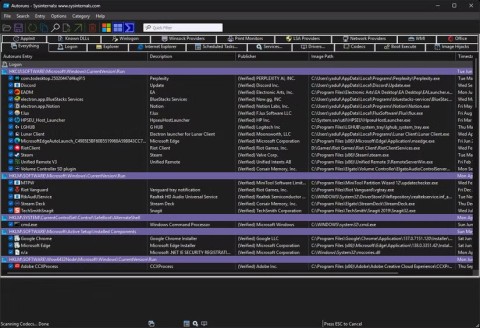

Przy użyciu odpowiednich narzędzi możesz przeskanować swój system i usunąć programy szpiegujące, reklamowe i inne złośliwe programy, które mogą znajdować się w systemie.

Poniżej znajdziesz listę oprogramowania zalecanego przy instalacji nowego komputera, dzięki czemu będziesz mógł wybrać najpotrzebniejsze i najlepsze aplikacje na swoim komputerze!

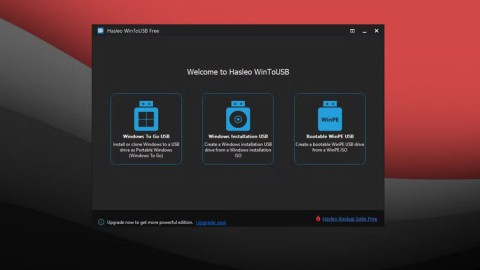

Przechowywanie całego systemu operacyjnego na pendrive może być bardzo przydatne, zwłaszcza jeśli nie masz laptopa. Nie myśl jednak, że ta funkcja ogranicza się do dystrybucji Linuksa – czas spróbować sklonować instalację systemu Windows.

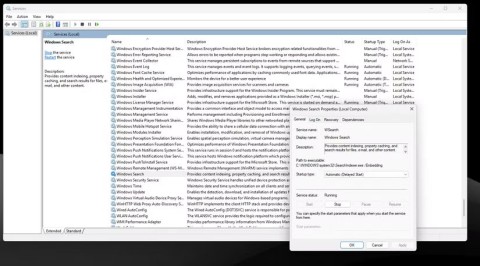

Wyłączenie kilku z tych usług może znacznie wydłużyć czas pracy baterii, nie wpływając przy tym na codzienne korzystanie z urządzenia.

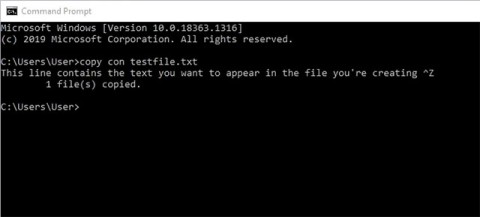

Ctrl + Z to niezwykle popularna kombinacja klawiszy w systemie Windows. Ctrl + Z pozwala zasadniczo cofać działania we wszystkich obszarach systemu Windows.

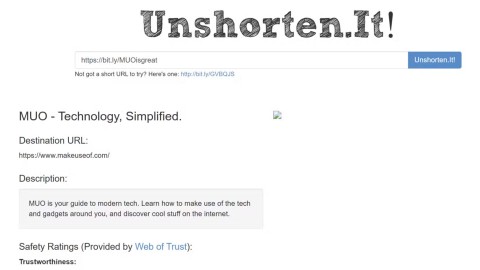

Skrócone adresy URL są wygodne w czyszczeniu długich linków, ale jednocześnie ukrywają prawdziwy adres docelowy. Jeśli chcesz uniknąć złośliwego oprogramowania lub phishingu, klikanie w ten link bezmyślnie nie jest rozsądnym wyborem.

Po długim oczekiwaniu pierwsza duża aktualizacja systemu Windows 11 została oficjalnie udostępniona.