Czym jest VPN? Zalety i wady wirtualnej sieci prywatnej VPN

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

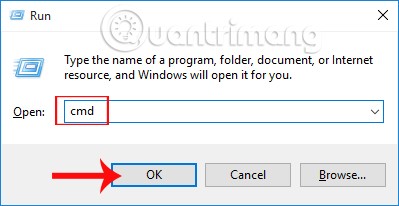

Aby uzyskać dostęp do folderu na komputerze lub wykonać polecenia w systemie Windows, często korzystamy z okna dialogowego Uruchom i wpisujemy ścieżkę lub polecenie. Ułatwia to użytkownikom dostęp i szybszą pracę. Niektóre funkcje w systemie Windows wymagają użycia tego interfejsu wiersza poleceń. Dlatego posiadanie pod ręką popularnych i często używanych poleceń Uruchom CMD pomoże nam szybciej uzyskać wyniki. W poniższym artykule podsumowujemy popularne polecenia Uruchom dla czytelników.

Najpierw musimy otworzyć okno dialogowe Uruchom za pomocą kombinacji klawiszy Windows + R i wpisać słowo kluczowe cmd , a następnie nacisnąć OK , aby uzyskać dostęp.

29 poleceń wiersza poleceń, które musisz znać

Wiersz poleceń: ping ip/host/[/t][/a][/l][/n]

Tam:

Jak używać polecenia PING: Możemy użyć wiersza poleceń PING, aby sprawdzić, czy komputer jest połączony z internetem. Podczas wykonywania polecenia PING pakiety z komputera, który ma zostać sprawdzony, są wysyłane do komputera docelowego, z którego użytkownik może sprawdzić linię transmisyjną lub ustalić, czy komputer jest połączony z siecią.

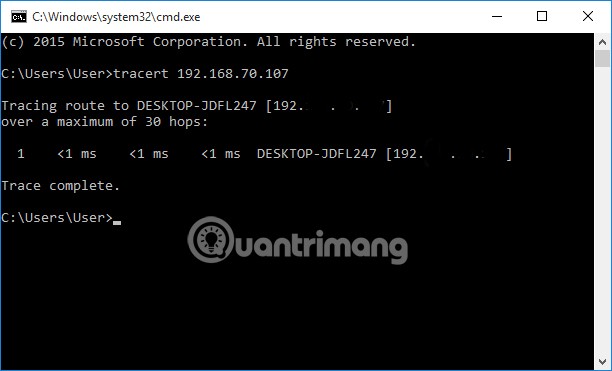

Wiersz poleceń:tracert ip/host

Gdzie: ip/host to adres IP lub nazwa komputera, który należy sprawdzić.

Jak używać polecenia Tracert: Polecenie Tracert służy do wyświetlania ścieżki pakietów z komputera testowego do komputera docelowego, poprzez serwer lub router.

Wiersz poleceń:Netstat [/a][/e][/n]

Tam:

Jak używać polecenia Netstat: pomaga użytkownikom dowiedzieć się, jakie połączenia wejściowe i wyjściowe komputera chcą sprawdzić.

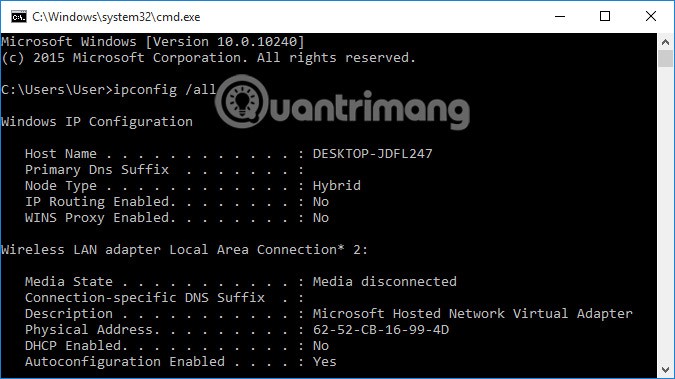

Wiersz poleceń:ipconfig /all

Jak używać polecenia ipconfig /all: wyświetla informacje o sprawdzanym komputerze, w tym nazwę hosta, adres IP, DNS,...

Wiersz poleceń:

Shutdown -s -t [a]: wyłączanie (w systemie Windows 7).Shutdown -r -t [a]:uruchom maszynę.Gdzie: a to czas włączenia lub wyłączenia maszyny, wyrażony w sekundach.

Jak używać polecenia Shutdown: wyłączanie lub ponowne uruchamianie komputera zgodnie z ustalonym harmonogramem. Czytelnicy mogą również zapoznać się z informacjami na temat planowania wyłączania komputerów z systemem Windows 10 w artykule „ Instrukcje dotyczące planowania wyłączania komputerów z systemem Windows 10” .

Wiersz poleceń:DIR [drive:] [path][filename]

Tam:

Funkcja polecenia DIR: pomaga użytkownikom wyszukiwać i sprawdzać pliki i foldery na komputerze.

Wiersz poleceń: DEL [/p][/f][/s][/q][/a[[:]attributes]] "tên file cần xóa"

Tam:

Zastosowanie polecenia DEL: usuwanie plików na komputerze.

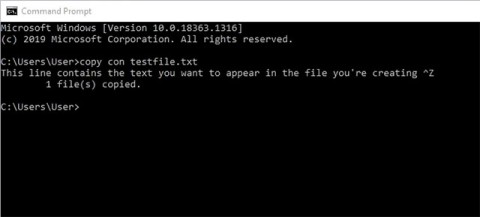

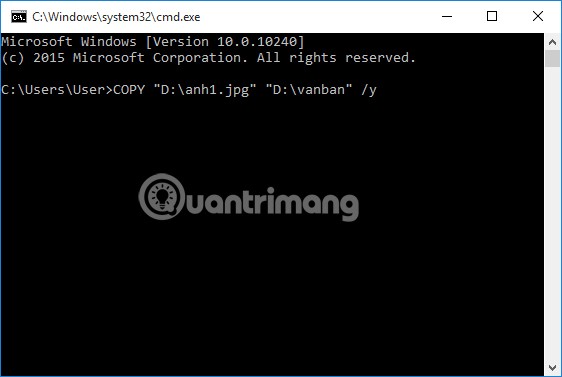

Wiersz poleceń:COPY "địa chỉ file cần copy" "địa chỉ lưu file copy" /y

Gdzie: /y oznacza skopiowanie pliku bez pytania.

Jak używać polecenia COPY: używanego, gdy chcesz przenieść pliki z jednego folderu do innego folderu na swoim komputerze.

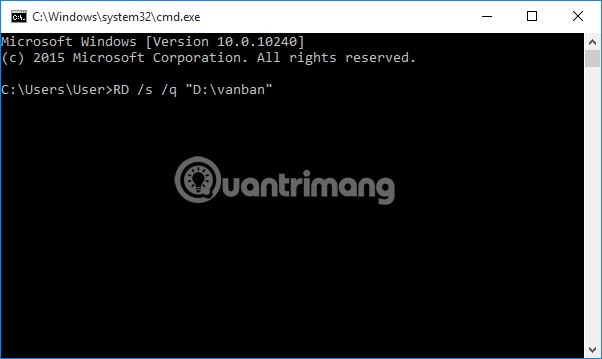

Wiersz poleceń:RD /s /q "thư mục cần xóa"

Tam:

Jak używać polecenia RD: jeśli chcemy szybko usunąć folder na komputerze, możemy zastosować to polecenie.

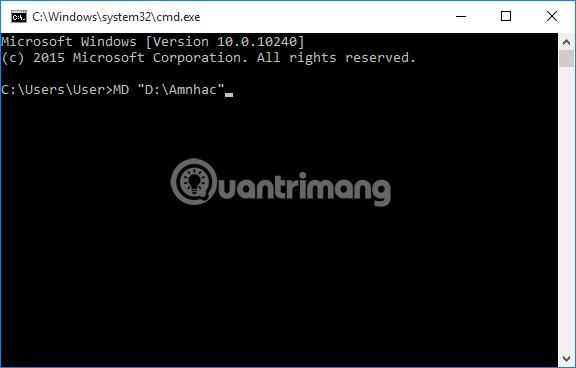

Wiersz poleceń:MD "đường dẫn lưu file cần tạo"\"tên thư mục cần tạo"

Jak używać polecenia MD: służy do tworzenia nowego folderu na dysku.

Na przykład: MD „D:\Amnhac”, aby utworzyć folder Amnhac na dysku D komputera.

Wiersz poleceń:taskkill /f /im "tên ứng dụng".exe

Jak używać polecenia TASKKILL: wyłącz działające oprogramowanie, jeśli wystąpiły w nim problemy i nie można go bezpośrednio zamknąć.

Wiersz poleceń:REG ADD KeyName [/v ValueName] [/t Type] [/s Separator] [/d Data] [/f]

Tam:

Jak używać polecenia REG ADD: użyj polecenia, aby utworzyć i edytować Rejestr.

Wiersz poleceń:REG DELETE KeyName [/v ValueName] [/f]

Gdzie: [/v NazwaWartości] jest nazwą wartości do usunięcia.

Jak używać polecenia REG DELETE: używanego, gdy chcesz usunąć wartość w rejestrze.

Wiersz poleceń: Regedit.exe /s "nơi chứa file .reg"

W którym: /s nie ma potrzeby pytać.

Sposób użycia: używany podczas uruchamiania pliku .reg.

Wiersz poleceń: ATTRIB -a -s -h -r "file, thư mục" /s /d lubATTRIB +a +s +h +r "file, thư mục" /s /d

Tam:

Zastosowanie: służy do ustawiania atrybutów plików lub folderów.

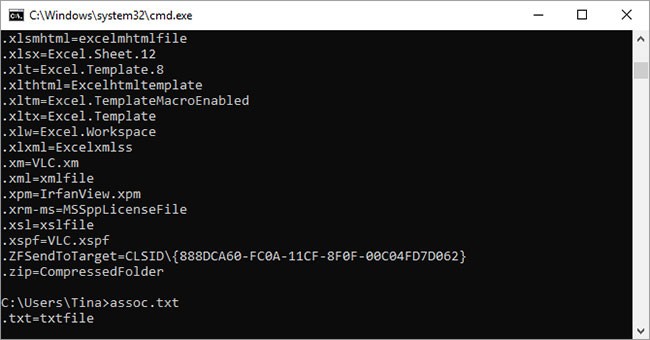

Większość plików w systemie Windows jest powiązana z konkretnym programem, który domyślnie odpowiada za otwieranie pliku. Czasami zapamiętanie tych powiązań może być trudne. Możesz sobie o nich przypomnieć, wpisując polecenie assoc , aby wyświetlić pełną listę rozszerzeń nazw plików i powiązań programów.

Możesz również rozszerzyć polecenie, aby zmienić skojarzenia plików. Na przykład polecenie assoc .txt= zmieni skojarzenie plików tekstowych z programem wpisanym po znaku równości. Samo polecenie Assoc wyświetli zarówno nazwę rozszerzenia, jak i nazwę programu, co ułatwi prawidłowe użycie polecenia.

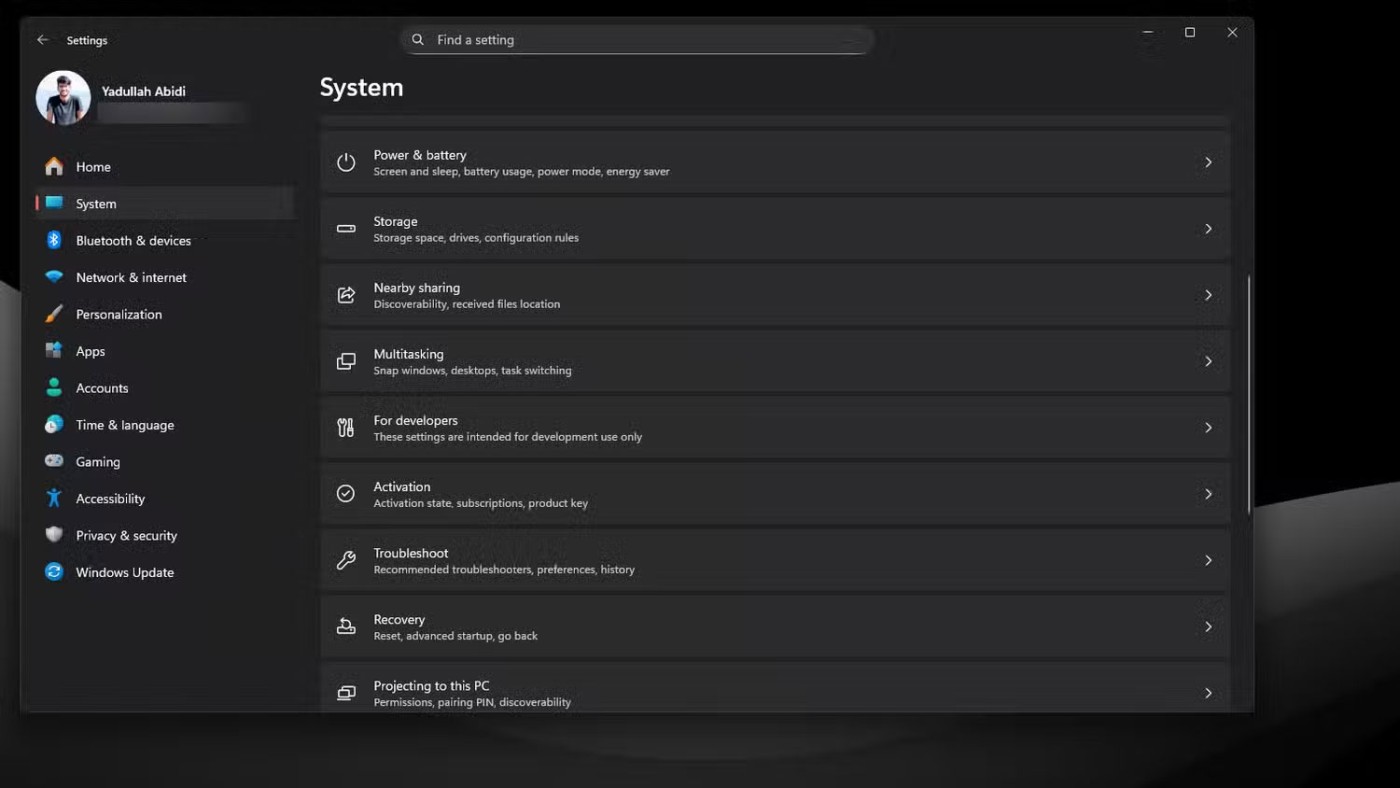

W systemie Windows 10 interfejs jest bardziej przyjazny dla użytkownika i umożliwia również błyskawiczną zmianę skojarzeń typów plików. Przejdź do Ustawień (Windows + I) > Aplikacje > Aplikacje domyślne > Wybierz aplikację domyślną według typu pliku .

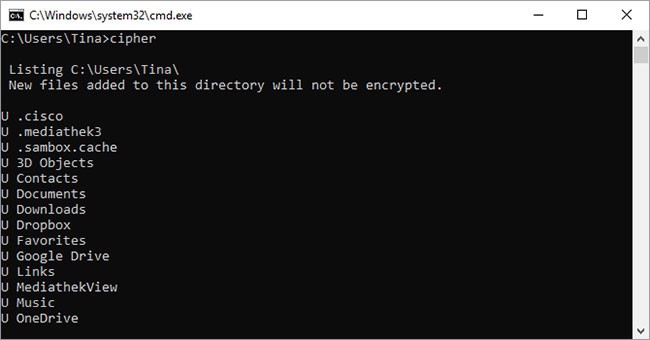

Usunięcie plików z mechanicznego dysku twardego nie powoduje ich faktycznego usunięcia. Zamiast tego pliki zostają oznaczone jako niedostępne, a zajmowane przez nie miejsce staje się niewykorzystane. Pliki pozostają możliwe do odzyskania, dopóki system nie nadpisze ich nowymi danymi, co może zająć trochę czasu.

Jednak polecenie cipher usunie katalog, zapisując w nim losowe dane. Na przykład, aby usunąć dysk C, należy użyć polecenia cipher /w:d , które usunie wolne miejsce na dysku. Polecenie nie nadpisuje usuniętych danych, więc uruchomienie tego polecenia nie usunie potrzebnych plików.

Można użyć wielu innych poleceń szyfrowania, jednak często są one zbędne w przypadku wersji systemu Windows obsługujących funkcję BitLocker .

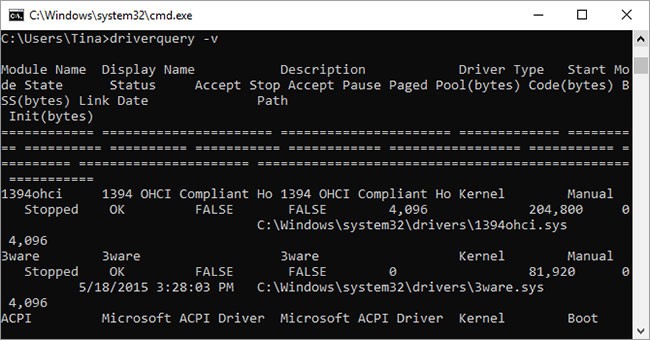

Sterowniki to nadal jedne z najważniejszych elementów oprogramowania zainstalowanych na komputerze. Brakujące lub nieprawidłowo skonfigurowane sterowniki mogą powodować różnego rodzaju problemy, dlatego warto mieć dostęp do listy sterowników zainstalowanych na komputerze. Właśnie do tego służy polecenie driverquery. Można je rozszerzyć do driverquery -v, aby uzyskać więcej informacji, w tym katalog, w którym zainstalowany jest sterownik.

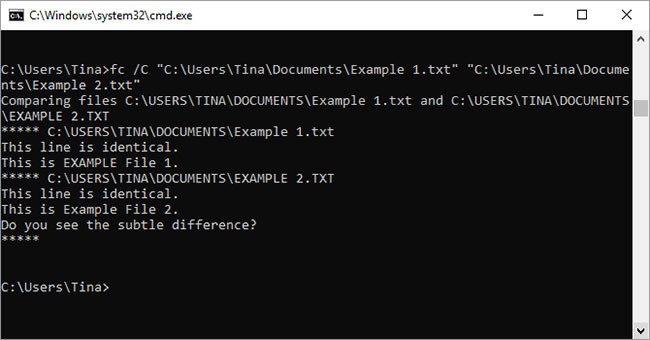

Za pomocą tego polecenia można określić różnice tekstowe między dwoma plikami. Jest ono szczególnie przydatne dla programistów i pisarzy próbujących znaleźć drobne różnice między dwiema wersjami pliku. Wystarczy wpisać fc , a następnie ścieżkę do katalogu i nazwy dwóch plików, które chcesz porównać.

Można również rozszerzyć działanie polecenia na kilka sposobów. Wpisanie /b porównuje tylko dane binarne, /c ignoruje wielkie i małe litery w porównaniach, a /l porównuje tylko tekst ASCII.

Można na przykład użyć takiego polecenia:

fc /l "C:\Program Files (x86)\example1.doc" "C:\Program Files (x86)\example2.doc"Powyższe polecenie porównuje tekst ASCII w dwóch plikach Word.

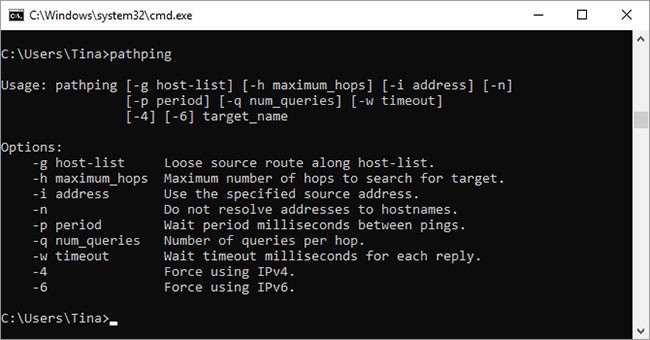

To bardziej zaawansowana wersja polecenia ping, przydatna, jeśli między komputerem a testowanym urządzeniem znajduje się wiele routerów. Podobnie jak w przypadku polecenia ping, polecenie to uruchamia się, wpisując polecenie pathping , a następnie adres IP. Jednak w przeciwieństwie do polecenia ping, pathping przekazuje również pewne informacje o ścieżce, jaką pokonują pakiety testowe.

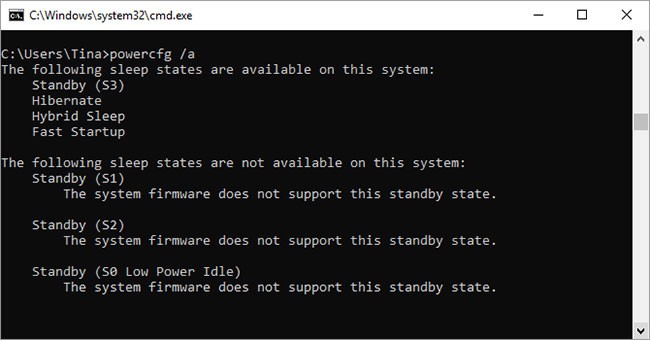

Powercfg to bardzo potężne polecenie do zarządzania i monitorowania zużycia energii przez komputer. Do zarządzania hibernacją można użyć poleceń powercfg hibernate on i powercfg hibernate off ; można również użyć polecenia powercfg /a , aby wyświetlić aktualny stan oszczędzania energii na komputerze.

Innym przydatnym poleceniem jest powercfg /devicequery s1_supported , które wyświetla listę urządzeń w komputerze obsługujących tryb czuwania z włączonym zasilaniem. Po włączeniu tej opcji można używać tych urządzeń do wybudzania komputera ze stanu czuwania, nawet zdalnie. Aby włączyć tę funkcję, należy wybrać urządzenie w Menedżerze urządzeń , otworzyć jego właściwości, przejść do karty Zarządzanie energią i zaznaczyć pole wyboru Zezwalaj temu urządzeniu na wybudzanie komputera .

Polecenie powercfg /lastwake pokaże Ci, które urządzenie ostatnio wybudziło Twój komputer ze stanu uśpienia. Możesz użyć tego polecenia, aby rozwiązać problemy z komputerem, jeśli wydaje się on wybudzać ze stanu uśpienia w sposób losowy.

Za pomocą polecenia powercfg /energy możesz wygenerować szczegółowy raport zużycia energii dla swojego komputera. Raport zostanie zapisany w określonym folderze po zakończeniu działania polecenia. Raport poinformuje Cię o wszelkich błędach systemowych, które mogą powodować zwiększone zużycie energii, takich jak blokowanie niektórych trybów uśpienia urządzeń lub ich nieprawidłowa konfiguracja w stosunku do ustawień zarządzania energią.

W systemie Windows 8 dodano polecenie powercfg /batteryreport , które zapewnia szczegółową analizę zużycia baterii, jeśli jest dostępna. Raport, zazwyczaj eksportowany do folderu użytkownika systemu Windows, zawiera szczegółowe informacje na temat czasu trwania i długości cykli ładowania i rozładowania, średniego czasu pracy baterii oraz szacowanej pojemności baterii.

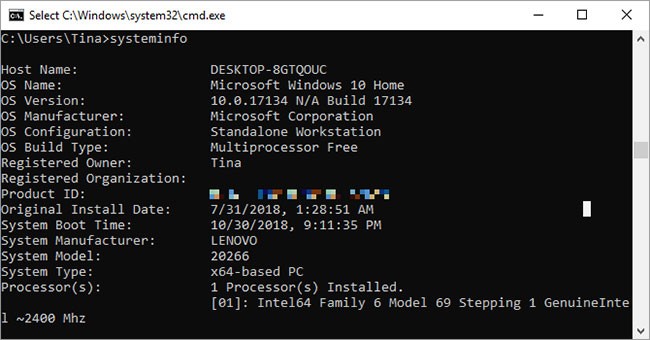

To polecenie wyświetli szczegółowy przegląd konfiguracji komputera. Lista zawiera system operacyjny i sprzęt. Możesz na przykład sprawdzić datę oryginalnej instalacji systemu Windows, czas ostatniego uruchomienia, wersję BIOS-u, całkowitą i dostępną pamięć, zainstalowane poprawki, konfigurację karty sieciowej i wiele innych.

Aby uzyskać zdalne informacje o danym systemie, należy użyć polecenia systeminfo /s, a następnie nazwy hosta komputera w sieci lokalnej.

Może to wymagać dodatkowych elementów składni dla domeny, nazwy użytkownika i hasła, jak poniżej:

systeminfo /s [host_name] /u [domain]\[user_name] /p [user_password]

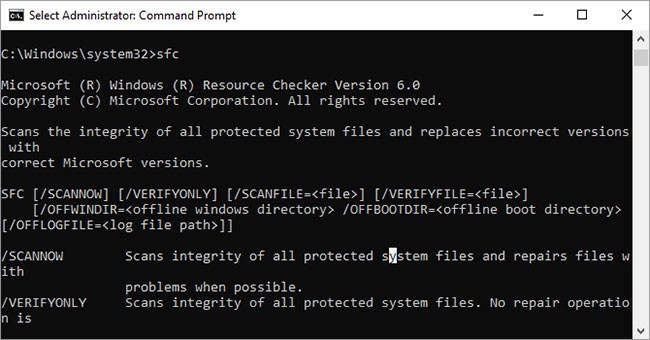

Kontroler plików systemowych to automatyczne narzędzie do skanowania i naprawy, które koncentruje się na plikach systemowych Windows.

Musisz uruchomić wiersz polecenia z uprawnieniami administratora i wpisać polecenie sfc /scannow . Jeśli SFC znajdzie uszkodzone lub brakujące pliki, automatycznie je zastąpi, używając kopii z pamięci podręcznej systemu Windows, specjalnie w tym celu przechowywanych. Wykonanie polecenia na starszych laptopach może zająć pół godziny.

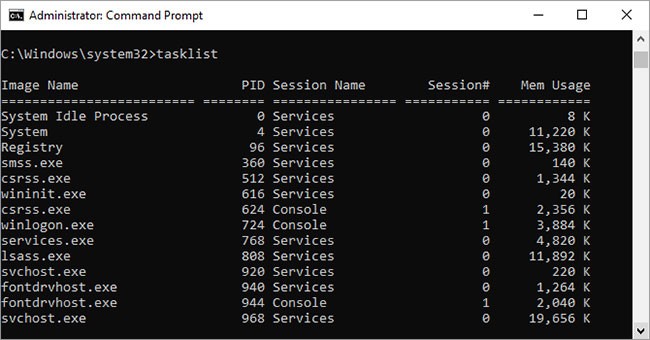

Możesz użyć polecenia tasklist, aby uzyskać aktualną listę wszystkich zadań uruchomionych na komputerze. Choć jest to nieco zbędne ze względu na istnienie Menedżera zadań , polecenie to czasami pozwala znaleźć zadania ukryte w tym narzędziu.

Dostępnych jest również wiele modyfikatorów. Polecenie Tasklist -svc wyświetla usługi powiązane z każdym zadaniem, polecenie tasklist -v umożliwia uzyskanie szczegółowych informacji o każdym zadaniu, a polecenie tasklist -m lokalizuje pliki DLL powiązane z aktywnymi zadaniami. Polecenia te są przydatne podczas zaawansowanego rozwiązywania problemów.

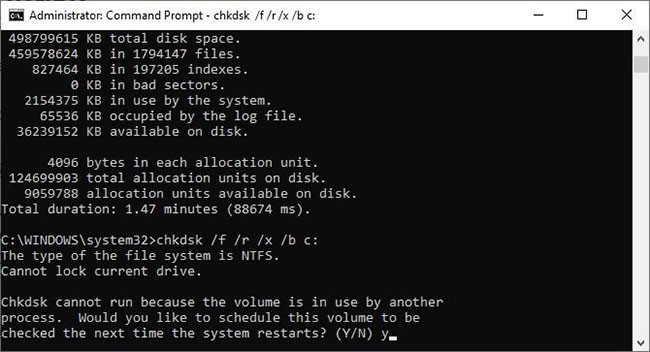

System Windows automatycznie oznacza dysk flagą diagnostyczną do skanowania chkdsk, gdy objawy wskazują, że dysk lokalny ma uszkodzone sektory , utracone klastry lub inne błędy logiczne lub fizyczne.

Jeśli podejrzewasz awarię dysku twardego, możesz ręcznie uruchomić skanowanie. Najprostszym poleceniem jest chkdsk c:, które natychmiast przeskanuje dysk C: bez ponownego uruchamiania komputera. Jeśli dodasz parametry takie jak /f, /r, /x lub /b , jak w chkdsk /f /r /x /bc:, chkdsk naprawi również błędy, odzyska dane, odmontuje dysk lub wyczyści listę uszkodzonych sektorów. Zadania te wymagają ponownego uruchomienia, ponieważ działają tylko przy wyłączonym systemie Windows.

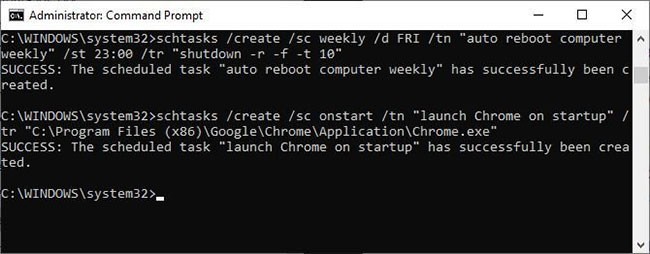

Schtasks to aplikacja umożliwiająca dostęp z poziomu wiersza poleceń do Harmonogramu zadań, jednego z wielu niedocenianych narzędzi administracyjnych systemu Windows. Chociaż do zarządzania zaplanowanymi zadaniami można używać graficznego interfejsu użytkownika, wiersz poleceń pozwala kopiować i wklejać złożone polecenia, aby skonfigurować wiele podobnych zadań bez konieczności klikania w wiele opcji.

Możesz na przykład zaplanować ponowne uruchamianie komputera o godzinie 23:00 w każdy piątek:

schtasks /create /sc weekly /d FRI /tn "auto reboot computer weekly" /st 23:00 /tr "shutdown -r -f -t 10"Aby uzupełnić cotygodniowe ponowne uruchomienia, możesz zaplanować zadania uruchamiające określone programy podczas uruchamiania:

schtasks /create /sc onstart /tn "launch Chrome on startup" /tr "C:\Program Files (x86)\Google\Chrome\Application\Chrome.exe"Aby zastosować powyższe polecenie w innych programach, wystarczy je skopiować, wkleić i zmodyfikować według potrzeb.

Jeśli chcesz zmapować nowy dysk, możesz zawsze otworzyć Eksplorator plików , kliknąć prawym przyciskiem myszy „Ten komputer” i wykonać kroki kreatora mapowania dysku sieciowego . Możesz jednak wykonać to samo za pomocą polecenia „Net Use”, używając serii poleceń.

Na przykład, jeśli na komputerze w sieci masz udostępniony folder o nazwie \\INNY-KOMPUTER\UDOSTĘPNIONY\ , możesz go zmapować na własny dysk Z:, wpisując polecenie:

net use Z: “\\OTHER-COMPUTER\SHARE” /persistent:yesTrwały przełącznik informuje komputer, że chcesz, aby dany dysk był mapowany ponownie za każdym razem, gdy zalogujesz się do komputera.

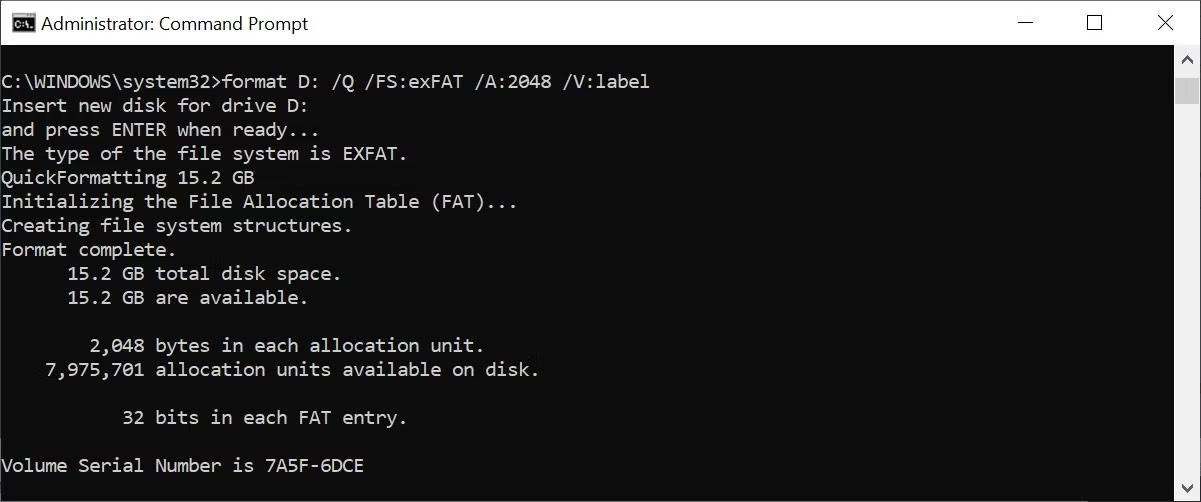

Aby sformatować dysk, możesz skorzystać z graficznego interfejsu użytkownika Eksploratora plików systemu Windows lub przełączyć się do wiersza poleceń. Do użycia tego polecenia wymagane są uprawnienia administratora. Upewnij się, że określiłeś wolumin, który chcesz sformatować, a następnie żądane parametry.

Poniższe polecenie szybko sformatuje dysk D z systemem plików exFAT o rozmiarze 2048 bajtów i zmieni nazwę woluminu na „label” (bez cudzysłowów).

format D: /Q /FS:exFAT /A:2048 /V:labelMożesz również użyć tego polecenia, aby odmontować wolumin (/X) lub, jeśli jest sformatowany w systemie NTFS, ustawić domyślny tryb kompresji plików (/R). W razie problemów użyj polecenia format /?, aby poszukać pomocy.

Jeśli zauważysz, że wpisując wszystkie powyższe polecenia zaśmiecasz sobie okno wiersza poleceń, jest jeszcze jedno polecenie, które musisz znać, aby wszystko uporządkować.

clsTo wszystko! Bardzo proste, prawda?

Jak widać, za pomocą wiersza poleceń systemu Windows można wykonać wiele pożytecznych i potężnych czynności, jeśli tylko zna się odpowiednie polecenia.

Istnieje wiele poleceń, które umożliwiają wykonanie czynności, o których nigdy byś nie pomyślał, że są możliwe, poprzez wpisanie prostego polecenia.

Powodzenia!

Czym jest VPN, jakie są jego zalety i wady? Omówmy z WebTech360 definicję VPN oraz sposób zastosowania tego modelu i systemu w praktyce.

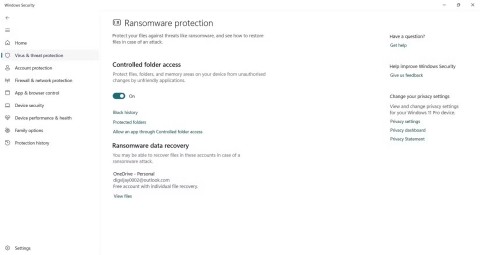

Zabezpieczenia systemu Windows oferują więcej niż tylko ochronę przed podstawowymi wirusami. Chronią przed phishingiem, blokują ransomware i uniemożliwiają uruchamianie złośliwych aplikacji. Jednak te funkcje nie są łatwe do wykrycia – są ukryte za warstwami menu.

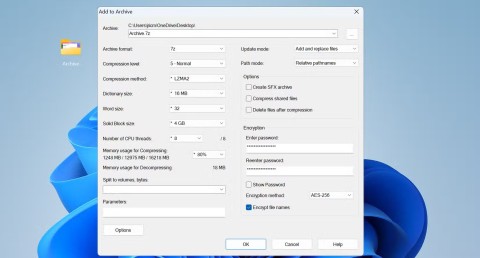

Gdy już się tego nauczysz i sam wypróbujesz, odkryjesz, że szyfrowanie jest niezwykle łatwe w użyciu i niezwykle praktyczne w codziennym życiu.

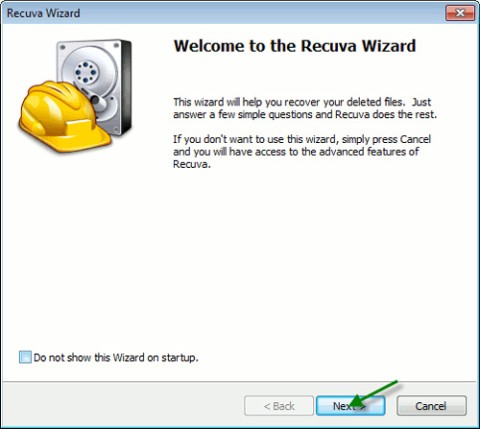

W poniższym artykule przedstawimy podstawowe operacje odzyskiwania usuniętych danych w systemie Windows 7 za pomocą narzędzia Recuva Portable. Dzięki Recuva Portable możesz zapisać dane na dowolnym wygodnym nośniku USB i korzystać z niego w razie potrzeby. Narzędzie jest kompaktowe, proste i łatwe w obsłudze, a ponadto oferuje następujące funkcje:

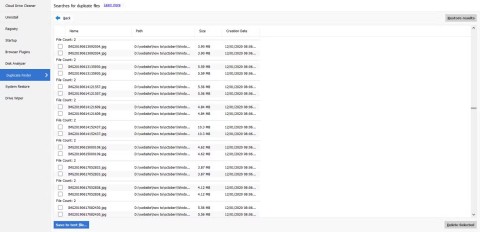

CCleaner w ciągu kilku minut przeskanuje Twoje urządzenie w poszukiwaniu duplikatów plików i pozwoli Ci zdecydować, które z nich możesz bezpiecznie usunąć.

Przeniesienie folderu Pobrane z dysku C na inny dysk w systemie Windows 11 pomoże zmniejszyć pojemność dysku C i sprawi, że komputer będzie działał płynniej.

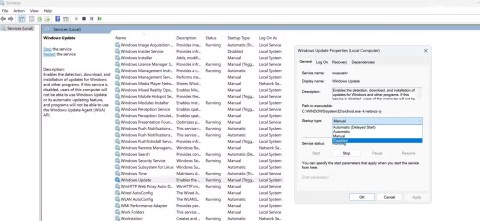

Jest to sposób na wzmocnienie i dostosowanie systemu tak, aby aktualizacje odbywały się według Twojego harmonogramu, a nie harmonogramu firmy Microsoft.

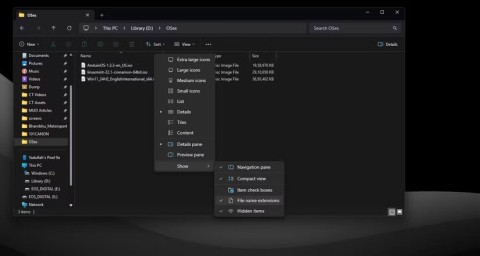

Eksplorator plików systemu Windows oferuje wiele opcji zmieniających sposób wyświetlania plików. Być może nie wiesz, że jedna ważna opcja jest domyślnie wyłączona, mimo że ma kluczowe znaczenie dla bezpieczeństwa systemu.

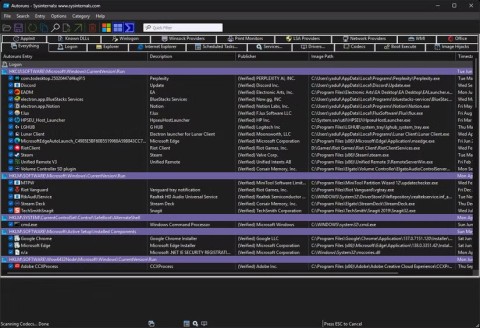

Przy użyciu odpowiednich narzędzi możesz przeskanować swój system i usunąć programy szpiegujące, reklamowe i inne złośliwe programy, które mogą znajdować się w systemie.

Poniżej znajdziesz listę oprogramowania zalecanego przy instalacji nowego komputera, dzięki czemu będziesz mógł wybrać najpotrzebniejsze i najlepsze aplikacje na swoim komputerze!

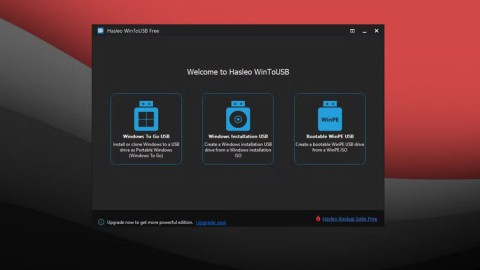

Przechowywanie całego systemu operacyjnego na pendrive może być bardzo przydatne, zwłaszcza jeśli nie masz laptopa. Nie myśl jednak, że ta funkcja ogranicza się do dystrybucji Linuksa – czas spróbować sklonować instalację systemu Windows.

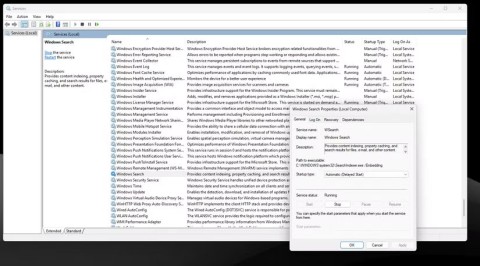

Wyłączenie kilku z tych usług może znacznie wydłużyć czas pracy baterii, nie wpływając przy tym na codzienne korzystanie z urządzenia.

Ctrl + Z to niezwykle popularna kombinacja klawiszy w systemie Windows. Ctrl + Z pozwala zasadniczo cofać działania we wszystkich obszarach systemu Windows.

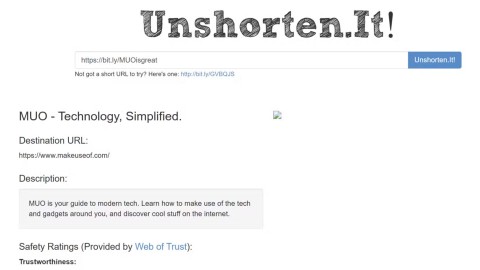

Skrócone adresy URL są wygodne w czyszczeniu długich linków, ale jednocześnie ukrywają prawdziwy adres docelowy. Jeśli chcesz uniknąć złośliwego oprogramowania lub phishingu, klikanie w ten link bezmyślnie nie jest rozsądnym wyborem.

Po długim oczekiwaniu pierwsza duża aktualizacja systemu Windows 11 została oficjalnie udostępniona.

Dowiedz się, jak bezproblemowo skonfigurować Wi-Fi 7 w systemie Windows 11, aby uzyskać ultraszybki internet. Instrukcje krok po kroku, wskazówki i rozwiązania problemów, które zmaksymalizują prędkość i niezawodność połączenia.

Masz problemy z błędami Java Web Start w systemie Windows 11? Ten kompleksowy przewodnik przeprowadzi Cię przez typowe problemy, krok po kroku je rozwiąże i podpowie, jak sprawić, by Twoje aplikacje działały płynnie i bezproblemowo. Odkryj sprawdzone rozwiązania już dziś.

Masz problem z irytującym szumem tła w mikrofonie w systemie Windows 11? Odkryj sprawdzone, krok po kroku rozwiązania, które przywrócą krystalicznie czysty dźwięk podczas rozmów, nagrań i nie tylko. Nie potrzebujesz wiedzy technicznej!

Masz problemy z błędami programu uruchamiającego Genshin Impact w systemie Windows 11? Odkryj sprawdzone rozwiązania krok po kroku, aby wrócić do Teyvat bez frustracji. Zaktualizowano o najnowsze rozwiązania zapewniające płynną rozgrywkę.

Masz dość problemu z zacinającym się logo startowym systemu Windows 11? Odkryj sprawdzone rozwiązania na rok 2026, od szybkich restartów po zaawansowane naprawy. Zapewnij płynne działanie komputera bez żadnych problemów.

Odkryj przewodnik krok po kroku, jak zmienić częstotliwość odświeżania w systemie Windows 11 na 144 Hz, aby uzyskać płynne efekty wizualne i wciągające wrażenia z gry. Zwiększ wydajność swojej konfiguracji bez wysiłku dzięki naszym poradom ekspertów.

Dowiedz się, jak pobrać oficjalny nośnik instalacyjny systemu Windows 11 bezpośrednio od firmy Microsoft. Przewodnik krok po kroku gwarantuje bezpieczną i bezproblemową aktualizację do najnowszych funkcji systemu Windows 11. Idealny do nowych instalacji lub czystego rozruchu.

Masz problemy z ustawieniami Winaero Tweaker w systemie Windows 11? Ten kompleksowy przewodnik rozwiązywania problemów oferuje szczegółowe rozwiązania typowych problemów, zapewniając bezproblemowe działanie dostosowań. Poznaj wskazówki ekspertów, aby zoptymalizować działanie systemu już dziś.

Masz problem z rozmazanym tłem ekranu logowania w systemie Windows 11? Odkryj sprawdzone rozwiązania, aby przywrócić krystalicznie czysty obraz na ekranie blokady. Przewodnik krok po kroku ułatwiający rozwiązywanie problemów.

Masz problemy z pozycjonowaniem skórek Rainmeter w systemie Windows 11? Odkryj sprawdzone rozwiązania problemów z niedopasowaniem, przeciąganiem i usterkami DPI. Przewodnik krok po kroku, jak przywrócić idealny wygląd pulpitu.

Masz problem z czarnym ekranem w OBS Studio w systemie Windows 11? Odkryj sprawdzone rozwiązania zapewniające płynne przesyłanie strumieniowe i nagrywanie. Przewodnik krok po kroku, jak szybko i łatwo rozwiązać problem z czarnym ekranem.

Masz problemy z opóźnieniami w grach w systemie Windows 11 z powodu VBS i HVCI? Ten kompleksowy przewodnik wyjaśnia, czym są, dlaczego powodują zacinanie się i krok po kroku omawia sposoby rozwiązywania problemów, aby zwiększyć liczbę klatek na sekundę (FPS) bez narażania bezpieczeństwa. Wróć do płynnej rozgrywki już dziś!

Masz problem z brakiem sterownika Precision w systemie Windows 11? Odkryj sprawdzone rozwiązania, które przywrócą precyzję touchpada, zwiększą wydajność i sprawią, że urządzenie znów będzie działać płynnie. Przewodnik krok po kroku w środku.

Masz problemy z błędami dźwięku aptX i LDAC w systemie Windows 11? Zanurz się w tym poradniku eksperta, aby szybko i skutecznie przywrócić wysoką jakość dźwięku Bluetooth na swoim komputerze. Pożegnaj się z przerywanym dźwiękiem na zawsze.

Masz problem z niską wydajnością systemu Windows 11? Odkryj rozwiązania krok po kroku dla planu Ultimate Performance, aby przyspieszyć działanie komputera.