Bezpieczeństwo i prywatność stają się coraz poważniejszymi problemami dla użytkowników smartfonów. Firma Apple jest jednym z pionierów wprowadzania znaczących i bardziej zoptymalizowanych funkcji bezpieczeństwa na swoich urządzeniach. Decyzja Apple spotkała się z bardzo pozytywnym odzewem użytkowników, co oczywiście sprawiło, że inna wielka marka, Google, nie mogła jej zignorować.

W systemie Android 12 , który ukaże się w tym roku, Google wprowadzi niezwykle ważną nową funkcję bezpieczeństwa, którą można uznać za przełom w zapewnianiu prywatności użytkownikom. Funkcja ta nazywa się „Pulpit nawigacyjny prywatności” i przedstawimy ją nieco bliżej.

Czym jest Panel prywatności?

Privacy Dashboard to funkcja prywatności wprowadzona przez Google w systemie Android 12. Za pomocą Privacy Dashboard użytkownicy mogą wyraźnie zobaczyć, które aplikacje uzyskują dostęp do ich danych, a także wybrać, do jakich informacji aplikacja ma dostęp.

Ponadto Panel prywatności w czasie rzeczywistym udostępnia szczegółowe informacje na temat aktywności związanych z dostępem do danych osobowych zapisanych na urządzeniu. Użytkownicy mogą monitorować aktywność związaną z dostępem do prywatnych danych na swoim urządzeniu przez 24 godziny i decydować, czy muszą zmienić uprawnienia dla konkretnych aplikacji. Nie tylko aplikacje innych firm, ale nawet aplikacje Google będą w pełni wymienione.

Jak działa Panel prywatności?

Jak sama nazwa wskazuje, Privacy Dashboard to w zasadzie panel umożliwiający użytkownikom zarządzanie wszelkimi kwestiami związanymi z prywatnością na ich urządzeniach z systemem Android. Na stronie Panelu prywatności możesz sprawdzić, które aplikacje używają danych uprawnień i jak często.

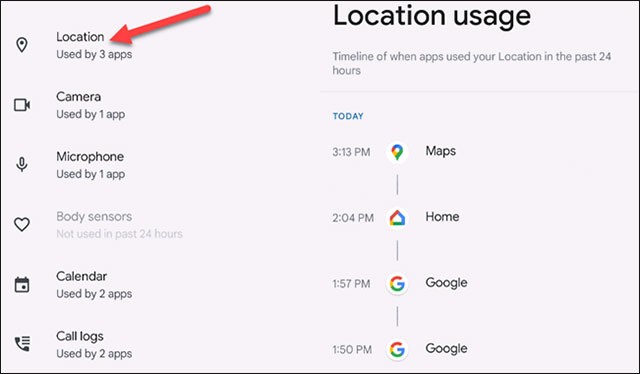

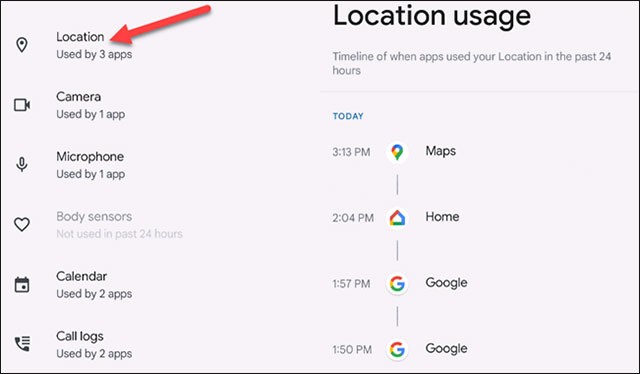

Po uzyskaniu dostępu do Panelu prywatności w menu Ustawienia zostanie wyświetlona strona zarządzania z dwiema różnymi sekcjami. Pierwszym widokiem jest wykres kołowy znajdujący się na górze ekranu. Ten wykres umożliwia szybkie sprawdzenie, które uprawnienia prywatności były najczęściej wykorzystywane przez aplikacje na Twoim urządzeniu w ciągu ostatnich 24 godzin.

Na przykład w przykładzie widać, że uprawnienie „Lokalizacja” jest używane najczęściej, następnie „Kamera” i „Mikrofon”. Ten wykres jest powiązany z listą uprawnień w sekcji poniżej, więc jeśli rozwiniesz opcję „Zobacz inne uprawnienia”, uprawnienia te również pojawią się na wykresie.

Oto wszystkie uprawnienia, które można śledzić w Panelu prywatności:

- Lokalizacja

- Kamera

- Mikrofon

- Transduktor

- Kalendarz

- Rejestr połączeń

- Łączność

- Pliki i media

- Urządzenia w pobliżu

- Telefon

- Aktywność fizyczna

- Wiadomości SMS

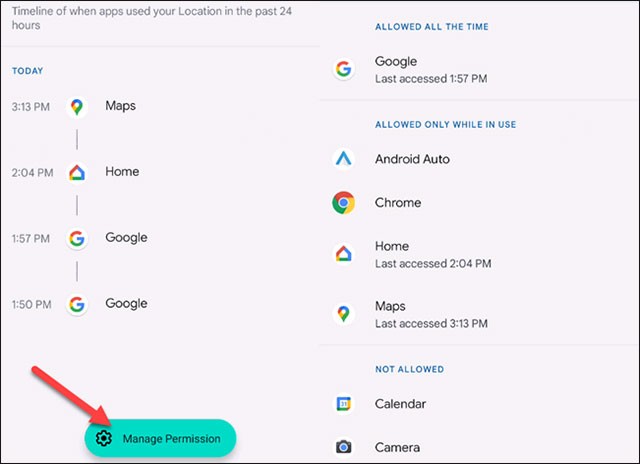

Poniżej wykresu znajdują się uprawnienia w formie listy. Każde uprawnienie jest oznaczone liczbą aplikacji, które z niego skorzystały w ciągu ostatnich 24 godzin. Kliknij konkretne uprawnienie, aby zobaczyć szczegółowy postęp jego wykorzystania w ciągu 24 godzin.

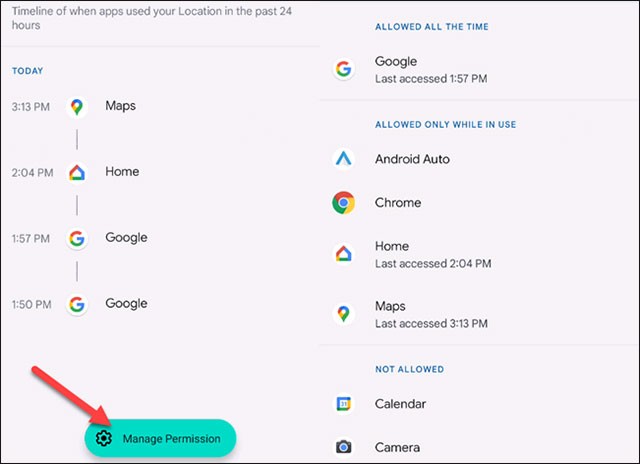

Przycisk „Zarządzaj uprawnieniami” przeniesie Cię do menu, w którym możesz dostosować sposób, w jaki konkretne aplikacje używają uprawnień na Twoim urządzeniu.

Gdzie znajdę Panel prywatności na Androidzie?

Jak wspomniano powyżej, Panel prywatności został wprowadzony w systemie Android 12. Aby móc korzystać z tej funkcji, potrzebny jest telefon lub tablet z systemem Android 12 lub nowszym.

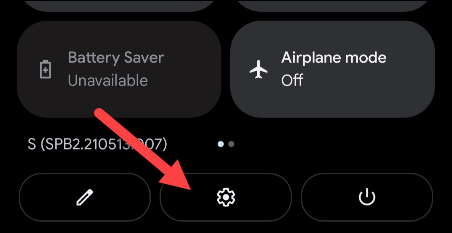

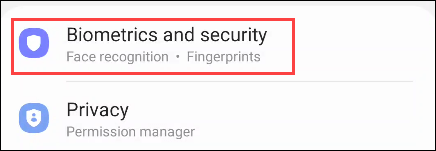

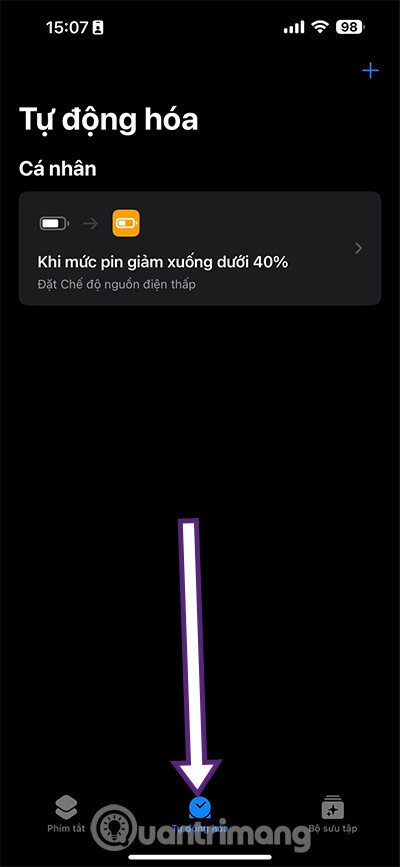

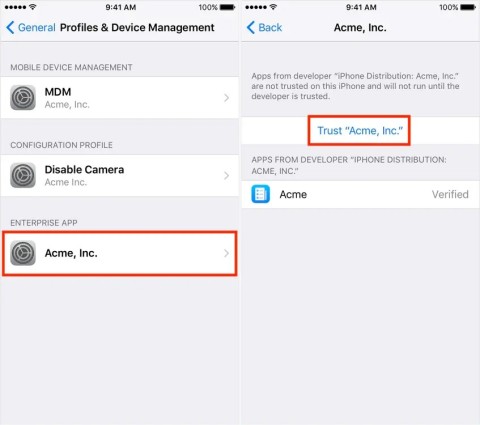

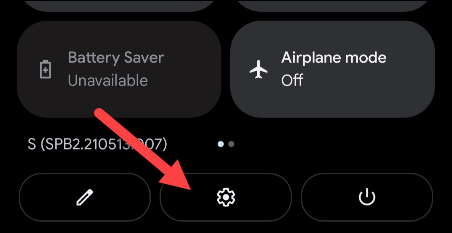

Najpierw przesuń palcem w dół od górnej krawędzi ekranu, aby wyświetlić menu szybkich ustawień, a następnie dotknij ikony koła zębatego.

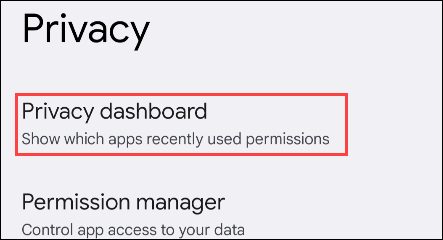

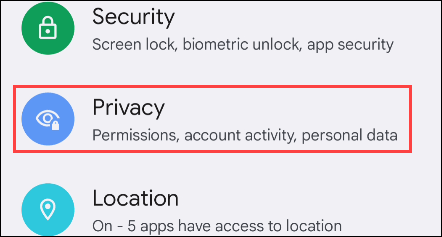

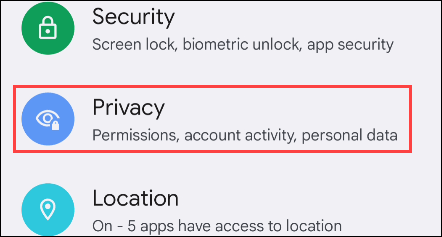

W menu Ustawienia przewiń w dół do sekcji „ Prywatność ”

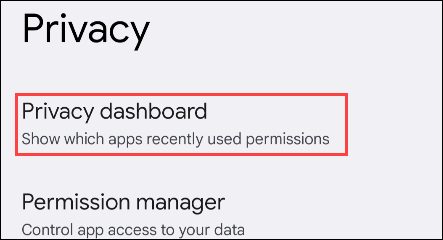

Znajdź „ Panel prywatności ” i kliknij na niego.