Jeśli obawiasz się, że ktoś niepowołany będzie korzystał z Twojego Chromebooka bez Twojej zgody, istnieje sposób obejścia tego problemu: wyłącz dostęp gościnny w systemie Chrome OS.

Po wyłączeniu tej funkcji z Chromebooka będą mogły korzystać tylko osoby zarejestrowane. Wdrożenie jest niezwykle proste.

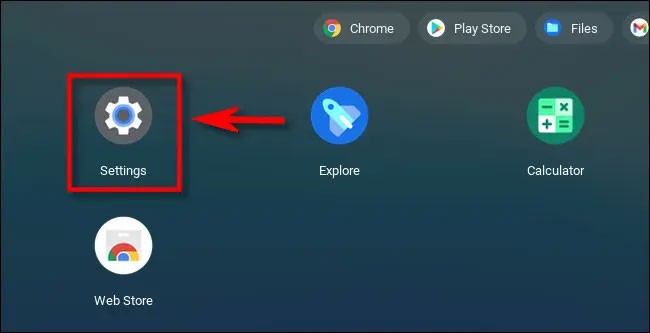

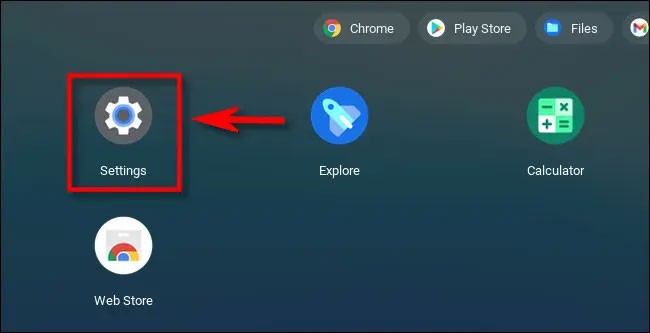

Najpierw otwórz program uruchamiający Chrome OS, klikając mały okrągły przycisk w lewym dolnym rogu ekranu. Następnie rozwiń interfejs okna Launchera, klikając przycisk strzałki w górę znajdujący się w górnej części.

Gdy okno Launchera zostanie w pełni rozwinięte, znajdź „ Ustawienia ” (ikona koła zębatego) i wybierz je. (Aby znaleźć tę ikonę, konieczne może być przewinięcie do drugiej strony okna programu uruchamiającego.)

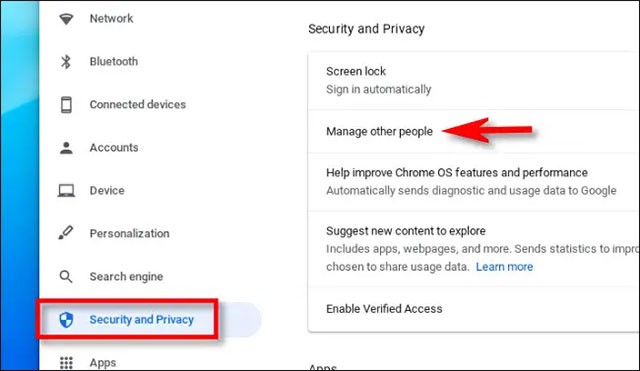

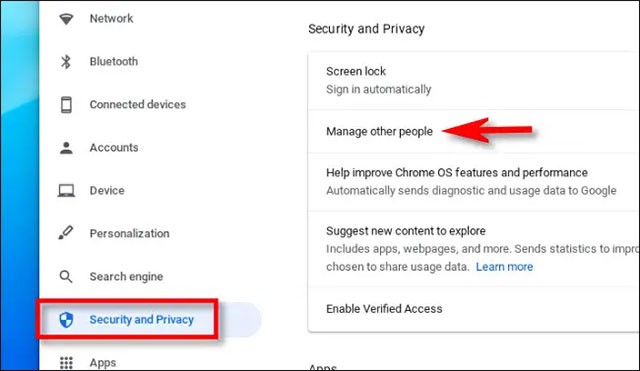

W otwartym oknie Ustawienia kliknij „ Bezpieczeństwo i prywatność ” w menu po prawej stronie ekranu, a następnie wybierz „ Zarządzaj innymi osobami ”.

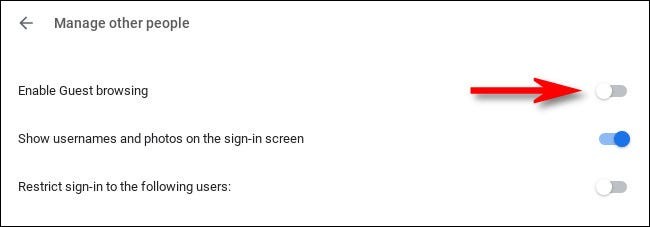

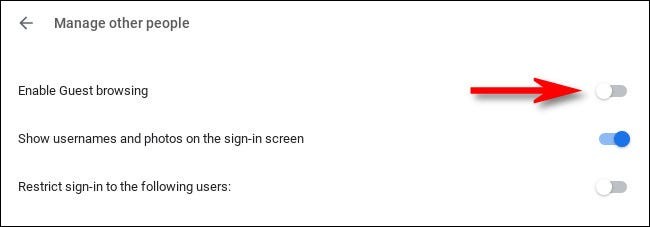

Teraz kliknij przełącznik obok opcji „ Włącz przeglądanie jako gość ”, aby wyłączyć tę funkcję. Po wyłączeniu przełącznik zmieni kolor na szary i będzie skierowany w lewo.

Zamknij Ustawienia. Przy następnym wylogowaniu zauważysz, że opcja „Przeglądaj jako gość” zniknęła z ekranu logowania. Tylko zarejestrowane konta mogą używać tego urządzenia. Twój Chromebook jest teraz o wiele bezpieczniejszy.