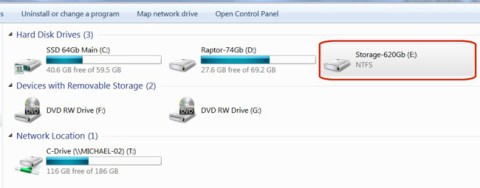

Jak odzyskać dostęp do dysku twardego, naprawić błąd uniemożliwiający otwarcie dysku twardego

W tym artykule pokażemy Ci, jak odzyskać dostęp do dysku twardego w przypadku awarii. Sprawdźmy!

Zrozumienie technik łamania haseł używanych przez hakerów do otwierania kont internetowych to świetny sposób, aby upewnić się, że nigdy ci się to nie przydarzy.

Z pewnością zawsze będziesz musiał zmienić swoje hasło, a czasami bardziej pilnie niż myślisz, ale zapobieganie kradzieży to świetny sposób na utrzymanie bezpieczeństwa konta. Zawsze możesz wejść na stronę www.haveibeenpwned.com, aby sprawdzić, czy jesteś zagrożony, ale samo myślenie, że twoje hasło jest wystarczająco bezpieczne, aby nie zostać zhakowanym, jest złym nastawieniem.

Aby pomóc Ci zrozumieć, w jaki sposób hakerzy uzyskują Twoje hasła — bezpieczne lub inne — przygotowaliśmy listę dziesięciu najpopularniejszych technik łamania haseł stosowanych przez hakerów. Niektóre z poniższych metod są z pewnością przestarzałe, ale to nie znaczy, że nie są nadal używane. Przeczytaj uważnie i dowiedz się, przed czym należy przeciwdziałać.

Dziesięć najlepszych technik łamania haseł używanych przez hakerów

1. Wyłudzanie informacji

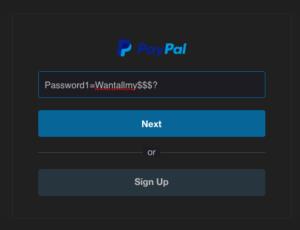

Istnieje prosty sposób na włamanie, poproś użytkownika o jego hasło. Wiadomość phishingowa prowadzi niczego niepodejrzewającego czytelnika do sfałszowanej strony logowania powiązanej z usługą, do której haker chce uzyskać dostęp, zwykle poprzez prośbę o naprawienie strasznego problemu z bezpieczeństwem. Ta strona następnie przegląda hasło, a haker może go użyć do własnych celów.

Po co zawracać sobie głowę łamaniem hasła, skoro użytkownik i tak chętnie Ci je poda?

2. Inżynieria społeczna

Socjotechnika przenosi całą koncepcję „zapytaj użytkownika” poza skrzynkę odbiorczą, do której phishing ma tendencję do trzymania się prawdziwego świata.

Socjotechnik lubi dzwonić do biura podając się za technika bezpieczeństwa IT i po prostu poprosić o hasło dostępu do sieci. Zdziwiłbyś się, jak często to działa. Niektórzy mają nawet niezbędne gonady, aby założyć garnitur i plakietkę z nazwiskiem, zanim wejdą do firmy, aby zadać to samo pytanie recepcjonistce twarzą w twarz.

Raz po raz wykazano, że wiele firm albo nie ma odpowiednich zabezpieczeń, albo ludzie są zbyt przyjaźni i ufni, kiedy nie powinni, na przykład dając ludziom dostęp do wrażliwych miejsc z powodu jednolitej lub szlochalnej historii.

3. Złośliwe oprogramowanie

Złośliwe oprogramowanie występuje w wielu formach, takich jak keylogger, znany również jako skrobak ekranu, który rejestruje wszystko, co wpisujesz lub robi zrzuty ekranu podczas procesu logowania, a następnie przesyła kopię tego pliku do centrum hakerów.

Niektóre złośliwe oprogramowanie będzie szukać pliku haseł klienta przeglądarki internetowej i kopiować go, który, o ile nie zostanie odpowiednio zaszyfrowany, będzie zawierał łatwo dostępne zapisane hasła z historii przeglądania użytkownika.

4. Atak słownikowy

Atak słownikowy wykorzystuje prosty plik zawierający słowa, które można znaleźć w słowniku, stąd jego dość prosta nazwa. Innymi słowy, ten atak wykorzystuje dokładnie takie słowa, jakich wiele osób używa jako hasła.

Sprytne zgrupowanie słów, takich jak „pozwól mi” lub „superadministratorguy”, nie zapobiegnie złamaniu hasła w ten sposób – cóż, nie dłużej niż przez kilka dodatkowych sekund.

5. Atak Tęczowego Stołu

Tęczowe stoły nie są tak kolorowe, jak sugeruje ich nazwa, ale dla hakera twoje hasło może znajdować się na końcu. W najprostszy możliwy sposób możesz sprowadzić tęczową tabelę do listy wstępnie obliczonych skrótów – wartości liczbowej używanej podczas szyfrowania hasła. Ta tabela zawiera skróty wszystkich możliwych kombinacji haseł dla dowolnego algorytmu haszującego. Tęczowe stoły są atrakcyjne, ponieważ skracają czas potrzebny na złamanie hasła do zwykłego wyszukiwania czegoś na liście.

Jednak tęczowe stoły to ogromne, nieporęczne rzeczy. Wymagają one poważnej mocy obliczeniowej, a tabela staje się bezużyteczna, jeśli hasz, który próbuje znaleźć, został „posolony” przez dodanie losowych znaków do hasła przed haszowaniem algorytmu.

Mówi się o istnieniu solonych tęczowych stołów, ale byłyby one tak duże, że byłyby trudne w użyciu w praktyce. Prawdopodobnie działałyby tylko z predefiniowanym zestawem „losowych znaków” i ciągami haseł poniżej 12 znaków, ponieważ w przeciwnym razie rozmiar tabeli byłby zaporowy nawet dla hakerów na poziomie stanu.

6. Pająk

Sprytni hakerzy zdali sobie sprawę, że wiele firmowych haseł składa się ze słów związanych z samą firmą. Studiowanie literatury korporacyjnej, materiałów sprzedażowych na stronach internetowych, a nawet stron internetowych konkurentów i wymienionych klientów może dostarczyć amunicji do zbudowania niestandardowej listy słów do wykorzystania w ataku siłowym.

Naprawdę doświadczeni hakerzy zautomatyzowali ten proces i pozwolili aplikacji typu spider, podobnej do robotów indeksujących stosowanych przez wiodące wyszukiwarki, zidentyfikować słowa kluczowe, a następnie zebrać i zestawić dla nich listy.

7. Kraking offline

Łatwo sobie wyobrazić, że hasła są bezpieczne, gdy chronione przez nie systemy blokują użytkowników po trzech lub czterech błędnych próbach, blokując automatyczne aplikacje do zgadywania. Cóż, byłoby to prawdą, gdyby nie fakt, że większość hakowania haseł odbywa się w trybie offline, przy użyciu zestawu skrótów w pliku haseł, który został „uzyskany” z zainfekowanego systemu.

Często cel, o którym mowa, został naruszony poprzez włamanie do strony trzeciej, która następnie zapewnia dostęp do serwerów systemowych i tych wszystkich ważnych plików skrótów haseł użytkowników. Narzędzie do łamania haseł może wtedy zająć tyle czasu, ile potrzeba, aby spróbować złamać kod bez ostrzegania systemu docelowego lub indywidualnego użytkownika.

8. Brutalny atak

Podobnie jak w przypadku ataku słownikowego, atak siłowy ma dodatkową premię dla hakera. Zamiast po prostu używać słów, atak brutalnej siły pozwala im wykrywać słowa spoza słownika, analizując wszystkie możliwe kombinacje alfanumeryczne od aaa1 do zzz10.

To nie jest szybkie, pod warunkiem, że twoje hasło ma więcej niż kilka znaków, ale w końcu odkryje twoje hasło. Ataki siłowe można skrócić, dodając dodatkową moc obliczeniową, zarówno pod względem mocy obliczeniowej – w tym wykorzystania mocy procesora graficznego karty graficznej – jak i liczby maszyn, na przykład przy użyciu rozproszonych modeli obliczeniowych, takich jak koparki bitcoinów online.

9. Surfowanie na ramieniu

Inna forma inżynierii społecznej, surfowanie po ramieniu, tak jak sugeruje, polega na zaglądaniu komuś przez ramię, gdy wprowadza dane uwierzytelniające, hasła itp. Chociaż koncepcja ta jest bardzo mało zaawansowana technologicznie, zdziwiłbyś się, ile haseł i poufnych informacji jest kradziony w ten sposób, więc bądź świadomy swojego otoczenia podczas uzyskiwania dostępu do kont bankowych itp. w drodze.

Najbardziej pewni siebie hakerzy przyjmą postać kuriera, technika serwisu klimatyzacji lub kogokolwiek innego, co zapewni im dostęp do budynku biurowego. Po wejściu „mundur” personelu obsługi zapewnia rodzaj bezpłatnej przepustki, dzięki której można bez przeszkód wędrować i zanotować hasła wprowadzane przez prawdziwych członków personelu. Daje to również doskonałą okazję do przyjrzenia się wszystkim kartkom samoprzylepnym przyklejonym z przodu ekranów LCD z nabazgranymi na nich danymi logowania.

10. Zgadnij

Najlepszym przyjacielem łamaczy haseł jest oczywiście przewidywalność użytkownika. O ile prawdziwie losowe hasło nie zostało utworzone za pomocą oprogramowania przeznaczonego do tego zadania, jest mało prawdopodobne, aby wygenerowane przez użytkownika „losowe” hasło było czymś w tym rodzaju.

Zamiast tego, dzięki emocjonalnemu przywiązaniu naszych mózgów do rzeczy, które lubimy, są szanse, że te losowe hasła są oparte na naszych zainteresowaniach, hobby, zwierzętach domowych, rodzinie i tak dalej. W rzeczywistości hasła są zwykle oparte na wszystkich rzeczach, o których lubimy rozmawiać w sieciach społecznościowych, a nawet umieszczać je w naszych profilach. Osoby łamiące hasła z dużym prawdopodobieństwem przyjrzą się tym informacjom i dokonają kilku – często poprawnych – przemyślanych przypuszczeń podczas próby złamania hasła na poziomie konsumenckim bez uciekania się do ataków słownikowych lub siłowych.

Inne ataki, na które należy uważać

Jeśli hakerom czegoś brakuje, to na pewno nie kreatywności. Wykorzystując różnorodne techniki i dostosowując się do ciągle zmieniających się protokołów bezpieczeństwa, ci intruzi nadal odnoszą sukcesy.

Na przykład każdy w mediach społecznościowych prawdopodobnie widział zabawne quizy i szablony z prośbą o rozmowę o swoim pierwszym samochodzie, ulubionym jedzeniu, piosence numer jeden na 14. urodziny. Chociaż te gry wydają się nieszkodliwe i z pewnością fajnie się je publikuje, w rzeczywistości są otwartym szablonem pytań bezpieczeństwa i odpowiedzi na weryfikację dostępu do konta.

Zakładając konto, być może spróbuj użyć odpowiedzi, które tak naprawdę Cię nie dotyczą, ale które możesz łatwo zapamiętać. "Jaki był Twój pierwszy samochód?" Zamiast odpowiadać zgodnie z prawdą, zamiast tego wstaw swój wymarzony samochód. W przeciwnym razie po prostu nie publikuj żadnych odpowiedzi dotyczących bezpieczeństwa w Internecie.

Innym sposobem uzyskania dostępu jest po prostu zresetowanie hasła. Najlepszą linią obrony przed resetowaniem hasła przez intruza jest używanie często sprawdzanego adresu e-mail i aktualizowanie informacji kontaktowych. Jeśli to możliwe, zawsze włączaj uwierzytelnianie dwuskładnikowe. Nawet jeśli haker pozna Twoje hasło, nie będzie mógł uzyskać dostępu do konta bez unikalnego kodu weryfikacyjnego.

Najlepsze praktyki ochrony przed hakerami

Często Zadawane Pytania

Dlaczego potrzebuję innego hasła do każdej witryny?

Prawdopodobnie wiesz, że nie powinieneś podawać swoich haseł i nie powinieneś pobierać żadnych treści, których nie znasz, ale co z kontami, na które logujesz się każdego dnia? Załóżmy, że używasz tego samego hasła do swojego konta bankowego, którego używasz do dowolnego konta, takiego jak Grammarly. Jeśli Grammarly zostanie zhakowane, użytkownik będzie miał również Twoje hasło do konta bankowego (i prawdopodobnie Twój adres e-mail, co jeszcze bardziej ułatwi dostęp do wszystkich Twoich zasobów finansowych).

Co mogę zrobić, aby chronić swoje konta?

Używanie 2FA na kontach, które oferują tę funkcję, używanie unikalnych haseł do każdego konta oraz używanie kombinacji liter i symboli to najlepsza linia obrony przed hakerami. Jak wspomniano wcześniej, istnieje wiele różnych sposobów, dzięki którym hakerzy uzyskują dostęp do Twoich kont, więc inne rzeczy, które musisz regularnie robić, to aktualizowanie oprogramowania i aplikacji (w przypadku poprawek zabezpieczeń) oraz unikanie pobierania, z którym nie jesteś zaznajomiony.

Jaki jest najbezpieczniejszy sposób przechowywania haseł?

Nadążanie za kilkoma wyjątkowo dziwnymi hasłami może być niezwykle trudne. Chociaż o wiele lepiej jest przejść przez proces resetowania hasła niż narażać swoje konta na szwank, jest to czasochłonne. Aby zabezpieczyć swoje hasła, możesz skorzystać z usługi, takiej jak Last Pass lub KeePass, aby zapisać wszystkie hasła do konta.

Możesz także użyć unikalnego algorytmu do przechowywania haseł, jednocześnie ułatwiając ich zapamiętanie. Na przykład PayPal może mieć postać hwpp+c832. Zasadniczo to hasło to pierwsza litera każdej przerwy w adresie URL (https://www.paypal.com) z ostatnią cyfrą w roku urodzenia wszystkich osób w Twoim domu (tylko jako przykład). Gdy zalogujesz się na swoje konto, wyświetl adres URL, pod którym znajdziesz kilka pierwszych liter tego hasła.

Dodaj symbole, aby hasło było jeszcze trudniejsze do zhakowania, ale uporządkuj je tak, aby były łatwiejsze do zapamiętania. Na przykład symbol „+” może dotyczyć dowolnych kont związanych z rozrywką, podczas gdy znak „!” może być używany do rachunków finansowych.

Praktykowanie bezpieczeństwa w Internecie

W dobie globalizacji, kiedy komunikacja na całym świecie może odbywać się pozornie w jednej chwili, ważne jest, aby pamiętać, że nie każdy ma dobre intencje. Chroń się online, aktywnie zarządzając i aktualizując swoje hasła oraz informując o wycieku informacji w mediach społecznościowych. Udostępnianie jest troskliwe, ale nie dane osobowe, aby stać się łatwym celem dla cyberprzestępców.

W tym artykule pokażemy Ci, jak odzyskać dostęp do dysku twardego w przypadku awarii. Sprawdźmy!

Na pierwszy rzut oka AirPodsy wyglądają jak każde inne prawdziwie bezprzewodowe słuchawki douszne. Ale wszystko się zmieniło, gdy odkryto kilka mało znanych funkcji.

Firma Apple wprowadziła system iOS 26 — dużą aktualizację z zupełnie nową obudową ze szkła matowego, inteligentniejszym interfejsem i udoskonaleniami znanych aplikacji.

Studenci potrzebują konkretnego typu laptopa do nauki. Powinien być nie tylko wystarczająco wydajny, aby dobrze sprawdzać się na wybranym kierunku, ale także kompaktowy i lekki, aby można go było nosić przy sobie przez cały dzień.

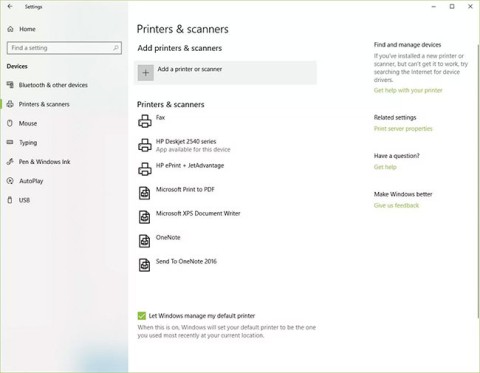

Dodanie drukarki do systemu Windows 10 jest proste, choć proces ten w przypadku urządzeń przewodowych będzie się różnić od procesu w przypadku urządzeń bezprzewodowych.

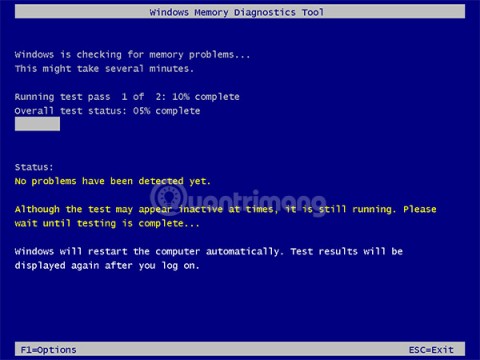

Jak wiadomo, pamięć RAM to bardzo ważny element sprzętowy komputera, który przetwarza dane i jest czynnikiem decydującym o szybkości laptopa lub komputera stacjonarnego. W poniższym artykule WebTech360 przedstawi Ci kilka sposobów sprawdzania błędów pamięci RAM za pomocą oprogramowania w systemie Windows.

Telewizory Smart TV naprawdę podbiły świat. Dzięki tak wielu świetnym funkcjom i możliwościom połączenia z Internetem technologia zmieniła sposób, w jaki oglądamy telewizję.

Lodówki to powszechnie stosowane urządzenia gospodarstwa domowego. Lodówki zazwyczaj mają dwie komory: komora chłodna jest pojemna i posiada światło, które włącza się automatycznie po każdym otwarciu lodówki, natomiast komora zamrażarki jest wąska i nie posiada światła.

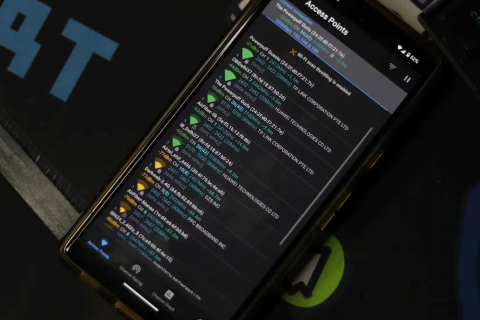

Na działanie sieci Wi-Fi wpływa wiele czynników poza routerami, przepustowością i zakłóceniami. Istnieje jednak kilka sprytnych sposobów na usprawnienie działania sieci.

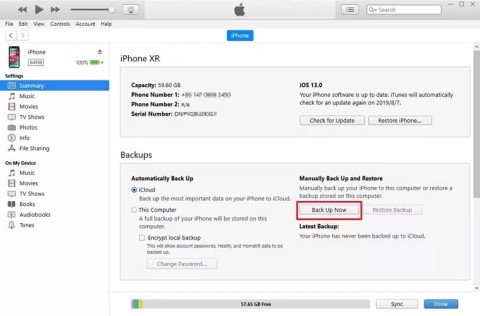

Jeśli chcesz powrócić do stabilnej wersji iOS 16 na swoim telefonie, poniżej znajdziesz podstawowy przewodnik, jak odinstalować iOS 17 i obniżyć wersję iOS 17 do 16.

Jogurt jest wspaniałym produktem spożywczym. Czy warto jeść jogurt codziennie? Jak zmieni się Twoje ciało, gdy będziesz jeść jogurt codziennie? Przekonajmy się razem!

W tym artykule omówiono najbardziej odżywcze rodzaje ryżu i dowiesz się, jak zmaksymalizować korzyści zdrowotne, jakie daje wybrany przez Ciebie rodzaj ryżu.

Ustalenie harmonogramu snu i rutyny związanej z kładzeniem się spać, zmiana budzika i dostosowanie diety to niektóre z działań, które mogą pomóc Ci lepiej spać i budzić się rano o odpowiedniej porze.

Proszę o wynajem! Landlord Sim to mobilna gra symulacyjna dostępna na systemy iOS i Android. Wcielisz się w rolę właściciela kompleksu apartamentowego i wynajmiesz mieszkania, a Twoim celem jest odnowienie wnętrz apartamentów i przygotowanie ich na przyjęcie najemców.

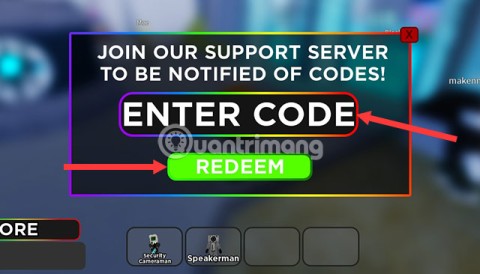

Zdobądź kod do gry Bathroom Tower Defense Roblox i wymień go na atrakcyjne nagrody. Pomogą ci ulepszyć lub odblokować wieże zadające większe obrażenia.