Jak włączyć IPv6 na routerze TP-Link Wi-Fi 6?

Jak znaleźć ustawienia IPv6 na moim routerze TP-Link Wi-Fi 6? Jak włączyć IPv6 na routerze TP-Link i zmienić wszystkie powiązane ustawienia.

Czy wiesz, że możesz sprawdzić, czy Twoje konto Microsoft zostało zhakowane przez kogoś innego? Jeśli podejrzewasz, że inna osoba używa Twojego Skype'a, usługi poczty e-mail programu Outlook, Twojego identyfikatora Xbox lub konta Microsoft, możesz znaleźć prawdziwą odpowiedź w ciągu kilku minut. Oto, co możesz zrobić, aby dowiedzieć się, czy zostałeś zhakowany, czy nie, i jak zapobiec zhakowaniu w przyszłości:

Zawartość

Co to jest konto Microsoft, Hotmail, Skype lub Xbox?

Firma Microsoft oferuje wiele produktów i usług, z których korzystają ludzie, za pośrednictwem wszelkiego rodzaju kont: usługi poczty e-mail, takie jak Hotmail lub Outlook, identyfikatory Skype, identyfikatory Xbox lub konta Microsoft, których używasz do logowania się do systemu Windows 10. Nawet jeśli możesz rozważyć wszystkie te konta inaczej , wszystkie są tym samym: kontem Microsoft. Twój adres Hotmail to konto Microsoft; Twoje konto Skype to konto Microsoft, Twój identyfikator Xbox to konto Microsoft i tak dalej. Aby dowiedzieć się więcej, przeczytaj ten artykuł: Proste pytania: Co to jest konto Microsoft (Outlook, Xbox, Skype)? .

Jak sprawdzić ostatnią aktywność na koncie Microsoft/Hotmail

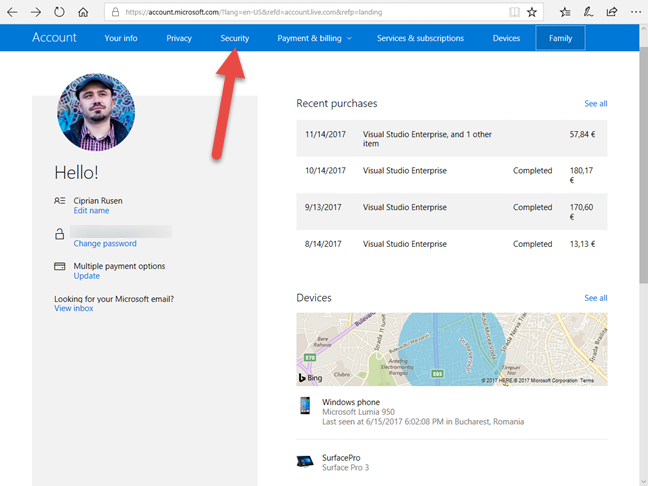

Otwórz przeglądarkę internetową i przejdź do https://account.microsoft.com . Tam zaloguj się za pomocą adresu e-mail i hasła do konta Microsoft. Jeśli masz włączoną weryfikację dwuetapową dla swojego konta, może być konieczne wprowadzenie kodu zabezpieczającego, który możesz otrzymać za pomocą aplikacji na smartfonie, wiadomości tekstowej lub e-mail na inny adres.

Po zalogowaniu zobaczysz pulpit nawigacyjny swojego konta Microsoft. Na pasku narzędzi u góry kliknij lub naciśnij Zabezpieczenia .

Microsoft, konto, ostatnia aktywność

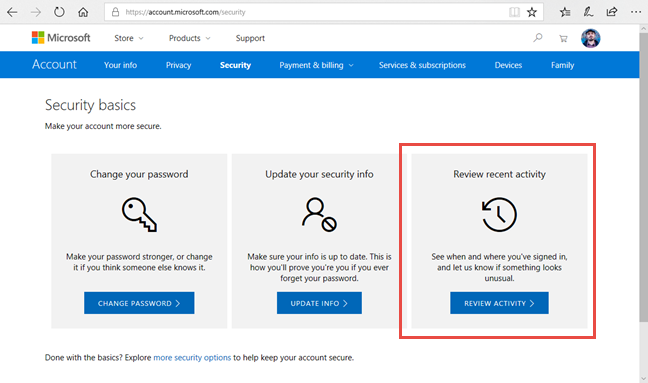

Teraz widzisz kilka opcji związanych z bezpieczeństwem. Po prawej stronie znajduje się kwadrat o nazwie „Sprawdź ostatnią aktywność”. Kliknij lub naciśnij przycisk „Sprawdź aktywność ” .

Microsoft, konto, ostatnia aktywność

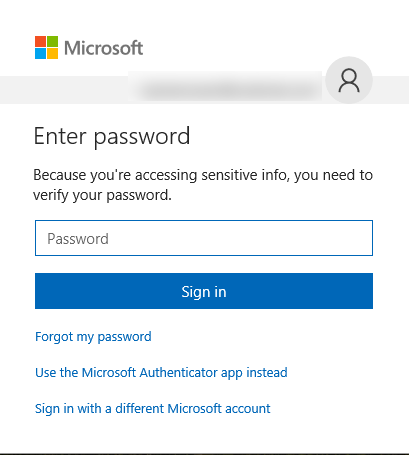

Na tym etapie możesz zostać poproszony o ponowne zweryfikowanie hasła, ponieważ próbujesz uzyskać dostęp do poufnych informacji. Jeśli tak, wpisz swoje hasło i naciśnij „Zaloguj się”.

Microsoft, konto, ostatnia aktywność

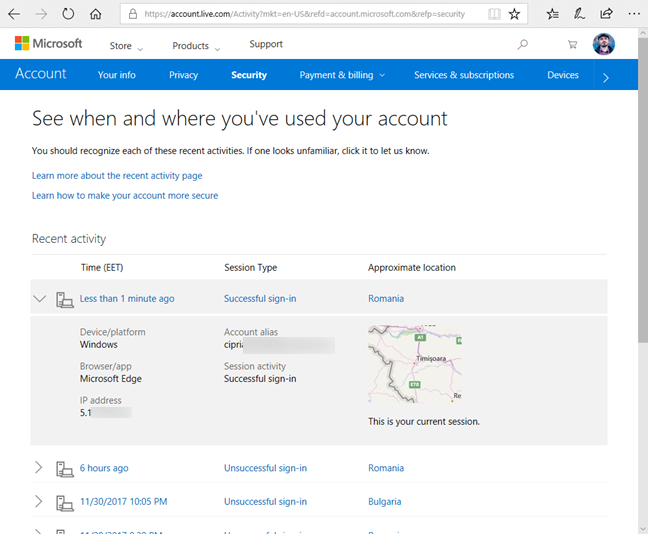

Teraz wyświetlany jest dziennik wszystkich ostatnich działań związanych z logowaniem, począwszy od bieżącej sesji.

Microsoft, konto, ostatnia aktywność

Przewiń listę działań i rozwiń każdą z nich. Przy każdym logowaniu widoczna jest data i godzina, jego status (pomyślne lub nieudane logowanie), urządzenie i platforma, z której próba została wykonana, użyta przeglądarka, adres IP i lokalizacja geograficzna skąd pochodzi próba logowania.

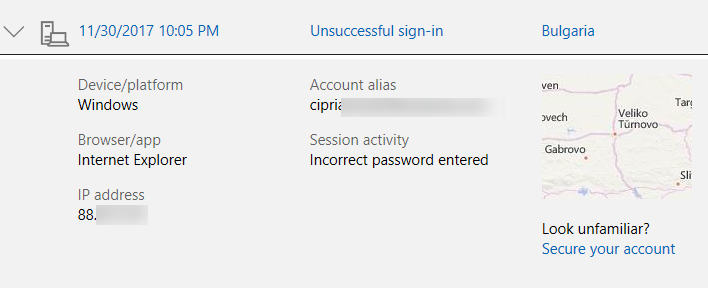

Na przykład dowiedziałem się, że ktoś z Bułgarii próbował uzyskać dostęp do mojego konta Microsoft i nie udało się.

Microsoft, konto, ostatnia aktywność

Po sprawdzeniu wszystkiego w ostatnim dzienniku aktywności wiesz, czy ktoś inny włamał się na Twoje konto.

Co zrobić, jeśli Twoje konto Microsoft zostało zhakowane

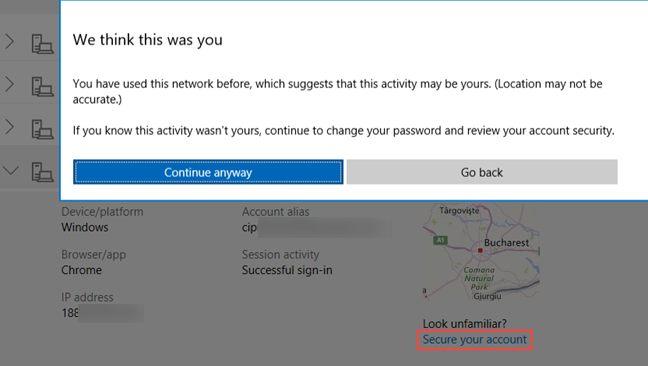

Jeśli logowanie jest podejrzane, kliknij lub naciśnij link „Zabezpiecz swoje konto”. Następnie postępuj zgodnie z instrukcjami podanymi przez firmę Microsoft, aby zmienić hasło i sprawdzić zabezpieczenia konta.

Microsoft, konto, ostatnia aktywność

Jeśli Twoje konto Microsoft zostało zhakowane, a osoba, która je zhakowała, zmieniła Twoje hasło, jesteś w okropnej sytuacji i tylko Microsoft może Ci pomóc. Przejdź do tej strony i postępuj zgodnie z udostępnionymi tam instrukcjami: Odzyskaj swoje konto Microsoft .

Jak zapobiec włamaniu?

Jeśli nie chcesz, aby Twoje konto zostało zhakowane, zalecamy zmianę hasła do konta Microsoft i użycie długiego, zawierającego różne znaki i trudnego do odgadnięcia. Należy również włączyć weryfikację dwuetapową i zatwierdzać prośby o logowanie za pomocą smartfona. W ten sposób za każdym razem, gdy ktoś inny uwierzytelni się przy użyciu Twojego zhakowanego hasła, możesz odmówić próby logowania bezpośrednio ze smartfona. Jeśli chcesz wiedzieć, jak to zrobić, przeczytaj te przewodniki:

Czy Twoje konto Microsoft zostało zhakowane?

Najprawdopodobniej przeczytałeś cały ten artykuł, ponieważ podejrzewasz, że ktoś inny włamał się na Twoje konto Microsoft lub wiesz, że ktoś to zrobił. Przed zamknięciem tego samouczka podziel się z nami zdobytymi informacjami: Czy Twoje konto Microsoft zostało naruszone? Jaka jest lokalizacja osoby, która to zrobiła? Czy odzyskałeś i zabezpieczyłeś swoje konto? Skomentuj poniżej i porozmawiajmy.

Jak znaleźć ustawienia IPv6 na moim routerze TP-Link Wi-Fi 6? Jak włączyć IPv6 na routerze TP-Link i zmienić wszystkie powiązane ustawienia.

Jak uruchomić dowolną aplikację jako administrator w systemie Windows 11. Jak używać CMD, PowerShell lub Windows Terminal do uruchamiania programu jako administrator.

Przewodnik po wszystkich metodach uruchamiania aplikacji Informacje o systemie (msinfo32.exe) w systemie Windows 10, 7 i 8. Poznaj skróty i polecenia uruchamiające msinfo32.

Internet Explorer 11 to ostatnia wersja tej przeglądarki Microsoft. Oto jak pobrać i zainstalować przeglądarkę Internet Explorer 11 w systemie Windows 7, Windows 8.1 i Windows 10.

Jak umieścić w pełnym ekranie Google Chrome i inne przeglądarki: Mozilla Firefox, Microsoft Edge i Opera. Jak wyjść z trybu pełnoekranowego.

Jak zmienić format zrzutu ekranu na smartfonach i tabletach z Androidem, z PNG na JPG lub z JPG na PNG. Zobacz jak to zrobić krok po kroku.

Jak włączyć wtyczkę Java Runtime we wszystkich głównych przeglądarkach internetowych dla systemu Windows: Google Chrome, Firefox, Opera, Internet Explorer i Microsoft Edge.

Dowiedz się, jak rozwiązać problem z aplikacjami Windows 10, które nie wyświetlają się w menu Start. Znajdź skuteczne rozwiązania dotyczące ikon pobierania i brakujących kafelków.

Jak przywrócić domyślne skróty i domyślne ikony systemu Windows. Przewodnik dotyczy zarówno systemu Windows 10, jak i Windows 11.

Jak otworzyć Podgląd zdarzeń z CMD, korzystając z eventvwr.msc, polecenia eventvwr oraz wielu innych metod i skrótów.

Co to jest rozszerzenie Microsoft Edge? Jak uzyskać rozszerzenia. Jak skonfigurować rozszerzenia Edge. Jak ukryć lub usunąć rozszerzenia w Edge.

Gdzie jest Kosz w Windows 10 i 11? Wszystkie sposoby jego otwarcia, w tym dostęp do ukrytego folderu $Recycle.Bin na dysku.

Jak otworzyć Panel sterowania w systemie Windows 10 i Windows 11. W pełni zaprezentowane polecenia i skróty do jego otwierania.

Jak zwiększyć lub zmniejszyć jasność w systemie Windows 10 za pomocą klawiatury, szybkich akcji systemu Windows 10s, aplikacji Ustawienia i więcej. Poznaj różne metody dostosowywania jasności ekranu.

Zobacz listę wszystkich kont użytkowników istniejących na komputerze z systemem Windows, w tym użytkowników ukrytych lub wyłączonych. Jak używać polecenia Net User.

Jeśli nie potrzebujesz już korzystać z Galaxy AI na swoim telefonie Samsung, możesz wyłączyć tę funkcję, wykonując bardzo prostą czynność. Oto instrukcje dotyczące wyłączania Galaxy AI na telefonach Samsung.

Jeśli nie potrzebujesz żadnej postaci AI na Instagramie, możesz ją szybko usunąć. Oto przewodnik po usuwaniu postaci AI z Instagrama.

Symbol delty w programie Excel, znany również jako symbol trójkąta, jest często używany w tabelach danych statystycznych do wyrażania rosnących lub malejących liczb albo dowolnych danych zależnie od życzenia użytkownika.

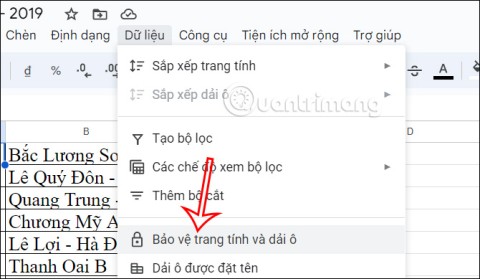

Oprócz udostępniania pliku Arkuszy Google zawierającego wszystkie wyświetlane arkusze, użytkownicy mogą zdecydować się na udostępnienie obszaru danych Arkuszy Google lub udostępnienie arkusza w Arkuszach Google.

Użytkownicy mogą także dostosować ustawienia tak, aby pamięć ChatGPT była wyłączana w dowolnym momencie, zarówno w wersji mobilnej, jak i komputerowej. Oto instrukcje dotyczące wyłączania pamięci ChatGPT.

Domyślnie usługa Windows Update automatycznie sprawdza dostępność aktualizacji. Możesz także zobaczyć, kiedy miała miejsce ostatnia aktualizacja. Poniżej znajdziesz instrukcje, jak sprawdzić, kiedy system Windows został ostatnio zaktualizowany.

Generalnie rzecz biorąc, operacja usunięcia karty eSIM na iPhonie jest dla nas równie prosta do wykonania. Oto instrukcje dotyczące usuwania karty eSIM z iPhone'a.

Użytkownicy iPhone'a oprócz zapisywania zdjęć Live Photos w formie filmów mogą bardzo łatwo przekonwertować zdjęcia Live Photos do formatu Boomerang.

Wiele aplikacji automatycznie włącza funkcję SharePlay podczas rozmów FaceTime, co może spowodować przypadkowe naciśnięcie niewłaściwego przycisku i zrujnowanie połączenia wideo.

Po włączeniu funkcji Kliknij, aby wykonać funkcja ta działa, rozpoznaje tekst lub obraz, w który kliknięto, i na tej podstawie podejmuje odpowiednie działania kontekstowe.

Włączenie podświetlenia klawiatury sprawi, że będzie ona świecić, co jest przydatne podczas pracy w warunkach słabego oświetlenia lub sprawi, że kącik gracza będzie wyglądał bardziej stylowo. Poniżej możesz wybrać jeden z czterech sposobów włączania podświetlenia klawiatury laptopa.

Istnieje wiele sposobów na przejście do trybu awaryjnego w systemie Windows 10, na wypadek gdybyś nie mógł wejść do systemu Windows i się do niego dostać. Aby przejść do trybu awaryjnego systemu Windows 10 podczas uruchamiania komputera, zapoznaj się z poniższym artykułem z serwisu WebTech360.

Grok AI rozszerzył swój generator zdjęć AI, aby umożliwić przekształcanie osobistych zdjęć w nowe style, np. tworzenie zdjęć w stylu Studio Ghibli ze słynnymi filmami animowanymi.

Użytkownicy usługi Google One AI Premium mogą skorzystać z miesięcznego bezpłatnego okresu próbnego, w trakcie którego mogą się zarejestrować i zapoznać z wieloma ulepszonymi funkcjami, takimi jak asystent Gemini Advanced.

Począwszy od systemu iOS 18.4 firma Apple umożliwia użytkownikom decydowanie, czy w przeglądarce Safari mają być wyświetlane ostatnie wyszukiwania.