Jak używać mocy w Fortnite

Współpraca „Fortnite” i „Gwiezdne Wojny” przyniosła graczom specjalne moce Mocy i zadania z „Gwiezdnych Wojen”. Moce pojawiły się w Rozdziale 4,

Obecnie hakerowi bardzo łatwo jest włamać się na niezabezpieczoną stronę internetową. Nawet pojedyncza luka w witrynie lub aplikacji ułatwia hakerowi zhakowanie go różnymi metodami. A atak DDoS jest jedną z powszechnie stosowanych metod do tego samego. Korzystając z ataku DDoS, każda niewielka strona internetowa może bardzo łatwo ulec awarii. Więc zrozummy to głębiej.

Zawartość

Zanim nauczysz się, jak przeprowadzić atak DDoS, musisz zrozumieć, czym jest atak DDoS.

DDoS oznacza „ D istributed D enial O f S erwis”. Atak DDoS to cyberatak, w którym sprawca próbuje uniemożliwić zamierzonym użytkownikom dostęp do strony internetowej, sieci lub maszyny poprzez tymczasowe zakłócenie usług hosta podłączonego do Internetu. Takie ataki są zwykle przeprowadzane poprzez uderzanie w docelowy zasób, taki jak serwery WWW, sieci, e-maile itp., ze zbyt dużą liczbą żądań w tym samym czasie. Z tego powodu serwer nie odpowiada na wszystkie żądania jednocześnie i prowadzi do jego awarii lub spowolnienia.

Każdy serwer ma predefiniowaną zdolność obsługi żądań na raz i może obsłużyć tylko taką liczbę żądań w tym czasie. W celu przeprowadzenia ataku DDoS na serwer, jednorazowo do serwera wysyłana jest duża liczba żądań. W związku z tym transmisja danych pomiędzy serwerem a użytkownikiem zostaje rozłączona. W rezultacie witryna zawiesza się lub tymczasowo przestaje działać, ponieważ traci przydzieloną przepustowość.

Atakowi DDoS można zapobiec poprzez:

Poniżej przedstawiono narzędzia powszechnie używane do przeprowadzania ataku DDoS.

1. Nemesy

Służy do generowania losowych pakietów. Działa na oknach. Ze względu na charakter programu, jeśli masz program antywirusowy, najprawdopodobniej zostanie on wykryty jako wirus.

2. Ziemia i LaTierra

To narzędzie służy do fałszowania adresów IP i otwierania połączeń TCP .

3. Pantera

To narzędzie może być użyte do zalania sieci ofiary wieloma pakietami UDP .

Jeśli chcesz wiedzieć, jak przeprowadzić atak DDoS i usunąć dowolną witrynę, czytaj dalej ten artykuł, ponieważ w tym artykule podano metodę krok po kroku, aby wykonać atak DDoS za pomocą wiersza polecenia (CMD).

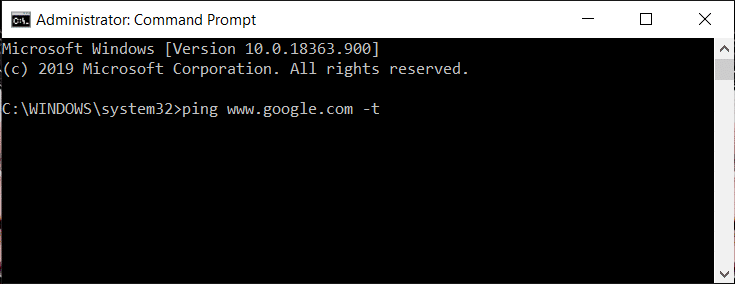

Aby przeprowadzić atak DDoS na stronę internetową za pomocą wiersza poleceń (CMD), wykonaj następujące kroki:

Uwaga : Aby wykonać ten atak, powinieneś mieć dobre połączenie internetowe z nieograniczoną przepustowością.

1. Wybierz witrynę, na której chcesz przeprowadzić atak DDoS.

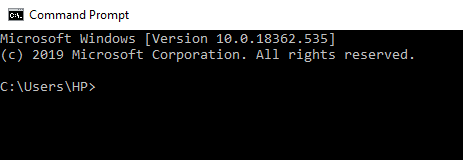

2. Znajdź adres IP tej witryny, wykonując następujące kroki.

b. Wpisz poniższe polecenie i naciśnij klawisz Enter.

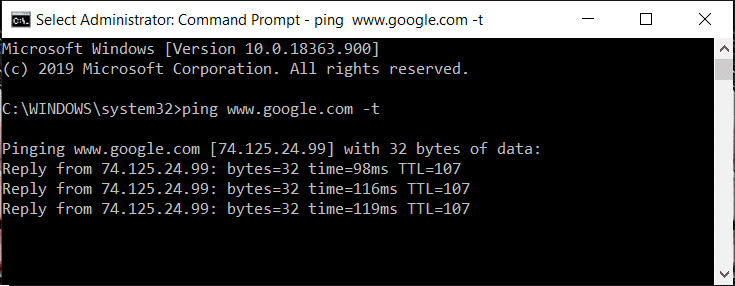

pinguj www.google.com – t

Uwaga: Zastąp www.google.com witryną, na której chcesz przeprowadzić atak DDoS.

C. W wyniku zobaczysz adres IP wybranej strony internetowej.

Uwaga : adres IP będzie wyglądał następująco: xxx.xxx.xxx.xxx

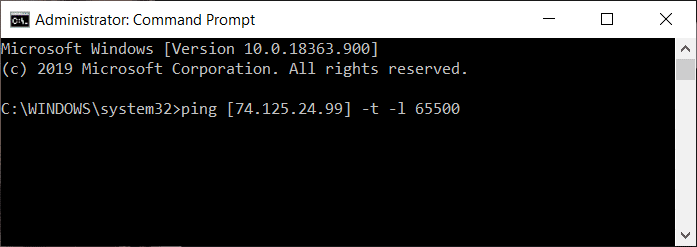

3. Po uzyskaniu adresu IP wpisz poniższe polecenie w wierszu poleceń.

ping [adres ip wybranej strony internetowej] –t –l 65500

Korzystając z powyższego polecenia, komputer ofiary zostanie pingowany nieskończonymi pakietami danych o wartości 65500.

W powyższym poleceniu:

4. Naciśnij przycisk Enter, aby uruchomić polecenie i upewnij się, że uruchamiasz polecenie przez wiele godzin.

Uwaga: Aby atak był skuteczniejszy, powinieneś przeprowadzić atak na stronę ofiary za pomocą pingów z więcej niż jednego komputera. Aby to zrobić, po prostu uruchom to samo powyższe polecenie na wielu komputerach jednocześnie.

5. Teraz odwiedź stronę po 2 lub 3 godzinach. Zauważysz, że strona jest chwilowo niedostępna lub serwer wyświetla tam niedostępną wiadomość.

Tak więc, uważnie wykonując każdy krok, będziesz w stanie przeprowadzić udany atak DDoS na stronę internetową, używając tylko wiersza polecenia, aby ją wyłączyć lub tymczasowo zawiesić.

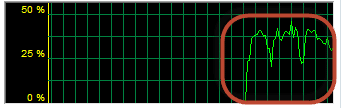

Możesz również zobaczyć efekt ataku DDoS na zaatakowaną stronę internetową za pomocą menedżera zadań i przeglądając aktywność sieciową.

Aby zobaczyć efekt ataku DDoS na atakowaną witrynę, wykonaj następujące kroki.

1. Otwórz menedżera zadań na komputerze.

2. Kliknij prawym przyciskiem myszy i wybierz Uruchom menedżera zadań .

3. Pod paskiem menu zauważysz sześć zakładek. Kliknij Sieć

4. Zobaczysz wyniki podobne do wyników pokazanych na poniższym rysunku.

Przeczytaj także: Jak zainstalować powłokę Linux Bash w systemie Windows 10

Wniosek jest taki, że jeśli atak DDoS na zaatakowaną witrynę zakończy się sukcesem , będziesz mógł zaobserwować wzmożoną aktywność sieciową, którą możesz łatwo zweryfikować z zakładki sieciowej menedżera zadań.

Współpraca „Fortnite” i „Gwiezdne Wojny” przyniosła graczom specjalne moce Mocy i zadania z „Gwiezdnych Wojen”. Moce pojawiły się w Rozdziale 4,

Platforma Twitch ma opcję ochrony przed wyświetlaniem na czacie szkodliwego, obraźliwego i wulgarnego języka. W przypadku młodszych użytkowników wskazane jest posiadanie

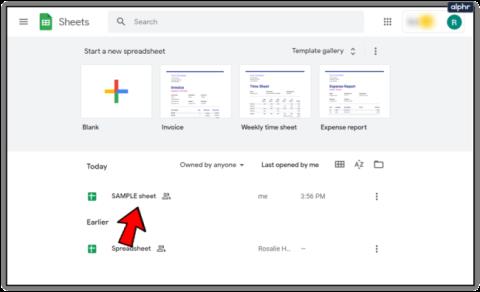

https://www.youtube.com/watch?v=Pt48wfYtkHE Dokumenty Google to doskonałe narzędzie do współpracy, ponieważ umożliwia wielu osobom edytowanie i pracę nad jednym

W programie Adobe Illustrator można wycinać kształty na kilka sposobów. Dzieje się tak dlatego, że wiele obiektów nie jest tworzonych w ten sam sposób. Niestety,

Czy kiedykolwiek otrzymałeś powiadomienie „Ten numer telefonu jest zablokowany” w Telegramie? Jeśli tak, być może zastanawiasz się, co to oznacza. Telegram ma ograniczenia

Snapchat to popularna platforma społecznościowa, która umożliwia użytkownikom publiczne publikowanie klipów wideo i bezpośrednie wysyłanie wiadomości do innych użytkowników. Jeśli ktoś nie odpowiada

Otrzymywanie wiadomości Przepraszamy, w tej chwili możesz wysyłać wiadomości tylko do wspólnych kontaktów. Błąd w Telegramie może być kłopotliwy podczas nawiązywania kontaktu z nowym kontaktem.

Jeśli chcesz utworzyć prezentację na telefony komórkowe, musisz zmienić układ w Prezentacjach Google na pionowy. Prezentacje Google są przeznaczone dla

Obsidian oferuje platformę do tworzenia i zarządzania połączeniami pomiędzy zasobami, notatkami i pomysłami. Tworzenie linków w Obsidianie pomaga odblokować nowe poziomy

Połączenie dwóch zupełnie różnych twarzy ze zdjęć to zawsze świetny sposób na dobrą zabawę. Połączenie dwóch oddzielnych obrazów w celu stworzenia zupełnie nowego wyglądu ma

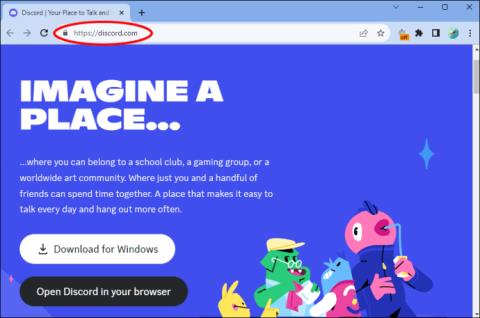

https://www.youtube.com/watch?v=ptR9NfE8FVw Kanały Discord sprawiają, że aplikacja Discord jest zabawna. Niezależnie od tego, czy jest to kanał tekstowy pełen memów

Zaktualizowano 19 października 2023 r. Czasami życie staje na drodze do realizacji naszych celów w mediach społecznościowych. Prawdopodobnie miewasz takie chwile, gdy piszesz na telefonie,

Chociaż możliwe jest wyłączenie połączeń w WhatsApp, tej opcji nie można łatwo znaleźć w aplikacji, chyba że wprowadzisz pewne modyfikacje. Wielu użytkowników decyduje się na to

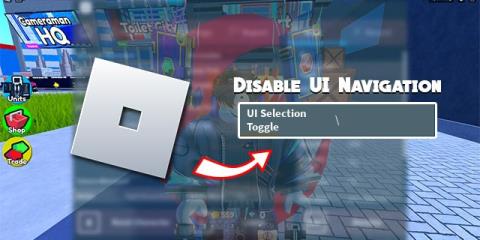

Największym problemem, z jakim spotykają się użytkownicy Robloxa, jest utknięcie w grze. Dzieje się tak z powodu nawigacji w interfejsie użytkownika, którą mogłeś przypadkowo włączyć

https://www.youtube.com/watch?v=srNFChLxl5c Wyróżnienia na Instagramie to świetny sposób na zbliżenie się do obserwujących. Możesz dzielić się swoimi wyjątkowymi chwilami

Jeśli używasz aplikacji do przesyłania wiadomości, aby pozostać w kontakcie z rodziną i przyjaciółmi, znasz już Facebook Messenger i WhatsApp. Obydwa są bezpłatne,

Utrata danych może być katastrofalna, zarówno pod względem finansowym, jak i produktywności. Według IBM średni koszt naruszenia bezpieczeństwa danych w 2023 r. wyniósł ponad 4 dolary

Czy wiesz, że na iPadzie możesz pracować jednocześnie nad wieloma aplikacjami? Na iPadzie możesz korzystać z wielu opcji wielozadaniowości, takich jak Split View. Podział

Skonfigurowanie uwierzytelniania dwuskładnikowego (2FA), znanego również jako uwierzytelnianie dwuetapowe, jest niezbędne, ponieważ zapewnia kolejną warstwę bezpieczeństwa. W nowoczesnym

Napisy to doskonały wybór, jeśli chcesz w ciszy oglądać swój ulubiony film lub program telewizyjny. Podobnie jak inne platformy do przesyłania strumieniowego, Paramount+ umożliwia szybkie przesyłanie strumieniowe