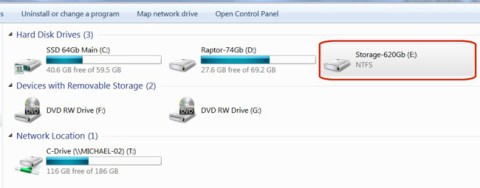

Jak odzyskać dostęp do dysku twardego, naprawić błąd uniemożliwiający otwarcie dysku twardego

W tym artykule pokażemy Ci, jak odzyskać dostęp do dysku twardego w przypadku awarii. Sprawdźmy!

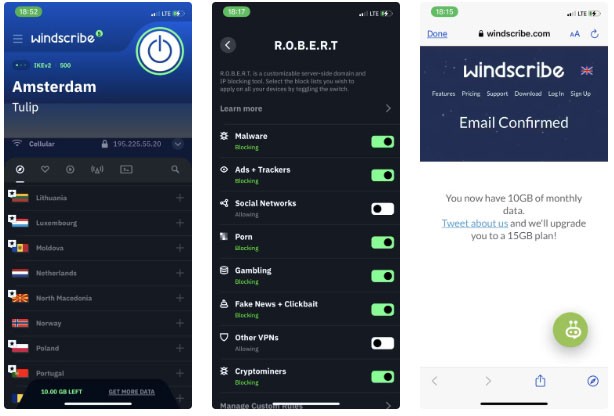

Nasze domy są pełne urządzeń, które ułatwiają nam życie i pozwalają nam pozostać w kontakcie z innymi, ale wiele z nich to zaskakująco łatwy cel dla cyberprzestępców. Jeśli nie zabezpieczysz ich prawidłowo, mogą one stanowić zagrożenie dla Twojej prywatności i bezpieczeństwa. Istnieje jednak kilka prostych kroków, które możesz podjąć, aby chronić swój dom.

1. Router Wi-Fi

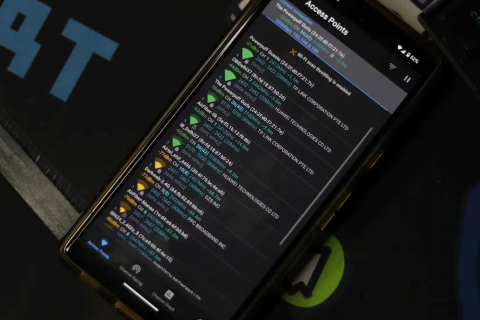

Jeśli w Twoim domu jest jakieś urządzenie, nad którym hakerzy najchętniej by się przejęli, to jest to router Wi-Fi. Ponieważ router łączy wszystkie Twoje urządzenia z Internetem . Zhakowany router może umożliwić hakerom dostęp do wszystkich urządzeń w sieci, od laptopów po inteligentne lodówki.

Dwiema najczęstszymi lukami w zabezpieczeniach routerów Wi-Fi są przestarzałe oprogramowanie i korzystanie z domyślnych danych logowania. Badanie przeprowadzone przez Ohio Society of Certified Public Accountants wykazało, że 89% respondentów nigdy nie aktualizowało oprogramowania routera, a 72% nigdy nie zmieniało hasła do sieci Wi-Fi.

Aby zapewnić bezpieczeństwo routera, dbaj o to, aby jego oprogramowanie sprzętowe było zawsze aktualne. Jeśli nie znasz tego procesu, zapoznaj się z poradnikiem Quantrimag.com na temat aktualizacji oprogramowania sprzętowego routera . Następnie zmień domyślne dane logowania na coś silnego i unikalnego. Użyj kombinacji wielkich i małych liter, cyfr i symboli.

Szyfrowanie jest również ważne. Jeśli Twój router je obsługuje, włącz szyfrowanie WPA3 (lub przynajmniej WPA2), aby zabezpieczyć swoją sieć przed nieautoryzowanym dostępem!

2. Kamery bezpieczeństwa i inteligentne dzwonki do drzwi

Kamery bezpieczeństwa i inteligentne dzwonki do drzwi mają za zadanie chronić Twój dom, ale jeśli nie są odpowiednio zabezpieczone, mogą przynieść odwrotny skutek. Podobnie jak w przypadku routerów Wi-Fi, przestarzałe oprogramowanie sprzętowe i domyślne hasła stanowią główne zagrożenia dla inteligentnych kamer i dzwonków do drzwi. Hakerzy wykorzystują te słabości, aby uzyskać dostęp do transmisji na żywo, wyłączać urządzenia, a nawet używać ich jako bram do całej sieci.

Aby zagwarantować sobie bezpieczeństwo, zacznij od zmiany domyślnego hasła i włącz uwierzytelnianie dwuskładnikowe (2FA), jeśli jest dostępne. Zadbaj o to, aby oprogramowanie sprzętowe Twojego aparatu było zawsze aktualne, ponieważ producenci regularnie udostępniają poprawki błędów w celu wyeliminowania niedawno odkrytych luk w zabezpieczeniach.

Wybieraj modele oferujące kompleksowe szyfrowanie strumieni wideo, co pomaga zapobiegać nieautoryzowanemu dostępowi, nawet jeśli dane zostaną przechwycone. Unikaj korzystania z publicznych sieci Wi-Fi do uzyskiwania dostępu do obrazu z kamery, ponieważ połączenia tego typu są często niezabezpieczone i podatne na ataki hakerskie.

3. Inteligentne głośniki i asystenci głosowi

Inteligentne głośniki i asystenci głosowi, jak Alexa, Asystent Google i Siri, są niesamowicie wygodne. Urządzenia te jednak stale podsłuchują i mogą stwarzać zagrożenie dla bezpieczeństwa.

W sierpniu 2024 r. firma NCC Group poinformowała o lukach w zabezpieczeniach inteligentnych głośników Sonos, które mogą umożliwić hakerom podsłuchiwanie użytkowników. To tylko jeden z wielu przypadków, w których inteligentne głośniki okazały się urządzeniami podatnymi na ataki.

4. Telewizor Smart TV

Telewizory Smart TV mogą być również bramą dla hakerów i osób śledzących dane. Wiele telewizorów Smart TV zbiera dane na temat Twoich przyzwyczajeń związanych z oglądaniem filmów. Jeśli zostaną zhakowane, mogą stać się bramą dla atakujących, którzy chcą włamać się do Twojej sieci domowej. Niektóre telewizory Smart TV mają wbudowane kamery i mikrofony, które, jeśli nie zostaną odpowiednio zabezpieczone, mogą zostać wykorzystane do szpiegowania.

Aby się zabezpieczyć, wyłącz na początek ACR i inne funkcje śledzące w ustawieniach telewizora. Każda marka ukrywa tę opcję w innym miejscu, ale szybkie wyszukanie numeru modelu powinno naprowadzić Cię na właściwy trop. Unikaj również instalowania niepotrzebnych aplikacji – każda aplikacja stanowi potencjalne zagrożenie dla bezpieczeństwa, zwłaszcza jeśli nie pochodzi od zaufanego programisty.

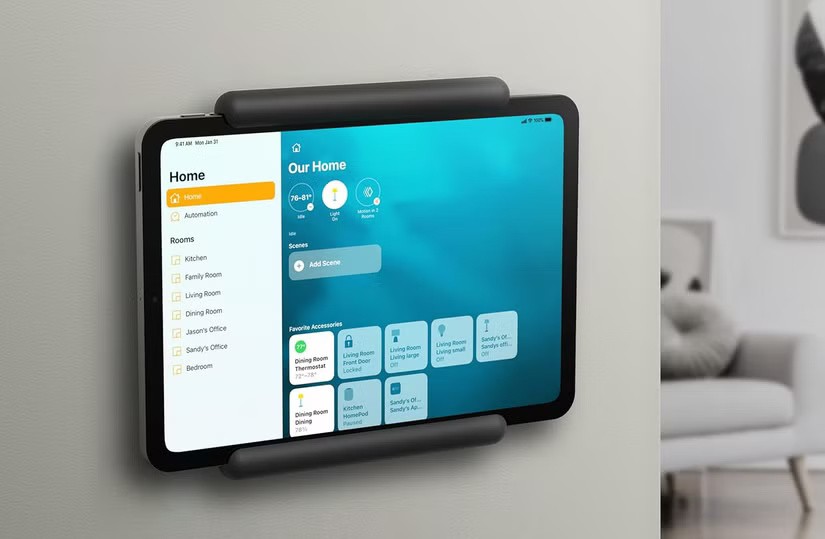

5. Centrum inteligentnego domu i system automatyzacji

Dzięki inteligentnym centralom domowym możesz sterować wszystkim, od oświetlenia po termostaty, za pomocą jednego polecenia. Ale ta wygoda sprawia, że są one również łatwym celem dla hakerów. Jeżeli hakerzy dostaną się do Twojego huba, będą mogli kontrolować wszystkie urządzenia podłączone do tego huba.

Największe zagrożenia wiążą się ze słabymi hasłami i niezałatanym oprogramowaniem. Wielu użytkowników konfiguruje swoje inteligentne centra domowe tylko raz i zapomina o nich, przez co stają się one podatne na ataki, które producenci załatali w nowszych aktualizacjach. Napastnicy mogą również wykorzystywać słabe metody uwierzytelniania za pomocą domyślnych danych logowania lub ataków siłowych .

6. Konsola do gier

Jeśli uważasz, że gry konsolowe to tylko gry i rozrywka, hakerzy zrobią wszystko, żeby udowodnić ci, że się mylisz. Od zapisanych informacji o płatnościach, przez funkcje głosowe, po aparat fotograficzny — urządzenia te przechowują więcej danych osobowych, niż większość ludzi zdaje sobie sprawę.

Kaspersky Lab informuje, że w pierwszej połowie 2022 r. liczba ataków złośliwego oprogramowania na gry wzrosła o 13% w porównaniu z analogicznym okresem w 2021 r. Hakerzy wykorzystują skradzione dane uwierzytelniające z innych stron internetowych, aby włamać się na konta graczy, zwłaszcza jeśli użytkownik ponownie użył tych samych haseł. Gdy już uzyskają do nich dostęp, mogą dokonać nieautoryzowanych zakupów, sprzedać Twoje konto online lub całkowicie zablokować Ci dostęp.

Kolejną kwestią jest prywatność. Konsole do gier zbierają dane na temat wszystkiego, od Twoich przyzwyczajeń związanych z grami po historię rozmów głosowych. Choć może to poprawić komfort użytkowania, oznacza to również, że więcej danych osobowych jest narażonych na ujawnienie.

Twój dom jest bardziej połączony niż kiedykolwiek, ale wygoda ta niesie ze sobą pewne ryzyko. Cyberprzestępcy ciągle szukają słabych punktów, a te urządzenia często stanowią najłatwiejszy cel. Dobra wiadomość jest taka, że wskazówki, których się właśnie nauczyłeś, bardzo pomogą Ci zadbać o bezpieczeństwo.

W tym artykule pokażemy Ci, jak odzyskać dostęp do dysku twardego w przypadku awarii. Sprawdźmy!

Na pierwszy rzut oka AirPodsy wyglądają jak każde inne prawdziwie bezprzewodowe słuchawki douszne. Ale wszystko się zmieniło, gdy odkryto kilka mało znanych funkcji.

Firma Apple wprowadziła system iOS 26 — dużą aktualizację z zupełnie nową obudową ze szkła matowego, inteligentniejszym interfejsem i udoskonaleniami znanych aplikacji.

Studenci potrzebują konkretnego typu laptopa do nauki. Powinien być nie tylko wystarczająco wydajny, aby dobrze sprawdzać się na wybranym kierunku, ale także kompaktowy i lekki, aby można go było nosić przy sobie przez cały dzień.

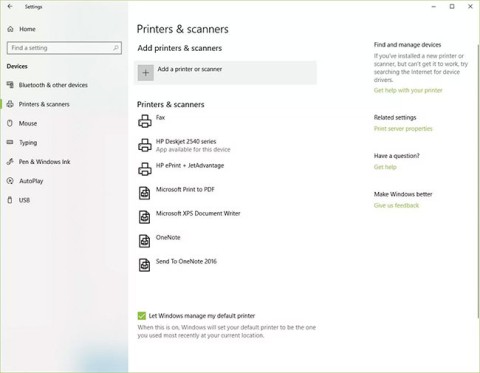

Dodanie drukarki do systemu Windows 10 jest proste, choć proces ten w przypadku urządzeń przewodowych będzie się różnić od procesu w przypadku urządzeń bezprzewodowych.

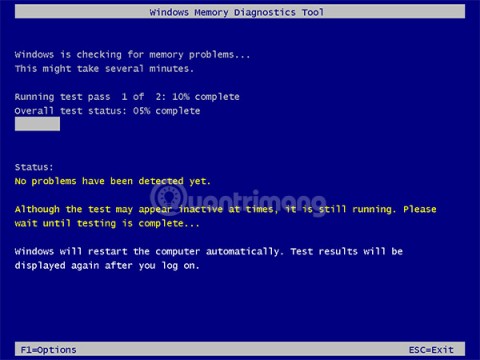

Jak wiadomo, pamięć RAM to bardzo ważny element sprzętowy komputera, który przetwarza dane i jest czynnikiem decydującym o szybkości laptopa lub komputera stacjonarnego. W poniższym artykule WebTech360 przedstawi Ci kilka sposobów sprawdzania błędów pamięci RAM za pomocą oprogramowania w systemie Windows.

Telewizory Smart TV naprawdę podbiły świat. Dzięki tak wielu świetnym funkcjom i możliwościom połączenia z Internetem technologia zmieniła sposób, w jaki oglądamy telewizję.

Lodówki to powszechnie stosowane urządzenia gospodarstwa domowego. Lodówki zazwyczaj mają dwie komory: komora chłodna jest pojemna i posiada światło, które włącza się automatycznie po każdym otwarciu lodówki, natomiast komora zamrażarki jest wąska i nie posiada światła.

Na działanie sieci Wi-Fi wpływa wiele czynników poza routerami, przepustowością i zakłóceniami. Istnieje jednak kilka sprytnych sposobów na usprawnienie działania sieci.

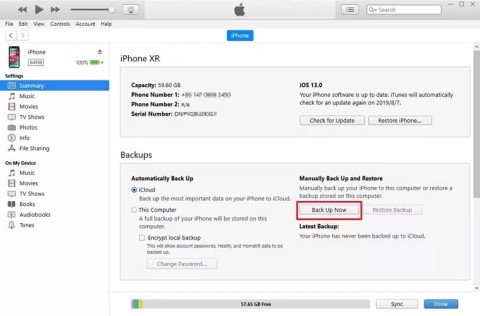

Jeśli chcesz powrócić do stabilnej wersji iOS 16 na swoim telefonie, poniżej znajdziesz podstawowy przewodnik, jak odinstalować iOS 17 i obniżyć wersję iOS 17 do 16.

Jogurt jest wspaniałym produktem spożywczym. Czy warto jeść jogurt codziennie? Jak zmieni się Twoje ciało, gdy będziesz jeść jogurt codziennie? Przekonajmy się razem!

W tym artykule omówiono najbardziej odżywcze rodzaje ryżu i dowiesz się, jak zmaksymalizować korzyści zdrowotne, jakie daje wybrany przez Ciebie rodzaj ryżu.

Ustalenie harmonogramu snu i rutyny związanej z kładzeniem się spać, zmiana budzika i dostosowanie diety to niektóre z działań, które mogą pomóc Ci lepiej spać i budzić się rano o odpowiedniej porze.

Proszę o wynajem! Landlord Sim to mobilna gra symulacyjna dostępna na systemy iOS i Android. Wcielisz się w rolę właściciela kompleksu apartamentowego i wynajmiesz mieszkania, a Twoim celem jest odnowienie wnętrz apartamentów i przygotowanie ich na przyjęcie najemców.

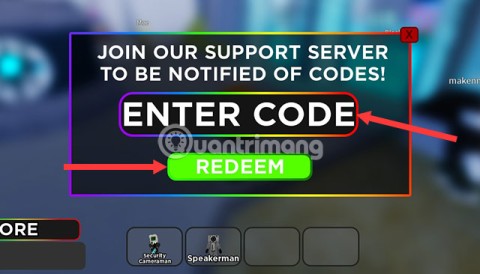

Zdobądź kod do gry Bathroom Tower Defense Roblox i wymień go na atrakcyjne nagrody. Pomogą ci ulepszyć lub odblokować wieże zadające większe obrażenia.