Analiza ataku (część 3)

W części 2 tej serii zebraliśmy wszystkie niezbędne informacje potrzebne do przeprowadzenia ataku na sieć ofiary.

Don Parker

Serial ten będzie bazował na luce w zabezpieczeniach sieci. W artykule zostanie przedstawiony prawdziwy atak, począwszy od rozpoznania, przez enumerację, wykorzystanie usług sieciowych, aż po strategie wykorzystania powiadomień.

Wszystkie te kroki zostaną zaobserwowane na poziomie pakietów danych, a następnie szczegółowo wyjaśnione. Możliwość obserwacji i zrozumienia ataku na poziomie pakietów jest niezwykle ważna zarówno dla administratorów systemów, jak i personelu odpowiedzialnego za bezpieczeństwo sieci. Dane wyjściowe zapór sieciowych, systemów wykrywania włamań (IDS) i innych urządzeń zabezpieczających zawsze będą wykorzystywane do śledzenia rzeczywistego ruchu sieciowego. Jeśli nie rozumiesz tego, co widzisz na poziomie pakietów, cała technologia zabezpieczeń sieciowych, którą posiadasz, jest bezużyteczna.

Narzędzia wykorzystywane do symulacji cyberataku to:

Oko IPE

Klient TFTP

Rootkit FU

Krok konfiguracji

Obecnie w Internecie wykonuje się mnóstwo operacji skanowania, nie wspominając o działaniach robaków i innych form złośliwego oprogramowania, np. wirusów. Wszystkie z nich będą jedynie nieszkodliwym szumem dla dobrze chronionych sieci komputerowych. Powinniśmy przyjrzeć się osobie, która celowo atakuje sieć komputerową. W tym artykule założymy, że atakujący już zaatakował swoją ofiarę i przeprowadził wcześniejsze badania, np. ustalił adres IP ofiary i adresy sieciowe. Napastnik mógł również próbować wykorzystać informacje, takie jak adresy e-mail powiązane z tą siecią. Tego typu informacje są niezwykle ważne w przypadku, gdy atakujący znalazł sieć, ale nie ma możliwości wejścia do niej po przeprowadzeniu skanowania, enumeracji i podszywania się. Zebrane przez niego adresy e-mail mogłyby się przydać przy próbie przeprowadzenia ataku po stronie klienta, polegającego na zaproszeniu użytkowników do złośliwej witryny za pośrednictwem łącza zawartego w wiadomości e-mail. Tego typu ataki zostaną omówione w kolejnych artykułach.

Jak to działa

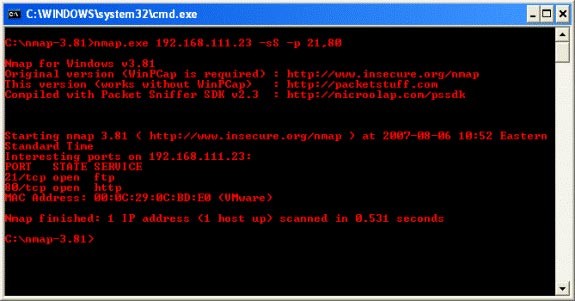

Powinniśmy obserwować działania hakera podczas skanowania i enumeracji sieci ofiary. Pierwszym narzędziem, z którego korzystają hakerzy, jest Nmap. Mimo że Nmap ma stosunkowo niewiele sygnatur IDS, jest nadal bardzo użytecznym i szeroko stosowanym narzędziem.

Na podstawie składni użytej przez hakera na małym ekranie pokazanym powyżej możemy stwierdzić, że wybrał on porty 21 i 80, ponieważ dysponuje kilkoma exploitami, które mogą zostać wykorzystane za pośrednictwem Metasploit Framework. Nie tylko to, ale także usługi systemowe i protokoły, które rozumiał bardzo dobrze. Zupełnie oczywiste jest, że używa skanowania SYN, które jest najpopularniejszym typem skanowania portów. Dzieje się tak również dlatego, że gdy usługa TCP nasłuchująca na porcie odbierze pakiet SYN, wysyła z powrotem pakiet SYN/ACK (odpowiedź). Pakiet SYN/ACK oznacza, że usługa rzeczywiście nasłuchuje i czeka na połączenie. Jednakże ten sam problem nie występuje w przypadku protokołu UDP, który opiera się na usługach takich jak DNS (DNS również korzysta z protokołu TCP, ale w większości transakcji stosuje protokół UDP).

Poniższa składnia to dane wyjściowe, które Nmap zbiera z wysłanych pakietów, a dokładniej z pakietów otrzymanych w wyniku przeprowadzonych skanowań SYN. Na pierwszy rzut oka może się wydawać, że dostępne są zarówno usługi FTP, jak i HTTP. Adres MAC nie ma dla nas większego znaczenia, więc go zignorujemy. Narzędzia takie jak Nmap nie są podatne na błędy, dlatego często sprawdzają się w weryfikacji informacji na poziomie pakietów, zapewniając dokładność. Co więcej, pozwala także obserwować pakiety powracające z sieci ofiary i zbierać na ich podstawie informacje o architekturze, usługach i hoście.

Wyszukaj pakiety

Obecnie dostępnych jest wiele programów, które przeszukują pakiety w celu znalezienia podstawowych informacji, takich jak typ systemu operacyjnego, informacje o architekturze, np. x86 lub SPARC i inne. To nie wystarczy, ale jest to również ważne, gdy uczymy się, jak pozwolić programowi wykonać pracę za nas. Mając to na uwadze, przyjrzyjmy się śladowi pakietów Nmap i dowiedzmy się czegoś o sieci ofiary.

10:52:59.062500 IP (tos 0x0, ttl 43, id 8853, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.17 > 192.168.111.23: ICMP echo request seq 38214, length 8

0x0000: 4500 001c 2295 0000 2b01 0dd3 c0a8 6f11 E..."...+.....o.

0x0010: c0a8 6f17 0800 315a 315f 9546 ..o...1Z1_.F

10:52:59.078125 IP (tos 0x0, ttl 128, id 396, offset 0, flags [none], proto: ICMP (1), length: 28) 192.168.111.23 > 192.168.111.17: ICMP echo reply seq 38214, length 8

0x0000: 4500 001c 018c 0000 8001 d9db c0a8 6f17 E.............o.

0x0010: c0a8 6f11 0000 395a 315f 9546 0000 0000 ..o...9Z1_.F....

0x0020: 0000 0000 0000 0000 0000 0000 0000 ..............W powyższych dwóch pakietach pokazano otwarty plik z Nmap. Wysyła żądanie echa ICMP do sieci ofiary. Zobaczysz, że nie jest on wyposażony w konkretny port, ponieważ protokół ICMP nie korzysta z portów, ale jest zarządzany przez generator komunikatów o błędach ICMP wbudowany w stos protokołu TCP/IP. Pakiet ICMP jest także oznaczony unikalnym numerem, w tym przypadku 38214, co ułatwia stosowi TCP/IP sprawdzenie ruchu powrotnego i powiązanie go z poprzednio wysłanym pakietem ICMP. Pakiet widoczny powyżej jest odpowiedzią z sieci ofiary w formie odpowiedzi echa ICMP. Brany jest pod uwagę również ciąg liczbowy 38214. Dzięki temu haker wie, że za tym adresem IP kryje się komputer lub sieć.

Ta otwarta sekwencja pakietów ICMP jest powodem, dla którego Nmap ma dla niej notację IDS. W razie potrzeby można wyłączyć opcję wykrywania hostów ICMP w programie Nmap. Jakiego rodzaju informacje można uzyskać z wyników odpowiedzi ICMP echo z sieci ofiary? Tak naprawdę nie ma tu zbyt wielu informacji, które pomogłyby nam zrozumieć działanie sieci. Można jednak nadal stosować wstępne kroki w obszarach związanych z systemem operacyjnym. Czas wypełnienia pola i wartość obok niego są wyróżnione pogrubioną czcionką w powyższym pakiecie. Wartość 128 wskazuje na to, że ten komputer jest prawdopodobnie komputerem z systemem Windows. Mimo że wartość ttl nie daje dokładnej odpowiedzi na pytanie, jaki system operacyjny jest powiązany, będzie ona stanowić podstawę dla kolejnych pakietów, które rozważymy.

Podsumowanie

W tej części pierwszej przyjrzeliśmy się skanowaniu sieci pod kątem ataku na dwa konkretne porty przy użyciu narzędzia Nmap. W tym momencie atakujący ma już pewność, że pod danym adresem IP znajduje się komputer lub sieć komputerowa. W części 2 tej serii będziemy kontynuować badania śladu tego pakietu i dowiemy się, jakie inne informacje możemy z niego wyciągnąć.

W części 2 tej serii zebraliśmy wszystkie niezbędne informacje potrzebne do przeprowadzenia ataku na sieć ofiary.

W części pierwszej pokazaliśmy informacje, które można zaobserwować otwierając sekwencję pakietów wysyłaną przez Nmap. Wysyłana sekwencja rozpoczyna się od odpowiedzi echa ICMP w celu ustalenia, czy komputerowi lub sieci został przypisany adres IP.

Masz problem z logowaniem przez Internet w Microsoft Teams? Uzyskaj natychmiastowe rozwiązania typowych problemów, takich jak „Coś poszło nie tak” lub „Logowanie się zapętla”. Przewodnik krok po kroku, jak rozwiązać problemy z logowaniem przez Internet w Teams i zachować produktywność. Zaktualizowano o najnowsze poprawki przeglądarki.

Masz problem z błędem w samouczku Microsoft Teams? Odkryj proste rozwiązania krok po kroku, aby szybko go rozwiązać. Wyczyść pamięć podręczną, zaktualizuj i wiele więcej, aby zapewnić płynną pracę zespołową. Zaktualizowano do najnowszych wersji!

Masz dość błędów odtwarzania multimediów w Microsoft Teams, które psują Twoje spotkania w 2026 roku? Skorzystaj z naszego eksperckiego przewodnika krok po kroku, aby szybko naprawić błędy dźwięku, obrazu i udostępniania – bez konieczności posiadania umiejętności technicznych. Bezproblemowa współpraca czeka!

Masz problem z błędem proxy w Microsoft Teams? Poznaj sprawdzone sposoby rozwiązywania problemów z ustawieniami proxy w Microsoft Teams. Wyczyść pamięć podręczną, dostosuj ustawienia proxy i wróć do płynnych połączeń w kilka minut dzięki naszemu przewodnikowi eksperta.

Frustruje Cię pętla uruchamiania ekranu powitalnego w Microsoft Teams? Postępuj zgodnie ze sprawdzonymi krokami rozwiązywania problemów z pętlą uruchamiania ekranu powitalnego w Microsoft Teams: wyczyść pamięć podręczną, zresetuj aplikację, zainstaluj ponownie. Wróć do płynnej współpracy w kilka minut!

Frustruje Cię brak pokoi spotkań w Teams? Odkryj najczęstsze powody, dla których nie widzisz pokoi spotkań w Teams i postępuj zgodnie z naszymi krok po kroku, aby w kilka minut uruchomić je płynnie. Idealne rozwiązanie zarówno dla organizatorów, jak i uczestników!

Napotkałeś dziś błąd w Microsoft Teams? Ten przewodnik krok po kroku dotyczący rozwiązywania problemów z Microsoft Teams ujawnia pierwsze kroki, które pozwolą szybko go rozwiązać. Szybkie poprawki dotyczące łączności, pamięci podręcznej i aktualizacji, które pozwolą Ci bezproblemowo wrócić do czatowania.

Frustruje Cię brak dodatku Microsoft Teams w Outlooku? Odkryj najważniejsze przyczyny i proste rozwiązania krok po kroku, aby bezproblemowo przywrócić płynną integrację Teams z Outlookiem. Działa z najnowszymi wersjami!

Odblokuj dokładne lokalizacje kluczy rejestru Microsoft Teams w systemie Windows 11. Przewodnik krok po kroku, jak je znaleźć, uzyskać do nich dostęp i bezpiecznie je modyfikować, aby zapewnić optymalną wydajność i rozwiązywać problemy. Niezbędny dla specjalistów IT i entuzjastów Teams.

Masz dość błędów skrótów w Microsoft Teams, które blokują Twój przepływ pracy? Poznaj sprawdzone sposoby na rozwiązanie błędów skrótów i awarii uruchamiania Microsoft Teams, aby zapewnić płynną współpracę. Szybkie i proste rozwiązania w pakiecie!

Odblokuj dokładne miejsca, w których Microsoft Teams przechowuje nagrania w 2026 roku. Poznaj lokalizacje OneDrive i SharePoint, wskazówki dotyczące szybkiego dostępu i profesjonalne triki, aby bez problemu odnajdywać pliki. Nigdy więcej nie zgubisz nagrania ze spotkania!

Masz problem ze znalezieniem folderu instalacyjnego Microsoft Teams na swoim komputerze? Ten przewodnik krok po kroku ujawnia dokładne ścieżki dla nowych i klasycznych instalacji Teams, dla poszczególnych użytkowników i komputerów. Oszczędź czas na rozwiązywaniu problemów!

Masz dość zawieszania się Microsoft Teams z powodu poważnego błędu? Skorzystaj ze sprawdzonej poprawki rejestru 2026, która rozwiąże problem w kilka minut. Przewodnik krok po kroku, zrzuty ekranu i wskazówki, jak uzyskać trwałą ulgę. Działa w najnowszych wersjach!

Dowiedz się, gdzie dokładnie znajduje się kod QR Microsoft Teams, umożliwiający superszybkie logowanie mobilne. Przewodnik krok po kroku z wizualizacjami, dzięki któremu połączysz się w kilka sekund — bez konieczności podawania hasła!

Frustruje Cię status „Nieobecny” w Microsoft Teams? Odkryj najczęstsze przyczyny, takie jak limity czasu bezczynności i ustawienia zasilania, a także rozwiązania krok po kroku, aby szybko przywrócić stan „Dostępny”. Zaktualizowano o najnowsze funkcje Teams.