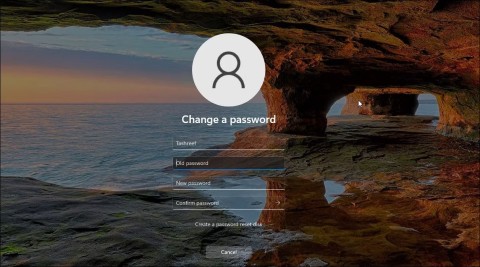

Jak zmienić hasło do konta w systemie Windows 11

Hasło do konta w systemie Windows 11 możesz zmienić w aplikacji Ustawienia. Jeśli nie pamiętasz hasła, możesz je zresetować za pomocą wiersza poleceń.

Jedną z najbardziej trwałych informacji na temat bezpieczeństwa haseł jest to, że regularna zmiana hasła zwiększa bezpieczeństwo. Przynajmniej do tego od dziesięcioleci namawiają swoich pracowników zespoły IT na całym świecie.

Jednak rada ta zawsze spotykała się ze sprzeciwem. Wielu przedstawicieli branży bezpieczeństwa twierdzi, że dzięki temu hasła nadal będą łatwe do zapamiętania. Badania potwierdziły tę teorię, pokazując, że częsta zmiana haseł prowadzi do problemów bezpieczeństwa.

Częsta zmiana haseł prowadzi do słabego bezpieczeństwa

Wielu z nas uważa obowiązkową zmianę hasła co 4, 6 lub 8 tygodni za coś przerażającego. Jedna z grup zajmujących się IT promowała ideę, że zmiana hasła sprawi, że wszelkie naruszenia bezpieczeństwa staną się bezcelowe, ponieważ wszyscy będą używać nowego hasła.

W praktyce prowadzi to do słabości w tworzeniu haseł. Zamiast tworzyć silne, niepowtarzalne i trudne do odgadnięcia hasła, większość ludzi wybiera hasła łatwe do zapamiętania, składające się z krótkich, powtarzających się części.

Na przykład silne hasło składające się z 16 znaków może wyglądać tak: „hS'9{yX?Fzu#=_:R” i zawierać kombinację wielkich i małych liter, cyfr oraz symboli. Trudno to zapamiętać, ale z czasem nabierzesz wprawy. Jeśli natomiast będziesz musiał zmieniać hasło co miesiąc, nie będziesz miał czasu, żeby o nim pamiętać. W rezultacie ludzie zaczęli używać łatwiejszych do zapamiętania fraz, składających się z krótkich, powtarzających się części.

Wybierz silne, unikalne hasła (lub użyj menedżera haseł)

Brytyjskie Narodowe Centrum Cyberbezpieczeństwa od 2015 r. zalecało powstrzymanie się od stosowania zwykłych haseł. Teraz, w 2024 r., to samo stanowisko postępuje Narodowy Instytut Normalizacyjny.

Według nowych zaleceń hasła powinny tracić ważność co 365 dni, co znacząco zmienia ramy czasowe i zwiększa bezpieczeństwo.

NIST aktualizuje jednocześnie swoje komunikaty dotyczące długości i siły haseł. W niektórych przypadkach reguły generowania haseł ograniczają użytkowników do 12 znaków lub zabraniają używania określonych symboli. Obecnie NIST zaleca, aby wszystkie hasła:

Zmiany te oznaczają, że większa liczba pól do wprowadzania hasła umożliwi tworzenie silniejszych i łatwiejszych do zapamiętania haseł, a ogólna siła haseł również zostanie zwiększona.

Oczywiście każda organizacja dbająca o bezpieczeństwo haseł powinna umożliwić korzystanie z menedżera haseł. Z korzystaniem z menedżera haseł wiążą się dodatkowe kwestie bezpieczeństwa, takie jak lokalne przechowywanie danych, szyfrowanie zerowej wiedzy itp., ale najlepszą praktyką jest ochrona wszystkich kont przy użyciu silnych haseł.

Masz problem z logowaniem przez Internet w Microsoft Teams? Uzyskaj natychmiastowe rozwiązania typowych problemów, takich jak „Coś poszło nie tak” lub „Logowanie się zapętla”. Przewodnik krok po kroku, jak rozwiązać problemy z logowaniem przez Internet w Teams i zachować produktywność. Zaktualizowano o najnowsze poprawki przeglądarki.

Masz problem z błędem w samouczku Microsoft Teams? Odkryj proste rozwiązania krok po kroku, aby szybko go rozwiązać. Wyczyść pamięć podręczną, zaktualizuj i wiele więcej, aby zapewnić płynną pracę zespołową. Zaktualizowano do najnowszych wersji!

Masz dość błędów odtwarzania multimediów w Microsoft Teams, które psują Twoje spotkania w 2026 roku? Skorzystaj z naszego eksperckiego przewodnika krok po kroku, aby szybko naprawić błędy dźwięku, obrazu i udostępniania – bez konieczności posiadania umiejętności technicznych. Bezproblemowa współpraca czeka!

Masz problem z błędem proxy w Microsoft Teams? Poznaj sprawdzone sposoby rozwiązywania problemów z ustawieniami proxy w Microsoft Teams. Wyczyść pamięć podręczną, dostosuj ustawienia proxy i wróć do płynnych połączeń w kilka minut dzięki naszemu przewodnikowi eksperta.

Frustruje Cię pętla uruchamiania ekranu powitalnego w Microsoft Teams? Postępuj zgodnie ze sprawdzonymi krokami rozwiązywania problemów z pętlą uruchamiania ekranu powitalnego w Microsoft Teams: wyczyść pamięć podręczną, zresetuj aplikację, zainstaluj ponownie. Wróć do płynnej współpracy w kilka minut!

Frustruje Cię brak pokoi spotkań w Teams? Odkryj najczęstsze powody, dla których nie widzisz pokoi spotkań w Teams i postępuj zgodnie z naszymi krok po kroku, aby w kilka minut uruchomić je płynnie. Idealne rozwiązanie zarówno dla organizatorów, jak i uczestników!

Napotkałeś dziś błąd w Microsoft Teams? Ten przewodnik krok po kroku dotyczący rozwiązywania problemów z Microsoft Teams ujawnia pierwsze kroki, które pozwolą szybko go rozwiązać. Szybkie poprawki dotyczące łączności, pamięci podręcznej i aktualizacji, które pozwolą Ci bezproblemowo wrócić do czatowania.

Frustruje Cię brak dodatku Microsoft Teams w Outlooku? Odkryj najważniejsze przyczyny i proste rozwiązania krok po kroku, aby bezproblemowo przywrócić płynną integrację Teams z Outlookiem. Działa z najnowszymi wersjami!

Odblokuj dokładne lokalizacje kluczy rejestru Microsoft Teams w systemie Windows 11. Przewodnik krok po kroku, jak je znaleźć, uzyskać do nich dostęp i bezpiecznie je modyfikować, aby zapewnić optymalną wydajność i rozwiązywać problemy. Niezbędny dla specjalistów IT i entuzjastów Teams.

Masz dość błędów skrótów w Microsoft Teams, które blokują Twój przepływ pracy? Poznaj sprawdzone sposoby na rozwiązanie błędów skrótów i awarii uruchamiania Microsoft Teams, aby zapewnić płynną współpracę. Szybkie i proste rozwiązania w pakiecie!

Odblokuj dokładne miejsca, w których Microsoft Teams przechowuje nagrania w 2026 roku. Poznaj lokalizacje OneDrive i SharePoint, wskazówki dotyczące szybkiego dostępu i profesjonalne triki, aby bez problemu odnajdywać pliki. Nigdy więcej nie zgubisz nagrania ze spotkania!

Masz problem ze znalezieniem folderu instalacyjnego Microsoft Teams na swoim komputerze? Ten przewodnik krok po kroku ujawnia dokładne ścieżki dla nowych i klasycznych instalacji Teams, dla poszczególnych użytkowników i komputerów. Oszczędź czas na rozwiązywaniu problemów!

Masz dość zawieszania się Microsoft Teams z powodu poważnego błędu? Skorzystaj ze sprawdzonej poprawki rejestru 2026, która rozwiąże problem w kilka minut. Przewodnik krok po kroku, zrzuty ekranu i wskazówki, jak uzyskać trwałą ulgę. Działa w najnowszych wersjach!

Dowiedz się, gdzie dokładnie znajduje się kod QR Microsoft Teams, umożliwiający superszybkie logowanie mobilne. Przewodnik krok po kroku z wizualizacjami, dzięki któremu połączysz się w kilka sekund — bez konieczności podawania hasła!

Frustruje Cię status „Nieobecny” w Microsoft Teams? Odkryj najczęstsze przyczyny, takie jak limity czasu bezczynności i ustawienia zasilania, a także rozwiązania krok po kroku, aby szybko przywrócić stan „Dostępny”. Zaktualizowano o najnowsze funkcje Teams.