Jak odzyskać dostęp do dysku twardego, naprawić błąd uniemożliwiający otwarcie dysku twardego

W tym artykule pokażemy Ci, jak odzyskać dostęp do dysku twardego w przypadku awarii. Sprawdźmy!

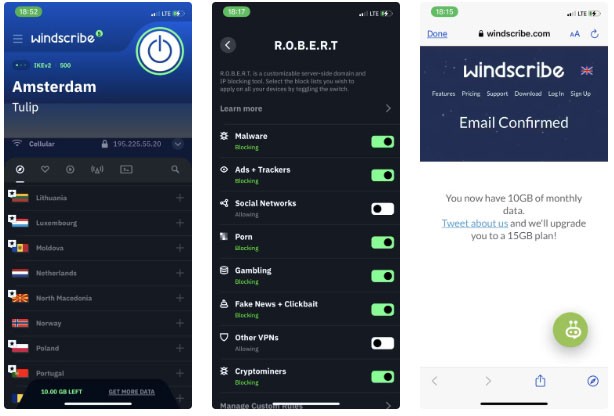

Czyszczenie urządzenia jest uważane za najlepszą opcję w walce ze złośliwym oprogramowaniem . Usuwasz wszystkie dane z zainfekowanego dysku, zakładając, że złośliwe oprogramowanie nie przetrwa tego procesu. Ale czy to rzeczywiście prawda?

Dlaczego wyczyszczenie dysku twardego nie zawsze usuwa złośliwe oprogramowanie?

Uporczywe złośliwe oprogramowanie to jedna z najgorszych rzeczy, jakie istnieją. Większość złośliwego oprogramowania można skutecznie usunąć poprzez przywrócenie systemu lub, co gorsza, wymazanie całego dysku. Jednak w obu przypadkach niektóre typy złośliwego oprogramowania pozostają aktywne, nawet jeśli myślisz, że usunąłeś wszystko z dysku.

Tak naprawdę jest to problem składający się z dwóch części.

Po pierwsze, przywrócenie punktu przywracania systemu jest często zalecanym sposobem na usunięcie złośliwego oprogramowania. To ma sens; Przywracasz komputerowi wcześniej znaną, dobrą konfigurację i miejmy nadzieję, że unikniesz w ten sposób znacznej utraty danych.

Punkty przywracania systemu nie są jednak panaceum. Musisz mieć nadzieję, że utworzyłeś punkt przywracania systemu przed wykryciem złośliwego oprogramowania. Ponadto niektóre typy złośliwego oprogramowania mogą ukrywać się w plikach i folderach, które pozostaną niezmienione po przywróceniu systemu, podczas gdy inne typy złośliwego oprogramowania istnieją całkowicie poza tradycyjnymi strukturami plików. Niektóre złośliwe programy potrafią nawet usunąć punkty przywracania systemu, utrudniając przywrócenie prawidłowej konfiguracji.

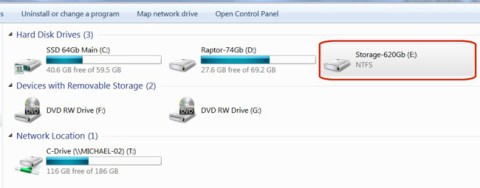

To prowadzi nas do drugiego punktu: rootkitów i bootkitów. Te całkowicie niebezpieczne typy złośliwego oprogramowania ukrywają się poza dyskiem twardym i infekują oprogramowanie układowe dysku twardego, BIOS/UEFI, główny rekord rozruchowy (MBR) lub tabelę partycji GUID (GPT). Ponieważ te komponenty nie znajdują się na dysku twardym, mogą one ominąć punkt przywracania systemu lub wyczyścić cały dysk i ponownie zainfekować komputer, gdy będziesz myśleć, że jesteś już bezpieczny.

Czy Rootkit i Bootkit różnią się? Jak sprawdzić obecność uporczywego złośliwego oprogramowania

Jak zapewne już wiesz, uporczywe złośliwe oprogramowanie, takie jak rootkity, bootkity i inne, jest szczególnie niebezpieczne. Istnieje jednak różnica między rootkitem i bootkitem, a sposób usuwania tego złośliwego oprogramowania także jest inny.

|

Rootkity |

Zestawy butów |

|

|---|---|---|

|

Miejsce zakażenia |

Dotyczy jądra systemu operacyjnego, aplikacji lub komponentów przestrzeni użytkownika. Osadzone w plikach lub procesach systemowych. |

Celem jest przede wszystkim proces rozruchu, infekując obszary takie jak MBR, GPT lub oprogramowanie układowe BIOS/UEFI. |

|

Faza kontrolna |

Przejęcie kontroli po uruchomieniu systemu operacyjnego, zwykle w powiązaniu z procesami systemowymi lub sterownikami. |

Uruchom złośliwy kod podczas początkowej sekwencji rozruchu, umożliwiając przejęcie kontroli jeszcze przed załadowaniem systemu operacyjnego. |

|

Mechanizm konserwacyjny |

Wykorzystuje zaawansowane techniki, aby utrzymać ukryty stan w systemie operacyjnym, który czasami można usunąć za pomocą narzędzi do usuwania rootkitów |

Trudniej je usunąć, ponieważ mogą przetrwać ponowne uruchomienia i ponowne instalacje systemu operacyjnego, szczególnie jeśli są osadzone w systemie BIOS/UEFI. |

|

Złożoność i wykrywalność |

Często mogą zostać wykryte przez narzędzia bezpieczeństwa skanujące pamięć i systemy plików, chociaż mają one możliwość omijania tych narzędzi. |

Wirus ten jest trudniejszy do wykrycia, ponieważ działa poza kontrolą narzędzi antywirusowych zainstalowanych w systemie operacyjnym. Aby go usunąć, może być konieczne przeskanowanie systemu podczas rozruchu. |

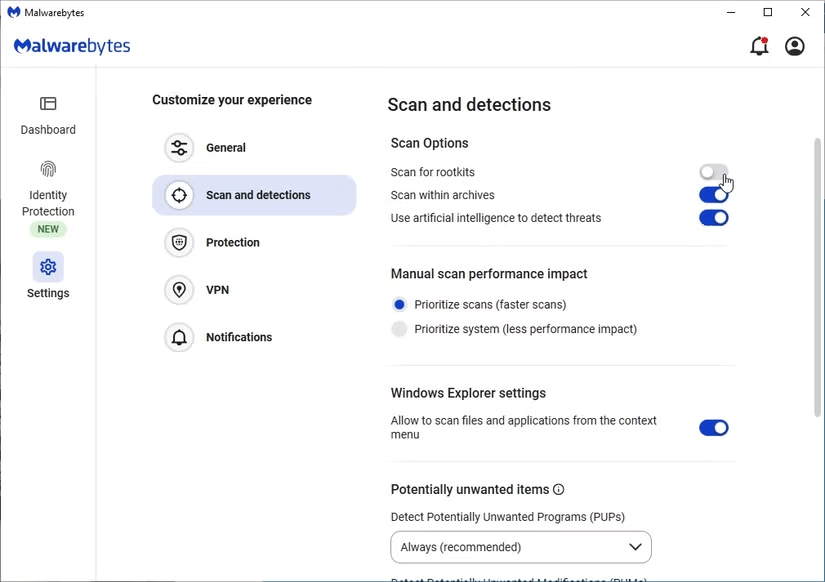

Wykrywanie uporczywego złośliwego oprogramowania jest trudne, bez względu na to, jak na to spojrzeć, jednak istnieją pewne możliwości.

Najpierw przyjrzyjmy się wydajności komputera. Jeśli zauważysz nietypowe problemy z uruchamianiem komputera lub znaczne spadki wydajności, może to oznaczać, że komputer został zainfekowany złośliwym oprogramowaniem. Może to nie być uporczywe złośliwe oprogramowanie, ale jeśli regularnie skanujesz system w poszukiwaniu złośliwego oprogramowania i czyścisz system, a ono ciągle powraca, może to być oznaką poważniejszego problemu.

Jeśli tak, masz kilka opcji:

Warto też sprawdzić u producenta płyty głównej, czy są dostępne aktualizacje oprogramowania sprzętowego, ponieważ mogą one usuwać luki w zabezpieczeniach bootkita.

Uporczywe złośliwe oprogramowanie to straszne przeżycie. Najlepszą ochroną jest przede wszystkim unikanie infekcji, a więc unikanie pobierania niezaufanych, pirackich i podobnych treści, a także zainstalowanie odpowiedniego oprogramowania antywirusowego lub antymalware.

W tym artykule pokażemy Ci, jak odzyskać dostęp do dysku twardego w przypadku awarii. Sprawdźmy!

Na pierwszy rzut oka AirPodsy wyglądają jak każde inne prawdziwie bezprzewodowe słuchawki douszne. Ale wszystko się zmieniło, gdy odkryto kilka mało znanych funkcji.

Firma Apple wprowadziła system iOS 26 — dużą aktualizację z zupełnie nową obudową ze szkła matowego, inteligentniejszym interfejsem i udoskonaleniami znanych aplikacji.

Studenci potrzebują konkretnego typu laptopa do nauki. Powinien być nie tylko wystarczająco wydajny, aby dobrze sprawdzać się na wybranym kierunku, ale także kompaktowy i lekki, aby można go było nosić przy sobie przez cały dzień.

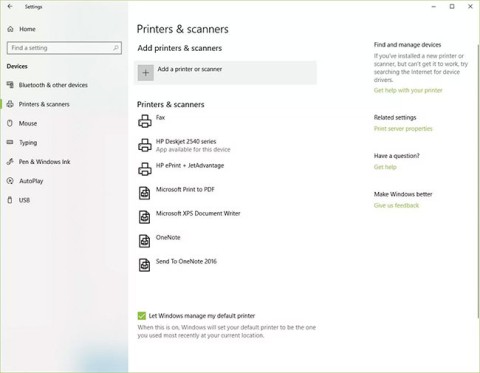

Dodanie drukarki do systemu Windows 10 jest proste, choć proces ten w przypadku urządzeń przewodowych będzie się różnić od procesu w przypadku urządzeń bezprzewodowych.

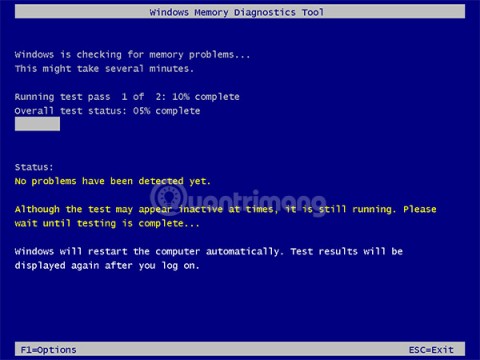

Jak wiadomo, pamięć RAM to bardzo ważny element sprzętowy komputera, który przetwarza dane i jest czynnikiem decydującym o szybkości laptopa lub komputera stacjonarnego. W poniższym artykule WebTech360 przedstawi Ci kilka sposobów sprawdzania błędów pamięci RAM za pomocą oprogramowania w systemie Windows.

Telewizory Smart TV naprawdę podbiły świat. Dzięki tak wielu świetnym funkcjom i możliwościom połączenia z Internetem technologia zmieniła sposób, w jaki oglądamy telewizję.

Lodówki to powszechnie stosowane urządzenia gospodarstwa domowego. Lodówki zazwyczaj mają dwie komory: komora chłodna jest pojemna i posiada światło, które włącza się automatycznie po każdym otwarciu lodówki, natomiast komora zamrażarki jest wąska i nie posiada światła.

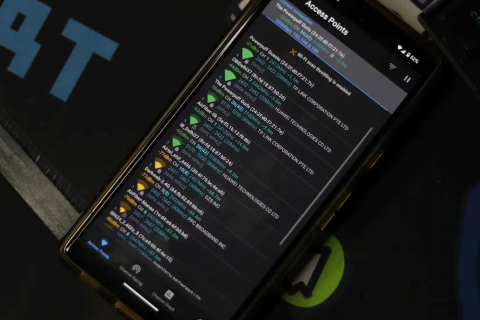

Na działanie sieci Wi-Fi wpływa wiele czynników poza routerami, przepustowością i zakłóceniami. Istnieje jednak kilka sprytnych sposobów na usprawnienie działania sieci.

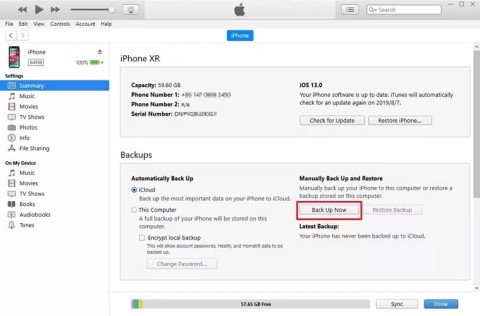

Jeśli chcesz powrócić do stabilnej wersji iOS 16 na swoim telefonie, poniżej znajdziesz podstawowy przewodnik, jak odinstalować iOS 17 i obniżyć wersję iOS 17 do 16.

Jogurt jest wspaniałym produktem spożywczym. Czy warto jeść jogurt codziennie? Jak zmieni się Twoje ciało, gdy będziesz jeść jogurt codziennie? Przekonajmy się razem!

W tym artykule omówiono najbardziej odżywcze rodzaje ryżu i dowiesz się, jak zmaksymalizować korzyści zdrowotne, jakie daje wybrany przez Ciebie rodzaj ryżu.

Ustalenie harmonogramu snu i rutyny związanej z kładzeniem się spać, zmiana budzika i dostosowanie diety to niektóre z działań, które mogą pomóc Ci lepiej spać i budzić się rano o odpowiedniej porze.

Proszę o wynajem! Landlord Sim to mobilna gra symulacyjna dostępna na systemy iOS i Android. Wcielisz się w rolę właściciela kompleksu apartamentowego i wynajmiesz mieszkania, a Twoim celem jest odnowienie wnętrz apartamentów i przygotowanie ich na przyjęcie najemców.

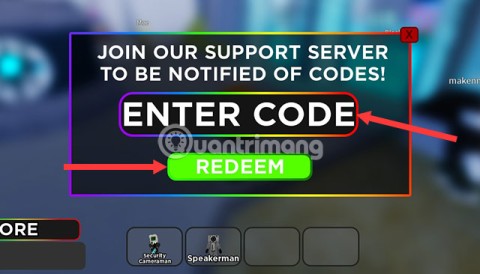

Zdobądź kod do gry Bathroom Tower Defense Roblox i wymień go na atrakcyjne nagrody. Pomogą ci ulepszyć lub odblokować wieże zadające większe obrażenia.