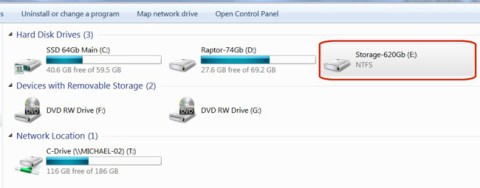

Jak odzyskać dostęp do dysku twardego, naprawić błąd uniemożliwiający otwarcie dysku twardego

W tym artykule pokażemy Ci, jak odzyskać dostęp do dysku twardego w przypadku awarii. Sprawdźmy!

Dodanie uwierzytelniania dwuskładnikowego (2FA) do zabezpieczeń konta to zawsze dobry pomysł, ale nie jest to coś nie do pokonania. Hakerzy znajdują nowe sposoby na ominięcie tych zabezpieczeń i uzyskanie dostępu do kont użytkowników. Przykładowo nowy atak phishingowy może umożliwić dostęp do konta Microsoft 365, nawet jeśli cel ataku ma włączoną funkcję uwierzytelniania dwuskładnikowego.

Rockstar 2FA kradnie kody 2FA wszystkich

Według raportu Trustwave zestaw narzędzi phishingowych Rockstar 2FA to unikatowy zestaw złośliwych narzędzi, który cyberprzestępcy mogą kupić na czarnym rynku za 200 dolarów. Zestaw narzędzi zapewnia przestępcom wszystko, czego potrzebują, aby włamać się na czyjeś konto Microsoft 365, nawet jeśli dana osoba ma włączoną funkcję uwierzytelniania dwuskładnikowego.

Oto, jak to działa: oszust wysyła wiadomość e-mail phishingową, prosząc ofiarę o zalogowanie się na konto Microsoft 365. Wiadomości e-mail zawierają linki do fałszywych stron pakietu Microsoft 365, podają, że otrzymano nowe dokumenty lub zawierają fałszywe groźby, które można rozwiązać, uzyskując dostęp do konta.

Zazwyczaj atak phishingowy nie jest bardziej skomplikowany. Jednak zestaw narzędzi phishingowych Rockstar 2FA ma asa w rękawie: działa jako przeciwnik pośredniczący (AITM). Gdy użytkownik wprowadzi swoją nazwę użytkownika i hasło na fałszywej stronie logowania, Rockstar 2FA przekazuje te dane do prawdziwej strony logowania Microsoft 365.

Serwer Microsoftu weryfikuje proces logowania i prosi usługę Rockstar 2FA o podanie kodu 2FA. Rockstar przekazuje tę prośbę użytkownikowi, który kończy proces logowania. Następnie Rockstar 2FA kradł plik cookie sesji dla transakcji, umożliwiając hakerowi dostęp do konta ofiary.

Jak zachować bezpieczeństwo przed Rockstar 2FA

Na szczęście, mimo że uwierzytelnianie dwuskładnikowe firmy Rockstar jest niebezpieczne, nadal opiera się na tradycyjnych metodach phishingu, których celem jest kradzież konta. Jeśli więc poświęcisz czas na zapoznanie się z tematem oszustw internetowych i dowiesz się, jak ich unikać, unikniesz tego niebezpiecznego typu ataków.

W tym artykule pokażemy Ci, jak odzyskać dostęp do dysku twardego w przypadku awarii. Sprawdźmy!

Na pierwszy rzut oka AirPodsy wyglądają jak każde inne prawdziwie bezprzewodowe słuchawki douszne. Ale wszystko się zmieniło, gdy odkryto kilka mało znanych funkcji.

Firma Apple wprowadziła system iOS 26 — dużą aktualizację z zupełnie nową obudową ze szkła matowego, inteligentniejszym interfejsem i udoskonaleniami znanych aplikacji.

Studenci potrzebują konkretnego typu laptopa do nauki. Powinien być nie tylko wystarczająco wydajny, aby dobrze sprawdzać się na wybranym kierunku, ale także kompaktowy i lekki, aby można go było nosić przy sobie przez cały dzień.

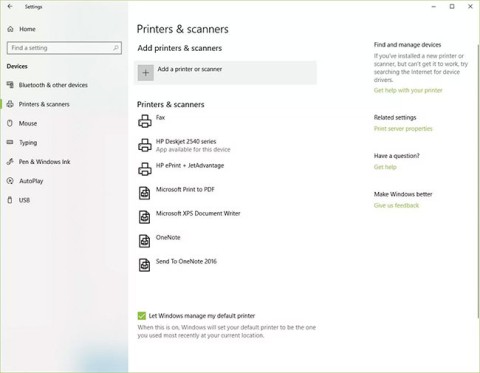

Dodanie drukarki do systemu Windows 10 jest proste, choć proces ten w przypadku urządzeń przewodowych będzie się różnić od procesu w przypadku urządzeń bezprzewodowych.

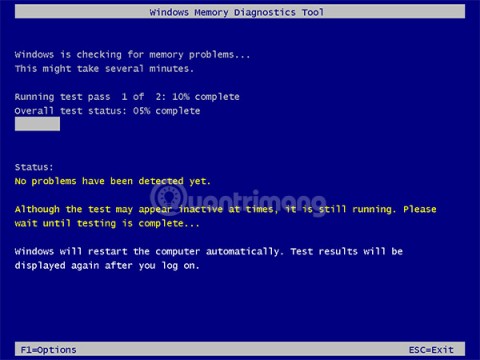

Jak wiadomo, pamięć RAM to bardzo ważny element sprzętowy komputera, który przetwarza dane i jest czynnikiem decydującym o szybkości laptopa lub komputera stacjonarnego. W poniższym artykule WebTech360 przedstawi Ci kilka sposobów sprawdzania błędów pamięci RAM za pomocą oprogramowania w systemie Windows.

Telewizory Smart TV naprawdę podbiły świat. Dzięki tak wielu świetnym funkcjom i możliwościom połączenia z Internetem technologia zmieniła sposób, w jaki oglądamy telewizję.

Lodówki to powszechnie stosowane urządzenia gospodarstwa domowego. Lodówki zazwyczaj mają dwie komory: komora chłodna jest pojemna i posiada światło, które włącza się automatycznie po każdym otwarciu lodówki, natomiast komora zamrażarki jest wąska i nie posiada światła.

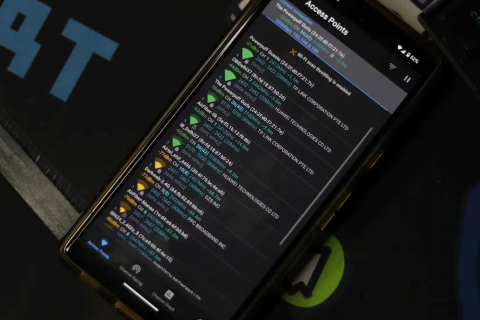

Na działanie sieci Wi-Fi wpływa wiele czynników poza routerami, przepustowością i zakłóceniami. Istnieje jednak kilka sprytnych sposobów na usprawnienie działania sieci.

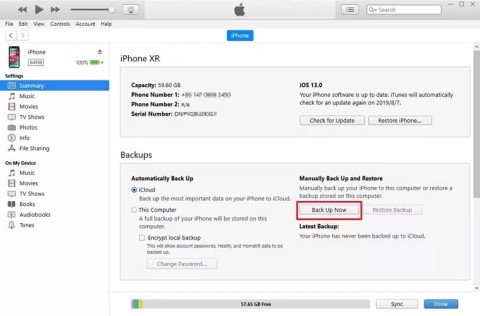

Jeśli chcesz powrócić do stabilnej wersji iOS 16 na swoim telefonie, poniżej znajdziesz podstawowy przewodnik, jak odinstalować iOS 17 i obniżyć wersję iOS 17 do 16.

Jogurt jest wspaniałym produktem spożywczym. Czy warto jeść jogurt codziennie? Jak zmieni się Twoje ciało, gdy będziesz jeść jogurt codziennie? Przekonajmy się razem!

W tym artykule omówiono najbardziej odżywcze rodzaje ryżu i dowiesz się, jak zmaksymalizować korzyści zdrowotne, jakie daje wybrany przez Ciebie rodzaj ryżu.

Ustalenie harmonogramu snu i rutyny związanej z kładzeniem się spać, zmiana budzika i dostosowanie diety to niektóre z działań, które mogą pomóc Ci lepiej spać i budzić się rano o odpowiedniej porze.

Proszę o wynajem! Landlord Sim to mobilna gra symulacyjna dostępna na systemy iOS i Android. Wcielisz się w rolę właściciela kompleksu apartamentowego i wynajmiesz mieszkania, a Twoim celem jest odnowienie wnętrz apartamentów i przygotowanie ich na przyjęcie najemców.

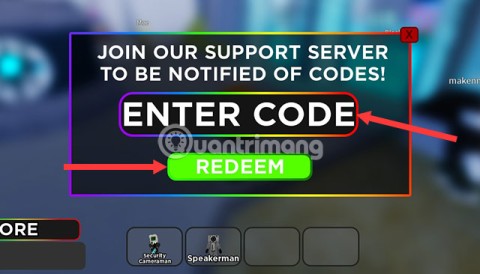

Zdobądź kod do gry Bathroom Tower Defense Roblox i wymień go na atrakcyjne nagrody. Pomogą ci ulepszyć lub odblokować wieże zadające większe obrażenia.