Analiza ataku (część 3)

W części 2 tej serii zebraliśmy wszystkie niezbędne informacje potrzebne do przeprowadzenia ataku na sieć ofiary.

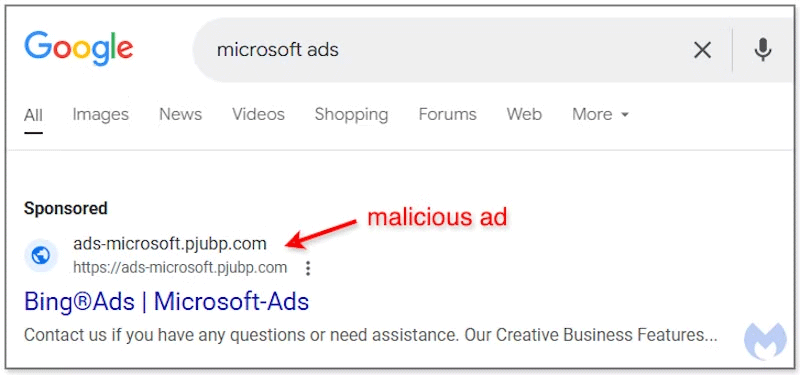

Ze względu na popularność wyszukiwarki Google oszuści wykorzystują usługi tej firmy do popełniania złych czynów. Złośliwcy umieszczają złośliwe reklamy na stronach wyników wyszukiwania Google. Choć nie jest to nowa taktyka, jej celem jest kradzież danych logowania użytkowników do kont Microsoft.

Fałszywe reklamy Microsoftu kradną konta ludzi

Według raportu Malwarebytes atak rozpoczyna się, gdy ktoś wyszukuje program Microsoft Ad. Google udostępnia istotne linki sponsorowane dla wyszukiwanej frazy, a jeden z nich jest fałszywą kopią witryny Microsoft Ads. Ma inny adres URL niż faktyczna strona internetowa, zwykle ta zawierająca podarunek.

Ludzie jednak często tak bardzo ufają wynikom wyszukiwania Google, że bezmyślnie klikają pierwszy wynik, jaki zobaczą. Jeśli oszust jest wystarczająco zręczny, może sprawić, że jego link sponsorowany będzie wyglądał niemal identycznie jak link prawdziwy, mimo że adres URL będzie wyglądał dziwnie.

Fałszywa witryna Microsoft Ads korzysta z szeregu środków zapobiegawczych, które mają blokować niepożądanych użytkowników. Na przykład, jeśli bot spróbuje przeanalizować witrynę lub ktoś odwiedzi ją za pośrednictwem sieci VPN, witryna wyświetli fałszywą stronę docelową, aby odwrócić uwagę użytkownika. A jeśli spróbujesz przejść bezpośrednio do adresu URL bez przechodzenia przez fałszywą reklamę, strona zamiast tego pokaże Ci wideo Ricka Astleya śpiewającego „Never Gonna Give You Up”.

Jeśli jednak uzyskasz dostęp za pośrednictwem Google Ads, zobaczysz fałszywą stronę logowania Microsoft, na której zostaniesz poproszony o podanie nazwy użytkownika, hasła i kodu uwierzytelniania dwuskładnikowego. Jeśli podasz te informacje, oszuści mogą je wykorzystać, aby ukraść Twoje konto Microsoft.

Biorąc pod uwagę sposób, w jaki atak jest wymierzony w osoby, które chcą wykorzystać Microsoft Ads do reklamowania swoich produktów, jest mało prawdopodobne, że go zauważysz. Jest to jednak doskonały przykład tego, jak działają tego typu oszustwa, ponieważ potrafią one podszywać się pod niemal każdą stronę internetową.

W części 2 tej serii zebraliśmy wszystkie niezbędne informacje potrzebne do przeprowadzenia ataku na sieć ofiary.

Pakiet Microsoft Office od lat obsługuje technologię ActiveX jako opcję rozszerzania i automatyzacji dokumentów, ale jest to również poważna luka w zabezpieczeniach.

Serial ten będzie bazował na luce w zabezpieczeniach sieci. W artykule zostanie przedstawiony prawdziwy atak, począwszy od rozpoznania, przez enumerację, wykorzystanie usług sieciowych, aż po strategie wykorzystania powiadomień. Wszystkie te kroki zostaną zaobserwowane na poziomie pakietów danych, a następnie szczegółowo wyjaśnione.

Światowej sławy firma zajmująca się cyberbezpieczeństwem Fortinet właśnie oficjalnie potwierdziła, że z należącego do firmy serwera Microsoft Sharepoint skradziono dużą ilość danych użytkowników i umieszczono je na forum hakerów wczesnym rankiem 15 września.

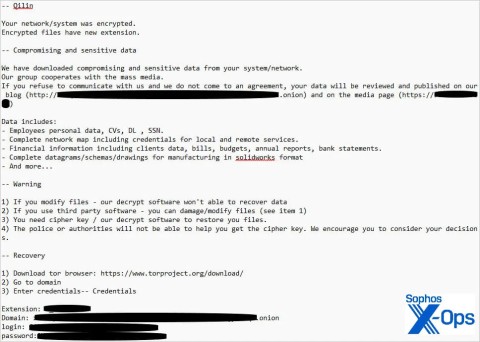

Odkryto nowy szczep oprogramowania ransomware o nazwie Qilin, który wykorzystuje stosunkowo wyrafinowaną, wysoce konfigurowalną taktykę kradzieży danych logowania do kont zapisanych w przeglądarce Google Chrome.

W części pierwszej pokazaliśmy informacje, które można zaobserwować otwierając sekwencję pakietów wysyłaną przez Nmap. Wysyłana sekwencja rozpoczyna się od odpowiedzi echa ICMP w celu ustalenia, czy komputerowi lub sieci został przypisany adres IP.

Masz problem z logowaniem przez Internet w Microsoft Teams? Uzyskaj natychmiastowe rozwiązania typowych problemów, takich jak „Coś poszło nie tak” lub „Logowanie się zapętla”. Przewodnik krok po kroku, jak rozwiązać problemy z logowaniem przez Internet w Teams i zachować produktywność. Zaktualizowano o najnowsze poprawki przeglądarki.

Masz problem z błędem w samouczku Microsoft Teams? Odkryj proste rozwiązania krok po kroku, aby szybko go rozwiązać. Wyczyść pamięć podręczną, zaktualizuj i wiele więcej, aby zapewnić płynną pracę zespołową. Zaktualizowano do najnowszych wersji!

Masz dość błędów odtwarzania multimediów w Microsoft Teams, które psują Twoje spotkania w 2026 roku? Skorzystaj z naszego eksperckiego przewodnika krok po kroku, aby szybko naprawić błędy dźwięku, obrazu i udostępniania – bez konieczności posiadania umiejętności technicznych. Bezproblemowa współpraca czeka!

Masz problem z błędem proxy w Microsoft Teams? Poznaj sprawdzone sposoby rozwiązywania problemów z ustawieniami proxy w Microsoft Teams. Wyczyść pamięć podręczną, dostosuj ustawienia proxy i wróć do płynnych połączeń w kilka minut dzięki naszemu przewodnikowi eksperta.

Frustruje Cię pętla uruchamiania ekranu powitalnego w Microsoft Teams? Postępuj zgodnie ze sprawdzonymi krokami rozwiązywania problemów z pętlą uruchamiania ekranu powitalnego w Microsoft Teams: wyczyść pamięć podręczną, zresetuj aplikację, zainstaluj ponownie. Wróć do płynnej współpracy w kilka minut!

Frustruje Cię brak pokoi spotkań w Teams? Odkryj najczęstsze powody, dla których nie widzisz pokoi spotkań w Teams i postępuj zgodnie z naszymi krok po kroku, aby w kilka minut uruchomić je płynnie. Idealne rozwiązanie zarówno dla organizatorów, jak i uczestników!

Napotkałeś dziś błąd w Microsoft Teams? Ten przewodnik krok po kroku dotyczący rozwiązywania problemów z Microsoft Teams ujawnia pierwsze kroki, które pozwolą szybko go rozwiązać. Szybkie poprawki dotyczące łączności, pamięci podręcznej i aktualizacji, które pozwolą Ci bezproblemowo wrócić do czatowania.

Frustruje Cię brak dodatku Microsoft Teams w Outlooku? Odkryj najważniejsze przyczyny i proste rozwiązania krok po kroku, aby bezproblemowo przywrócić płynną integrację Teams z Outlookiem. Działa z najnowszymi wersjami!

Odblokuj dokładne lokalizacje kluczy rejestru Microsoft Teams w systemie Windows 11. Przewodnik krok po kroku, jak je znaleźć, uzyskać do nich dostęp i bezpiecznie je modyfikować, aby zapewnić optymalną wydajność i rozwiązywać problemy. Niezbędny dla specjalistów IT i entuzjastów Teams.

Masz dość błędów skrótów w Microsoft Teams, które blokują Twój przepływ pracy? Poznaj sprawdzone sposoby na rozwiązanie błędów skrótów i awarii uruchamiania Microsoft Teams, aby zapewnić płynną współpracę. Szybkie i proste rozwiązania w pakiecie!

Odblokuj dokładne miejsca, w których Microsoft Teams przechowuje nagrania w 2026 roku. Poznaj lokalizacje OneDrive i SharePoint, wskazówki dotyczące szybkiego dostępu i profesjonalne triki, aby bez problemu odnajdywać pliki. Nigdy więcej nie zgubisz nagrania ze spotkania!

Masz problem ze znalezieniem folderu instalacyjnego Microsoft Teams na swoim komputerze? Ten przewodnik krok po kroku ujawnia dokładne ścieżki dla nowych i klasycznych instalacji Teams, dla poszczególnych użytkowników i komputerów. Oszczędź czas na rozwiązywaniu problemów!

Masz dość zawieszania się Microsoft Teams z powodu poważnego błędu? Skorzystaj ze sprawdzonej poprawki rejestru 2026, która rozwiąże problem w kilka minut. Przewodnik krok po kroku, zrzuty ekranu i wskazówki, jak uzyskać trwałą ulgę. Działa w najnowszych wersjach!

Dowiedz się, gdzie dokładnie znajduje się kod QR Microsoft Teams, umożliwiający superszybkie logowanie mobilne. Przewodnik krok po kroku z wizualizacjami, dzięki któremu połączysz się w kilka sekund — bez konieczności podawania hasła!

Frustruje Cię status „Nieobecny” w Microsoft Teams? Odkryj najczęstsze przyczyny, takie jak limity czasu bezczynności i ustawienia zasilania, a także rozwiązania krok po kroku, aby szybko przywrócić stan „Dostępny”. Zaktualizowano o najnowsze funkcje Teams.